有时候不得不佩服黑客这脑洞也是真够大的,竟然忽悠用户打开 Windows 运行然后在 PowerShell 执行命令来完成所谓的人机验证。

这个问题最初来自 Github,从上周开始不少 Github 用户收到电子邮件,邮件标题是他们的项目代码中存在严重的安全漏洞,点击链接可以查看详细信息。

当用户点击链接时 (钓鱼网站地址:hxxps://github-scanner.com) 钓鱼网站会自动弹出类似于 Google CAPTCHA 验证程序的提示。

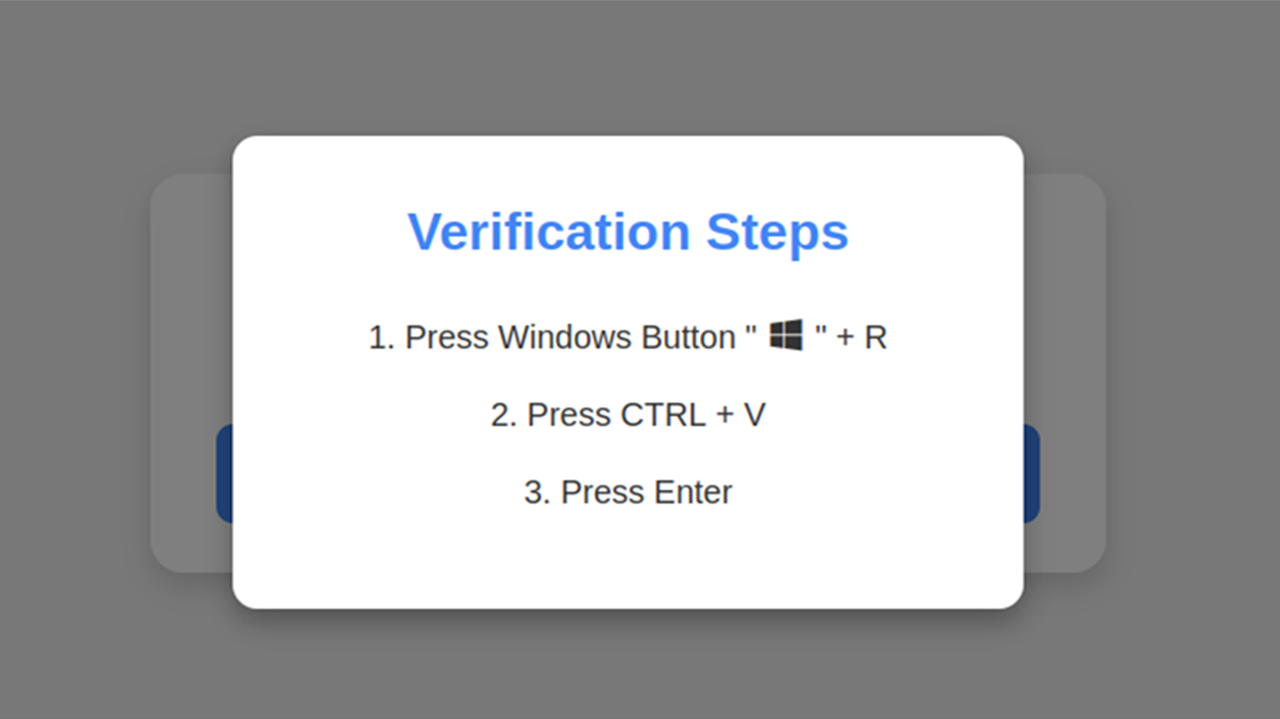

如果点击我不是机器人选项,则网页弹出验证步骤:

- 按 Windows 徽标键 + R (这是用来打开运行的)按 Ctrl+V (此时钓鱼网站的恶意代码已经被复制到剪切板中,按 Ctrl+V 就是粘贴)按回车 (用来执行恶意代码)

简单来说黑客通过这个钓鱼网站将预先安置的恶意代码放在脚本中,当用户打开网站时可以自动复制到剪切板 (还有这种权限?),当用户按照步骤进行操作时实际上是在 Windows 中执行恶意代码。

这串恶意代码会打开 Windows PowerShell 并执行,然后下载名为 l6e.exe 的恶意文件,该恶意文件在 Virustotal.com 上能够检索到,属于 Lumma Stealer 恶意软件家族。

如果代码被执行则这个恶意软件会窃取 Windows 上存储的各种凭据,看起来黑客是想盗窃凭据来登录受害者的各种账户看看有没有具有利用价值的信息。

不过这种钓鱼方式能不能骗到用户是个问题,毕竟 Github 上很多都是开发者,开发者们显然知道 Win+R 以及 Ctrl+V 后输入框自动填写一堆代码的潜在后果,所以这个骗局估计也没骗到多少开发者。