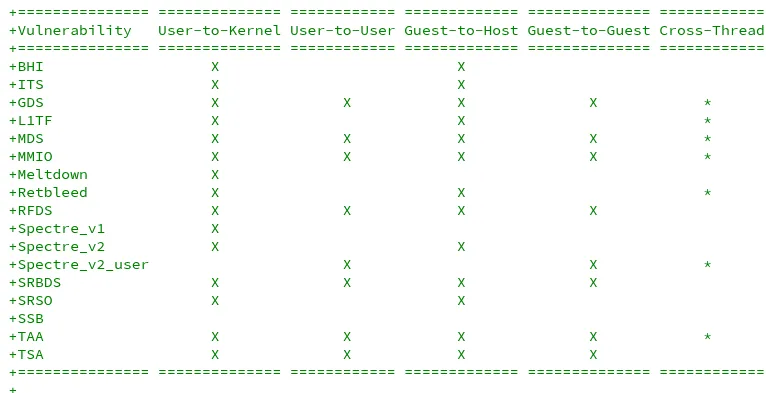

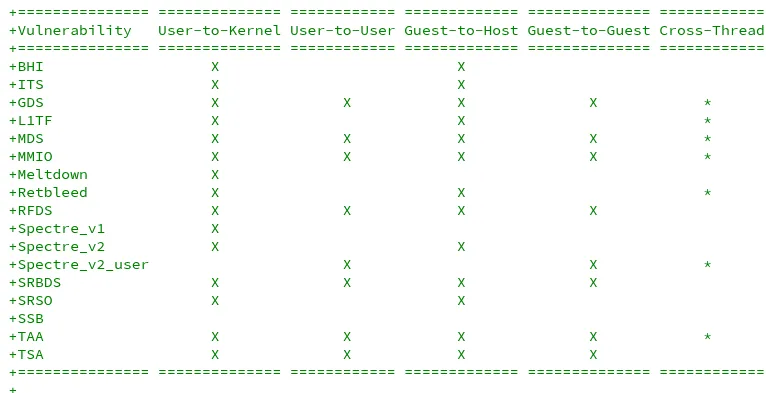

Linux 6.17 内核引入了由AMD工程师David Kaplan开发的攻击向量控制(Attack Vector Controls)功能,旨在简化CPU安全缓解措施的管理。该功能允许Linux服务器管理员和高级用户根据系统和工作负载需求,轻松选择和配置CPU安全缓解措施,无需逐一手动管理或时刻关注新增的缓解措施。通过将缓解措施划分为用户到内核、用户到用户、客户机到主机、客户机到客户机以及跨线程漏洞等类别,用户可以通过内核启动参数`mitigations=`来启用或禁用特定类别的缓解措施,从而在保证安全性的同时优化系统性能。

🚀 **攻击向量控制简化CPU安全管理:** Linux 6.17 内核集成了攻击向量控制功能,使管理员和高级用户能够更方便地管理CPU安全缓解措施。该功能允许用户根据系统和工作负载选择适用的缓解措施,避免了逐一管理和关注新缓解措施的繁琐。

💡 **分类管理缓解措施提升灵活性:** 攻击向量控制将复杂的CPU安全缓解措施划分为用户到内核、用户到用户、客户机到主机、客户机到客户机以及跨线程漏洞等类别。用户可以通过内核启动参数`mitigations=`,以逗号分隔的方式组合禁用特定类别的缓解措施,从而实现更精细化的控制。

⚙️ **性能优化与安全性的平衡:** 通过禁用与特定需求无关的缓解措施,攻击向量控制有助于恢复系统性能。用户可以在确保安全性的前提下,根据实际需求调整缓解措施的启用状态,达到性能与安全性的最佳平衡。

🔧 **Retbleed和SRSO缓解措施的改进:** Linux 6.17 内核合并了Retbleed代码与英特尔CPU上的ITS Training Solo缓解措施的分离,允许独立启用ITS填充。同时,推测返回堆栈溢出(SRSO)缓解措施的代码也得到了简化,进一步提升了内核的安全性和效率。

攻击向量控制 (Attack Vector Controls) 功能现已集成到 Linux 6.17 中,AMD 工程师 David Kaplan 开发了新的调优旋钮,使 Linux 服务器管理员和高级用户能够更轻松地选择与其系统和预期工作负载相关的 CPU 安全缓解措施。

x86 / bugs合并请求已于本周提交,随之而来的是将 Retbleed 代码与英特尔 CPU 上的 ITS Training Solo 缓解措施分离开来,以便能够独立于 Retbleed 缓解措施启用 ITS 填充。推测返回堆栈溢出 (SRSO) 缓解措施的代码也得到了简化。最值得注意的是,其余的攻击向量控制代码也已合并。

攻击向量控制 (Attack Vector Controls) 让每个人(从 Linux 高级用户到服务器群管理员)都能更轻松地管理日益繁杂的 CPU 安全缓解措施。用户无需逐一管理 CPU 安全缓解措施,也无需时刻关注新推出的缓解措施,而是将其划分为不同的类别,用户可以选择启用/禁用特定类别的缓解措施。我们希望这能帮助用户在持续使用与其需求相关的缓解措施的同时,通过禁用与其需求无关的缓解措施来恢复性能。

攻击向量控制目前分为用户到内核、用户到用户、客户机到主机、客户机到客户机以及跨线程漏洞。通过mitigations=内核启动参数,可以为 no_user_kernel、no_user_user、no_guest_host、no_guest_guest 和 no_cross_thread 选项传递不同的组合,以禁用相应类别的缓解措施。多个类别可以通过逗号分隔禁用。

有关 Linux 6.17 中可用的攻击向量控制调整的更多详细信息,请参阅内核文档。