微软威胁情报团队近日披露了一个名为“Sploitlight”的漏洞,该漏洞利用了macOS和iOS中的Spotlight搜索功能。此漏洞允许攻击者绕过Apple的透明度、同意和控制(TCC)机制,进而窃取用户存储在Apple Intelligence缓存中的敏感信息,包括精确位置、照片和视频元数据、面部识别数据、搜索历史、AI邮件摘要以及用户偏好设置等。虽然Spotlight插件已被Apple严格限制访问敏感文件,但微软研究人员通过修改应用包成功绕过了这一限制。微软已将此漏洞细节告知Apple,并在Apple于3月31日发布的macOS 15.4和iOS 15.4更新中得到了修复。该漏洞在被公开披露前已被修复,因此并未被主动利用。

🎯 **Sploitlight漏洞可窃取Apple用户敏感数据**:微软发现的“Sploitlight”漏洞,利用Spotlight搜索插件,能够绕过Apple的TCC机制,访问并窃取Apple Intelligence缓存中的大量敏感信息,例如精确位置、照片视频元数据、面部识别数据、搜索历史、AI邮件摘要和用户偏好设置等。

🛠️ **Spotlight插件绕过TCC机制**:尽管Spotlight插件本应被Apple沙盒化并严格限制访问敏感文件,但微软研究人员通过修改Spotlight加载的应用程序包,成功绕过了这些安全限制,实现了对用户文件的非授权访问。

🔒 **Apple已及时修复漏洞**:微软在发现漏洞后,立即与Apple分享了详细信息。Apple在2024年3月31日发布的macOS 15.4和iOS 15.4更新中,通过改进数据编辑功能,成功修复了这一漏洞,确保了用户数据的安全。

🛡️ **漏洞未被主动利用**:值得庆幸的是,由于Apple在漏洞公开披露之前就已收到信息并及时进行了修复,因此“Sploitlight”漏洞并未被攻击者主动利用,用户数据也因此未遭受实际损失。

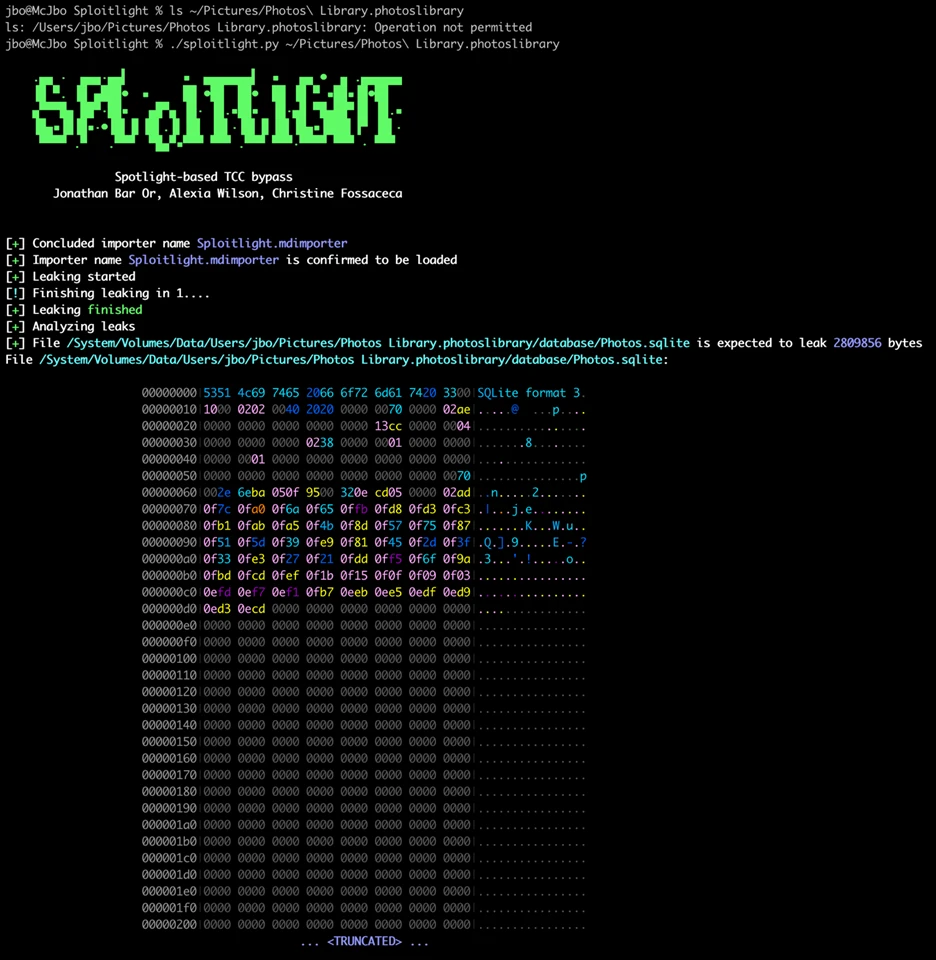

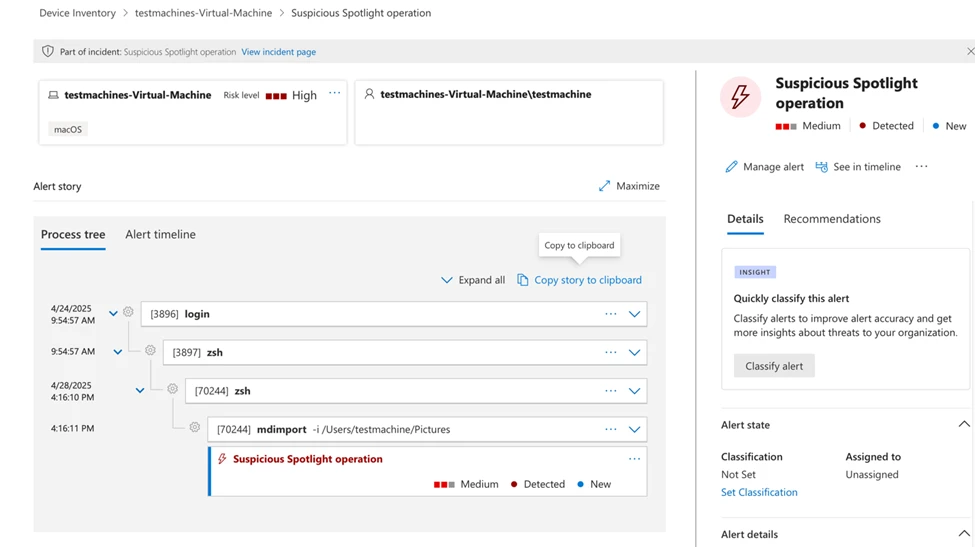

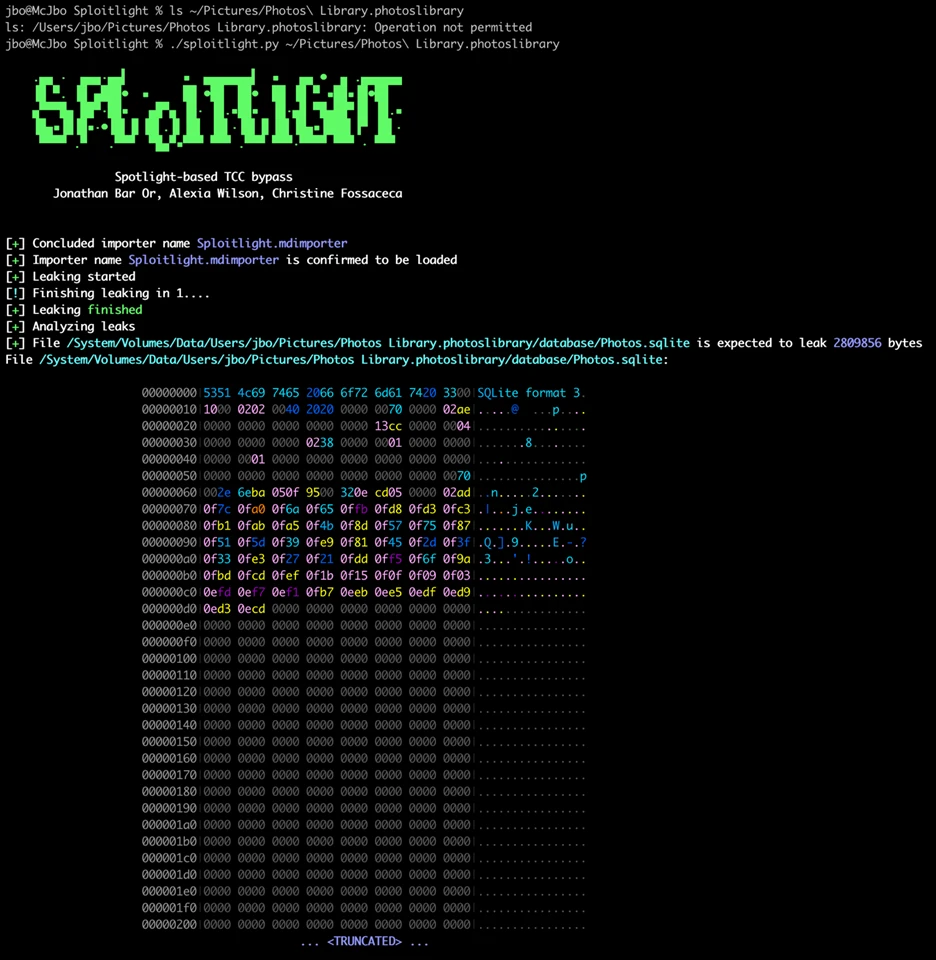

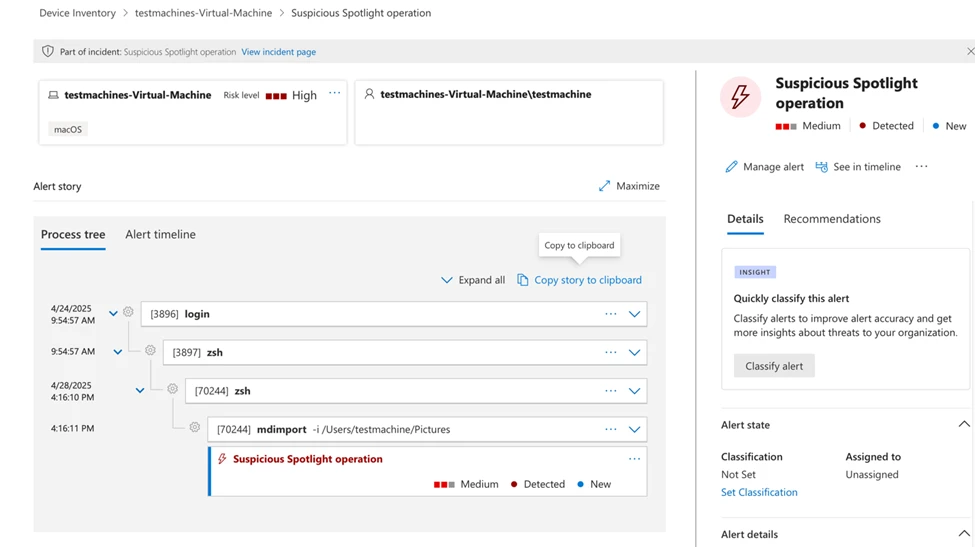

微软威胁情报团队发现了一个与 Spotlight 相关的漏洞,该漏洞可能允许攻击者窃取私人文件数据,并在今天的一篇博客文章中概述了这一问题。微软威胁团队将该漏洞称为“Sploitlight”,因为它使用了 Spotlight 插件。

据微软称,该漏洞是一种透明度、同意和控制 (TCC) 绕过漏洞,可泄露Apple Intelligence缓存的敏感信息。攻击者可以利用它获取精确的位置数据、照片和视频元数据、照片库中的面部识别数据、搜索历史记录、AI 电子邮件摘要、用户偏好设置等。

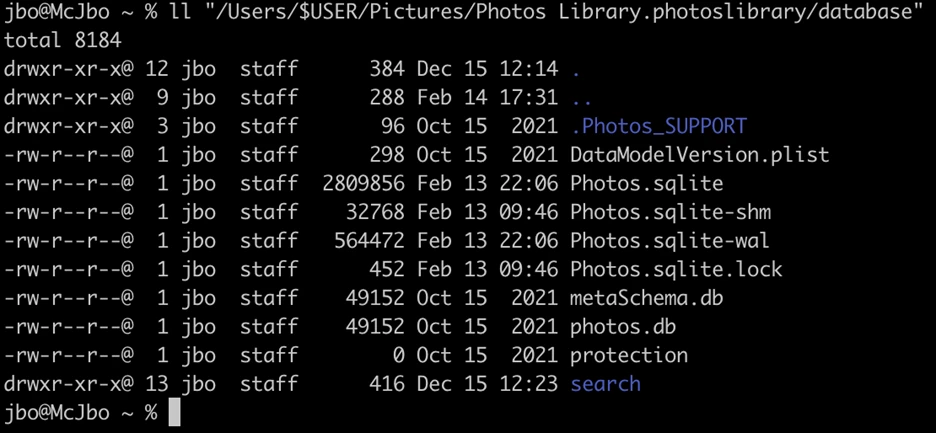

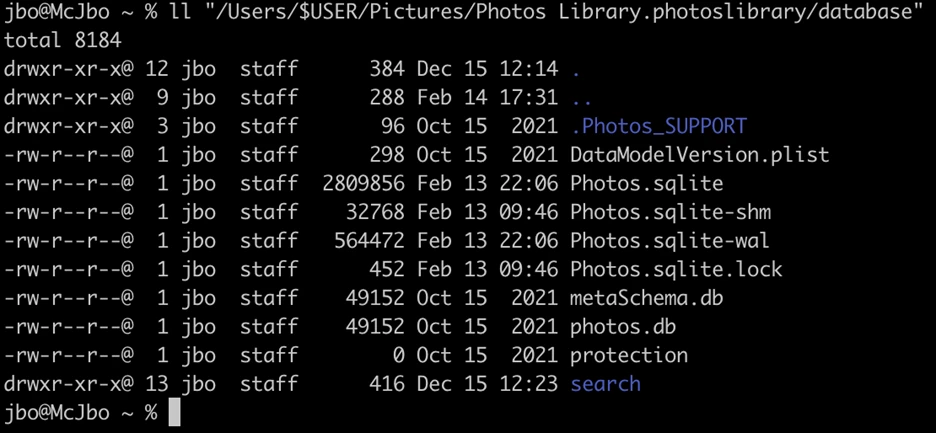

TCC 旨在防止应用程序在未经用户同意的情况下访问个人信息。允许应用程序文件出现在搜索结果中的 Spotlight 插件已被 Apple 沙盒化,并严格限制访问敏感文件,但微软找到了绕过这一限制的方法。微软研究人员修改了 Spotlight 加载的应用程序包,导致文件内容泄露。

微软与苹果分享了绕过漏洞的细节,苹果在 3 月 31 日发布的 macOS 15.4 和 iOS 15.4 更新中解决了这个问题。该漏洞从未被主动利用,因为苹果能够在漏洞披露之前修复它。

苹果在此次更新的安全支持文档中表示,该问题已通过改进数据编辑功能得到解决。苹果同时修复了另外两个归咎于微软的漏洞,并改进了符号链接验证和状态管理。

有关该漏洞如何运作的完整信息可以在微软的网站上找到。

查看评论