臭名昭著的网络犯罪集团Scattered Spider正针对VMware ESXi虚拟化主机发动攻击,目标主要集中在北美的零售、航空和运输行业。

谷歌的Mandiant团队在一份详细分析报告中指出:“该组织的核心战术一直保持一致,且不依赖于软件漏洞。相反,他们使用一种经过验证的战术,主要通过拨打IT帮助台电话进行社会工程攻击。”

“攻击者非常具有攻击性、创造性,并且特别擅长使用社会工程技术绕过成熟的安全防护程序。他们的攻击不是偶发的,而是精确的、有针对性的行动,旨在破坏一个组织最关键的系统和数据。”

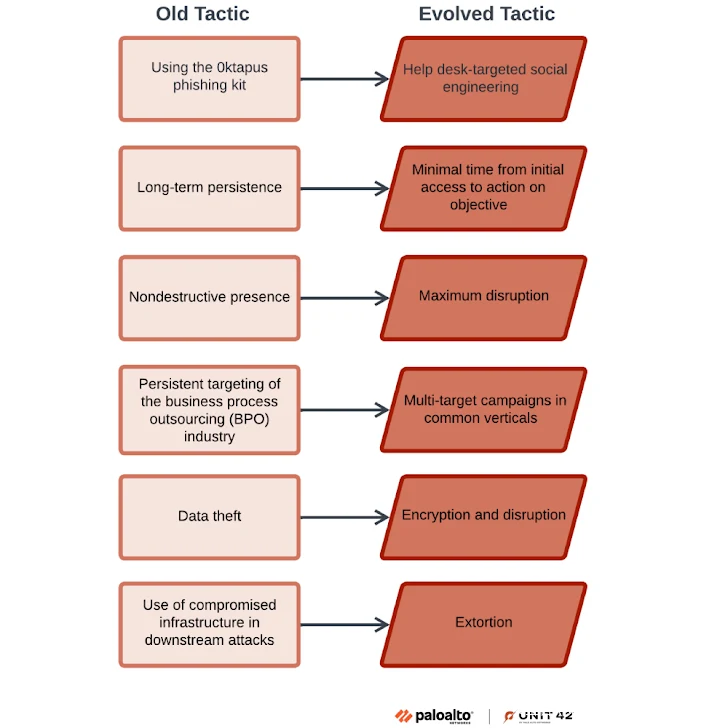

这些攻击者还被称为0ktapus、Muddled Libra、Octo Tempest和UNC3944,他们曾通过先进的社会工程攻击获取受害环境的初始访问权限,然后采用“生活在土地上”(LotL)的方法,操纵受信任的管理系统,并利用他们对Active Directory的控制,进一步向VMware vSphere环境推进。

谷歌表示,这种方法通过绕过安全工具并留下极少的妥协痕迹,提供了一条直接从虚拟化主机(hypervisor)进行数据外泄和勒索病毒部署的路径,”极为有效”。

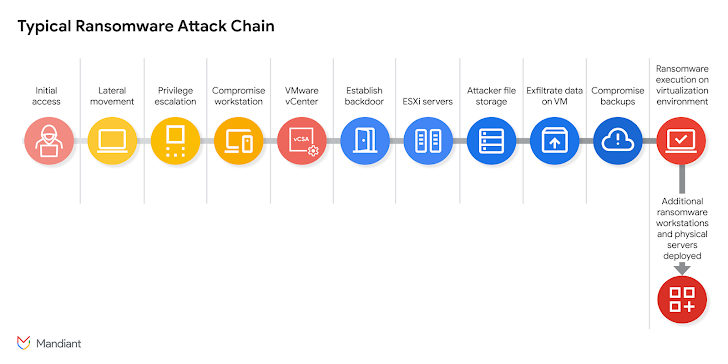

该攻击链分为五个阶段:

初始入侵、侦察和权限提升:攻击者通过获取与IT文档、支持指南、组织架构图和vSphere管理员相关的信息,进行侦察,并枚举像HashiCorp Vault等密码管理器中的凭证,或其他特权访问管理(PAM)解决方案。攻击者还会拨打公司的IT帮助台电话,冒充高价值管理员请求密码重置,以便获取账户控制权限。

利用映射的Active Directory凭证切换到虚拟环境:攻击者使用从Active Directory获取的vSphere凭证访问VMware vCenter Server Appliance(vCSA),然后执行远程命令创建持久的加密反向Shell,绕过防火墙规则。

在ESXi主机上启用SSH连接并重置root密码:执行所谓的“磁盘交换”攻击,提取NTDS.dit的Active Directory数据库。该攻击方法是通过关闭一个域控制器(DC)虚拟机(VM),脱离其虚拟磁盘,然后将磁盘连接到攻击者控制的其他未监控虚拟机中。攻击者复制NTDS.dit文件后,会恢复虚拟机并重新启动DC。

利用访问权限删除备份任务、快照和存储库,阻碍恢复过程。

通过SSH访问ESXi主机,使用SCP/SFTP上传定制勒索病毒二进制文件。

谷歌表示:“UNC3944的攻击战术要求防御策略的根本转变,从基于EDR的威胁狩猎转向以基础设施为中心的主动防御。” “与传统的Windows勒索病毒不同,这种威胁在速度和隐匿性上有明显区别。”

该科技巨头还特别提到攻击者的“极端速度”,指出从初始入侵到数据外泄和最终勒索病毒部署,整个感染过程可能在短短几个小时内完成。

根据Palo Alto Networks Unit 42的报告,Scattered Spider组织不仅在社交工程方面表现出色,还与DragonForce(又名Slippery Scorpius)勒索病毒程序合作,曾在两天内外泄超过100 GB的数据。

为了应对这些威胁,建议组织采取三层防护措施:

启用vSphere锁定模式,强制执行execInstalledOnly,使用vSphere虚拟机加密,淘汰旧的虚拟机,强化帮助台的安全措施。

实施抗钓鱼的多因素身份验证(MFA),隔离关键身份基础设施,避免身份验证循环。

集中并监控关键日志,隔离备份与生产环境的Active Directory,确保它们对被攻陷的管理员不可访问。

谷歌还建议,随着VMware vSphere 7的生命周期接近结束(预计2025年10月),组织在进行系统迁移时应考虑重新架构系统,增强安全性。