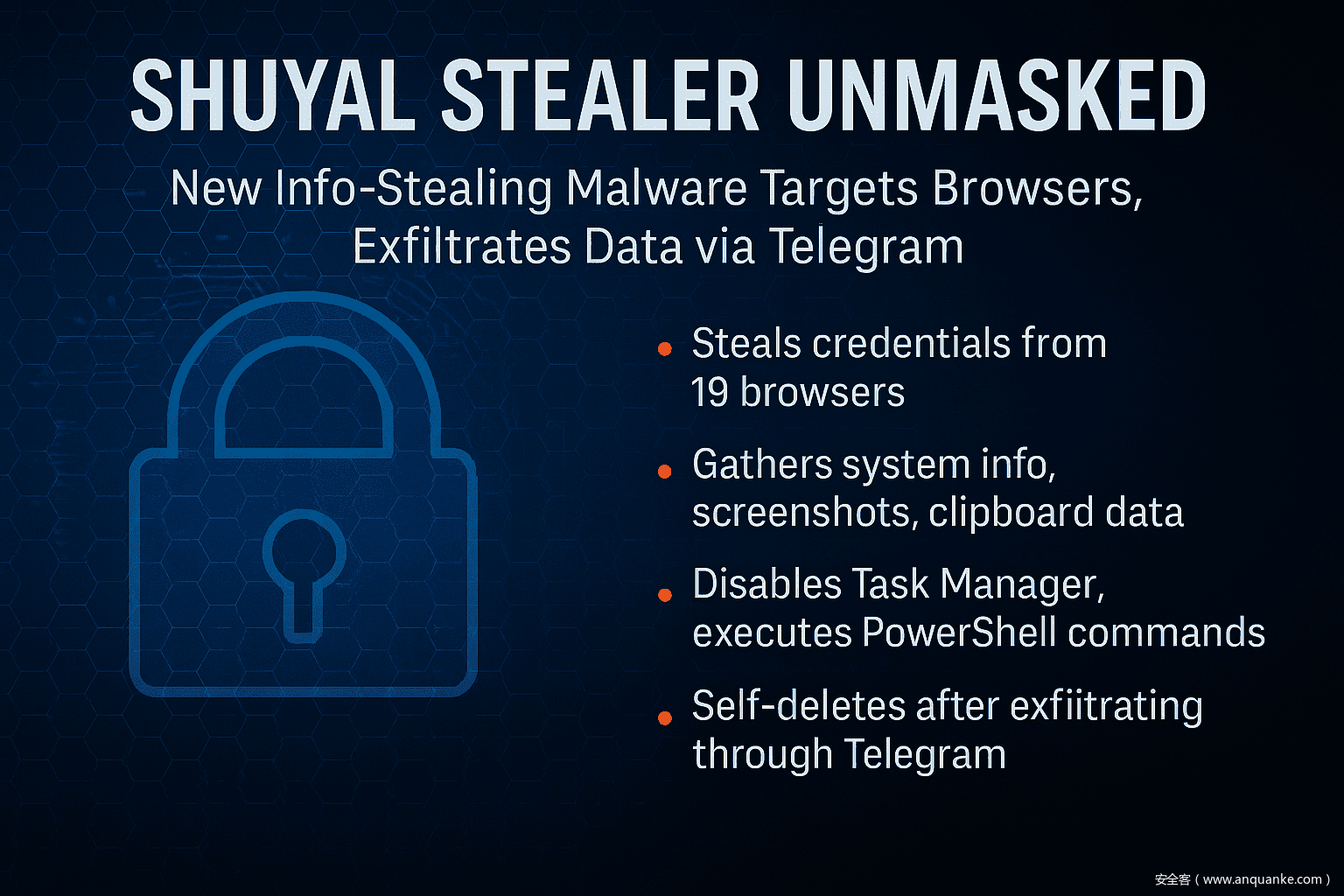

在一次深入的技术调查中,Hybrid Analysis揭露了一种强大的新型信息窃取者——SHUYAL,这是一个之前未曾记录过的恶意软件家族,结合了广泛的凭证收集、系统侦察和隐蔽的外泄行为。

通过SHUYAL,网络犯罪分子获得了一款可以利用被窃取的浏览器凭证、系统元数据、截图甚至剪贴板内容的工具——所有这些数据都通过Telegram进行外泄,从而避开了传统的检测机制。

SHUYAL以其PDB路径中的唯一标识符命名,是一种凭证窃取者,具备间谍软件级别的行为。Hybrid Analysis的研究人员发现该窃取者针对19种浏览器,包括Chrome、Edge和Firefox等主流浏览器,以及Tor和Falkon等隐私浏览器。

“该窃取者尝试访问包括Google Chrome、Opera和Microsoft Edge在内的浏览器中的登录凭证,”分析中提到。

在启动其核心数据窃取操作之前,SHUYAL会执行一系列侦察行为:

通过

wmic diskdrive获取磁盘驱动器的序列号和型号通过

Win32_Keyboard和Win32_PointingDevice获取键盘和鼠标的详细信息获取显示器配置和壁纸路径

通过

OpenClipboard和GetClipboardData获取剪贴板内容

“SHUYAL会生成多个进程…它检索可用磁盘驱动器的型号和序列号,键盘和鼠标信息…以及显示器的详细信息,”分析解释道。

为了维持持久性并避免检测:

SHUYAL通过修改注册表中的

DisableTaskMgr来禁用Windows任务管理器。它终止任务管理器进程,并通过

SHGetSpecialFolderPathA在启动文件夹中创建一个隐蔽的副本。它通过批处理文件(

util.bat)在载荷完成后自我删除。“该恶意软件非常隐蔽,因为它会删除浏览器数据库中新创建的文件,以及之前被外泄的‘runtime’目录中的所有文件,”分析中提到。

SHUYAL瞄准了广泛的基于Chromium的浏览器及其他浏览器。它定位并复制它们的“Login Data”文件,并使用DPAPI解密存储的密码。解密后的凭证存储在saved_passwords.txt中,浏览器历史记录则记录在history.txt中。

“解密通过从‘Local State’文件中提取主密钥来工作…然后使用DPAPI的CryptUnprotectData进行解密。”

除了密码,SHUYAL还窃取了:

在将窃取的数据汇总到运行时目录后,SHUYAL使用PowerShell将该目录压缩为runtime.zip档案。然后,它通过Telegram机器人外泄该档案,绕过传统的C2检测机制。

最后,SHUYAL擦除其痕迹。它创建并运行一个批处理文件,删除恶意软件及所有相关数据,几乎不留下任何取证证据。