Socket 威胁研究团队近日披露,一场精心策划的间谍软件攻击活动悄然通过四个开源软件包实施,这些软件包分别托管于 npm 和 PyPI 平台,累计下载次数已超过 5.6 万次。攻击者以开发工具为幌子,将高级间谍程序植入开发环境,实施键盘记录、凭据窃取、屏幕与摄像头监控等行为,具备重启持久化能力,构成严重供应链安全威胁。

Socket 警告称:“一旦安装,这些恶意软件包会悄然在开发环境中植入间谍功能,实现键盘记录、屏幕捕捉、硬件指纹识别、摄像头访问和凭据窃取。”

PyPI 平台:vfunctions——摄像头监控、邮件外传、自我复制

该软件包伪装为 Python 实用工具,实际却在后台激活受害者的摄像头,拍摄图像并通过 Gmail SMTP 将照片发送至攻击者控制的邮箱。

报告指出:“该恶意程序使用硬编码或攻击者提供的 Gmail 凭据,通过 SMTP 将摄像头捕获图像发送至控制邮箱。”

更令人担忧的是,vfunctions 还可感染本地 Python 文件,并在 Windows 启动目录中自我复制以实现重启持久化。

npm 平台:dpsdatahub——键盘记录与设备指纹收集

dpsdatahub 被伪装成数据处理工具,但实质上通过隐藏的 iframe 和浏览器事件监听器记录用户键盘操作,并每隔 5 秒将收集数据发送至部署于 AWS Lambda 的 C2 服务器。

该程序还能收集 GPU、媒体设备和浏览器指纹信息,具备监控与设备分析的双重功能。

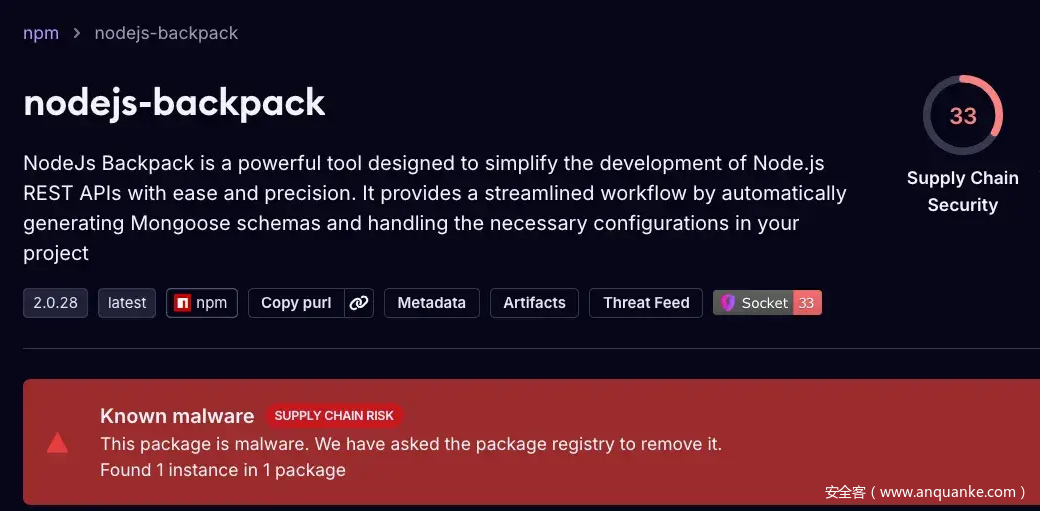

npm 平台:nodejs-backpack——截屏与系统信息外传至 Slack

该软件包号称提供 CLI 工具,用于生成 API 和数据结构,但实际上会在后台截屏并收集系统元数据,并将信息拼接为 Slack 消息格式,通过伪装处理的 webhook 渠道发送至攻击者 Slack 通道。

报告指出:“其混淆和伪装技术有助于绕过安全检测,并在开发环境中长期潜伏。”

npm 平台:m0m0x01d——实时键盘记录,借助 Burp Collaborator 实现隐蔽通信

最具隐蔽性的 m0m0x01d 通过 iframe 注入技术监听登录表单中的键盘输入,并将数据通过 Burp Collaborator 的临时子域名传输。

该恶意代码使用双阶段转发系统,显著增加了追踪难度,并使其恶意流量更难与正常安全测试流量区分。

滥用可信平台,隐蔽性强

这些恶意包滥用了 Gmail、AWS Lambda、Slack、Burp Collaborator 等主流平台,使其通信更难被识别与拦截。Socket 警告称,这种做法标志着攻击者策略的演变:

“供应链中的间谍软件将趋于模块化、伪装性更强、并具备更高持久性。”

此次攻击不仅面向个人开发者,还可能波及整个 CI/CD 流程及企业系统,一旦被引入关键依赖链,后果将极为严重。建议开发者立即排查是否使用上述软件包,并全面检查依赖安全性。