一种新的银行木马变种“Coyote”开始利用Windows的可访问性功能——微软的UI自动化框架(UIA),通过识别用户访问的银行和加密货币交易网站来窃取凭据。

微软的UIA是一个为残障人士设计的Windows可访问性框架,旨在帮助辅助技术与应用程序中的用户界面(UI)元素进行交互和控制。

Windows应用程序通过UI自动化树公开其UI元素,UIA API则提供了一种遍历该树、查询元素属性并与其交互的方式。

早在2024年12月,Akamai的研究人员就曾警告过,UIA可能会被恶意软件滥用来窃取凭据,指出该技术能够绕过端点检测与响应(EDR)防护。

现在,Akamai的研究团队报告称,自2025年2月起,他们已经在实际攻击中发现了滥用UIA的恶意软件,这标志着首次有恶意软件在实际场景中使用微软UIA进行数据窃取。

Coyote恶意软件的进化与UIA滥用

Coyote是一种银行木马,主要目标是窃取75个银行和加密货币交易平台的用户凭据,特别是针对巴西用户。

该恶意软件最早在2024年2月被记录,最初采用键盘记录和钓鱼页面等技术,并自那时起得到了持续改进。

Akamai的报告称,尽管最新的Coyote变种仍然通过传统方式窃取硬编码应用的数据,但它在用户浏览网页银行或加密货币交易服务时,增加了滥用UIA的新手段。

如果Coyote无法通过窗口标题来识别目标,它会利用UIA从浏览器的UI元素(如标签或地址栏)中提取网页地址,并与目标服务的硬编码列表(75个网站)进行比对。

“如果找不到匹配项,Coyote会继续使用UIA解析窗口中的子元素,尝试识别浏览器标签或地址栏,”Akamai在报告中解释道。“然后,它会将这些UI元素的内容与之前的地址列表进行交叉验证。”

通过这种方法识别的银行和交易所包括:Banco do Brasil、CaixaBank、Banco Bradesco、Santander、Original Bank、Sicredi、Banco do Nordeste、Expanse应用,以及加密货币交易所(如Binance、Electrum、Bitcoin、Foxbit等)。

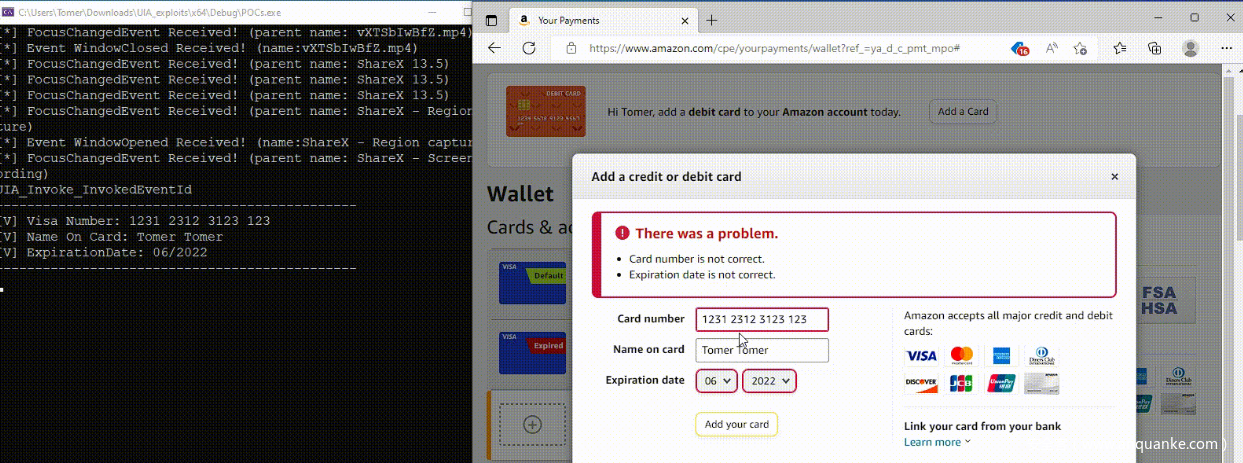

虽然目前滥用UIA的行为仅限于侦察阶段,Akamai也展示了一个概念验证,说明UIA可以被用来窃取用户输入的这些网站的凭据。

演示微软用户界面自动化(UIA)如何被滥用于凭证窃取

来源:Akamai

BleepingComputer已联系微软,询问是否会采取措施防止UIA被滥用,但目前未得到回复。

可访问性系统本是为了帮助残障人士更好地使用设备,功能非常强大,但这种强大也容易被恶意软件利用。在Android平台上,类似的问题已经非常严重,恶意软件大规模滥用可访问性服务。为此,谷歌也采取了多项措施来解决这个问题。