美国网络安全和基础设施安全局(CISA)、联邦调查局(FBI)、美国卫生与公共服务部(HHS)以及多州信息共享与分析中心(MS-ISAC)发布了紧急联合公告,警告“Interlock”勒索病毒团伙自2024年9月底以来,针对企业和关键基础设施部门发起的攻击愈加严重。

新出现的Interlock变种代表着一种特别复杂的威胁,采用了与传统勒索病毒不同的攻击方法,使其与常见的勒索病毒操作有所区别。

与许多网络犯罪团伙不同,Interlock攻击者通过从受感染的合法网站进行下载攻击(drive-by download)获得初始访问权限,这是一种在勒索病毒领域较为少见的技术,增加了检测难度。

CISA在今天发布的公告中指出:“Interlock攻击者是机会主义者,具有财务动机,他们根据机会而非特定行业目标来选择攻击对象。”该团伙已成功渗透了北美和欧洲的多个组织,显示出其广泛的操作范围和适应性。

双重勒索放大威胁

Interlock的核心策略是使用双重勒索手段,攻击者不仅加密受害者的数据,还窃取敏感信息。这种双重攻击大大增加了组织支付赎金的压力,因为受害者不仅面临操作中断,还面临通过该团伙的暗网泄露网站公开数据的威胁。

该勒索病毒已被观察到同时攻击Windows和Linux操作系统,特别是针对加密跨平台的虚拟机。这种跨平台能力使得Interlock对运行混合IT环境的组织尤其危险。

更令人担忧的是,Interlock采用了ClickFix社交工程技术,受害者被诱导点击看似解决系统问题的假验证码提示,从而执行恶意负载。这一手段之前与其他恶意软件攻击活动有关,但在勒索病毒传播方式上是一次新进展。

公告中指出:“受害者会收到一个唯一的代码,并被指示通过Tor浏览器上的.onion网址与勒索团伙联系。”

与许多勒索病毒团伙不同,Interlock在其勒索信中没有列出初始赎金要求,而是通过直接沟通渠道与受害者进行谈判。

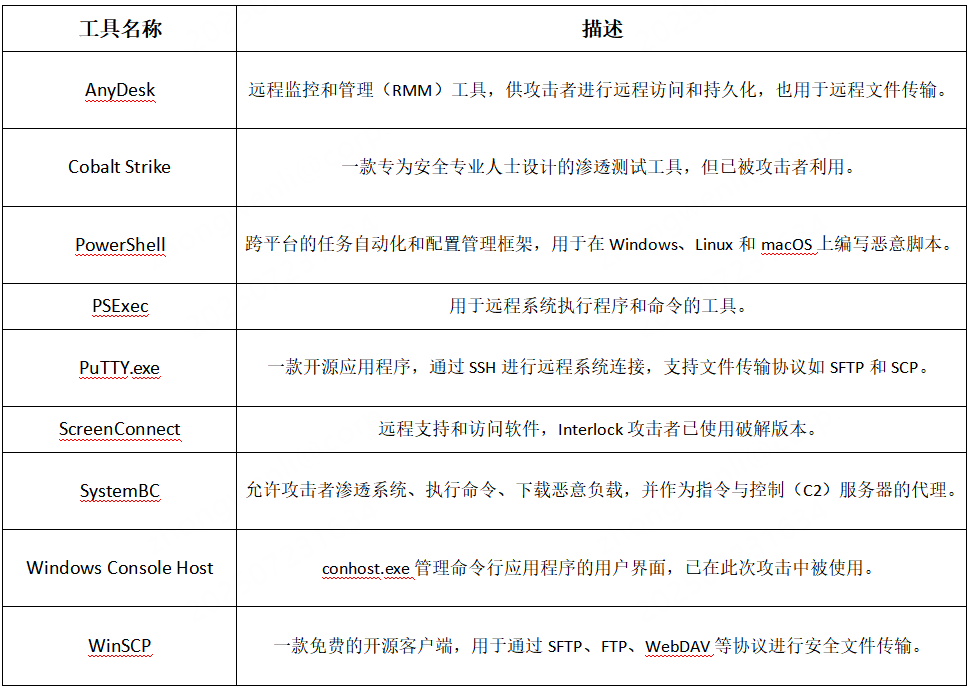

Interlock勒索病毒使用的工具

关键基础设施面临风险

此次攻击针对关键基础设施部门,特别引发了关于潜在服务中断的担忧。联邦调查人员指出,尽管当前的攻击主要集中在加密虚拟机上,但未来可能会扩展到物理服务器和工作站。

为了应对这些威胁,CISA建议组织实施强有力的端点检测与响应(EDR)功能,特别是在虚拟机环境中。其他防护措施包括DNS过滤、Web访问防火墙、网络分段以及针对社交工程识别的全面用户培训。

FBI的调查持续进行,最近在2025年6月发现,Interlock与已知的Rhysida勒索病毒变种之间存在相似性,暗示这两个团伙可能存在联系或共享技术资源。

此次联合公告是#StopRansomware行动的一部分,旨在为网络防御者提供详细的技术指标和应对策略,以保护自己免受这一新兴威胁的攻击。