有关微软本地部署的 SharePoint 服务器正在遭受的网络攻击的更多细节已浮出水面,显示其影响范围远超最初预期。据 Hackread.com 昨日报道,微软就两个关键漏洞(CVE-2025-53770 和 CVE-2025-53771)发布紧急安全警告和更新补丁,这些漏洞可能被利用执行恶意代码。

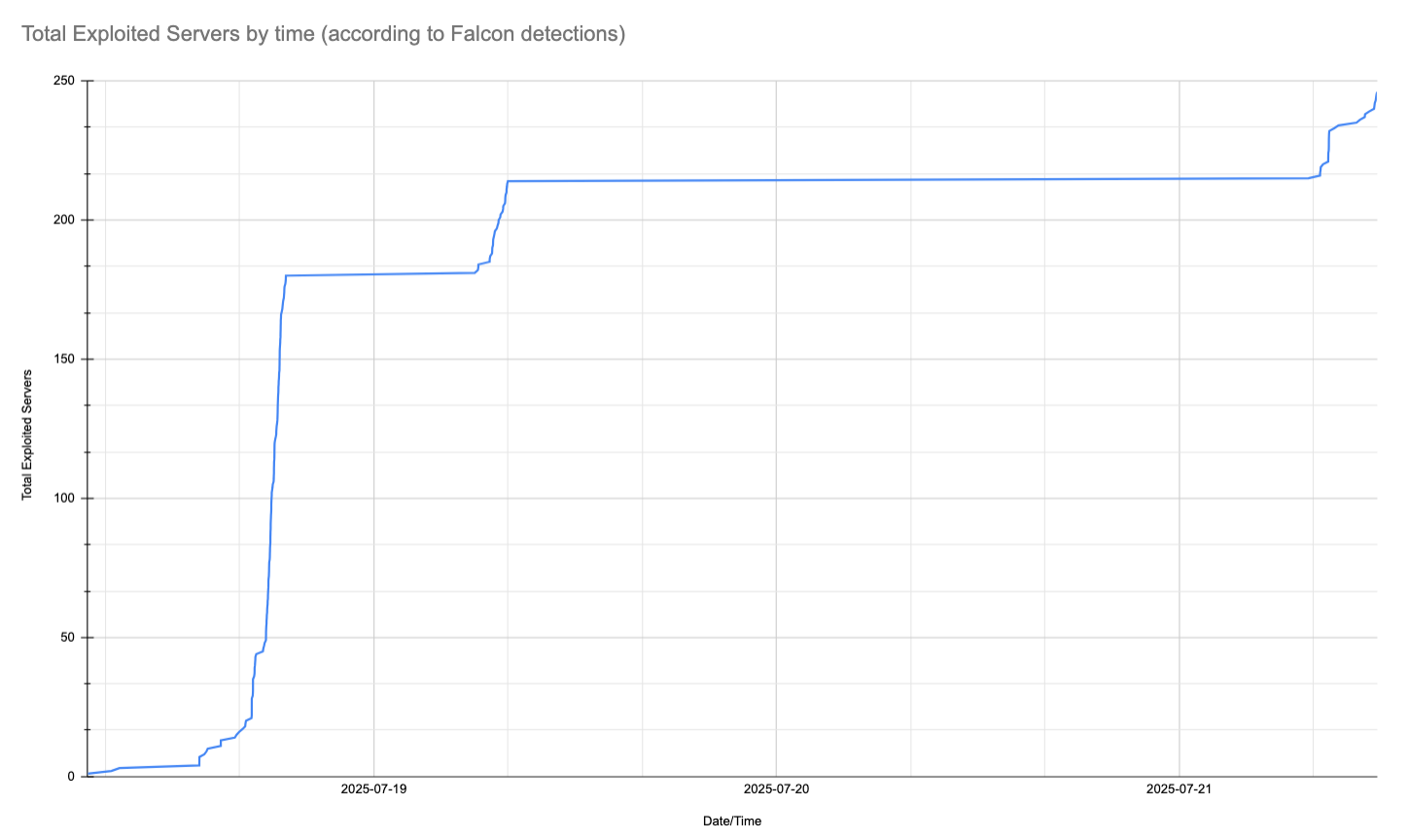

目前,网络安全研究人员已确认攻击事件显著升级:全球已有约 100 家机构遭到成功入侵。此次广泛的漏洞利用活动已波及全球多地的政府、企业及其他组织。

受害者包括欧洲和中东的国家政府,以及美国政府机构,如美国教育部、佛罗里达州税务局和罗德岛州议会等。

此外,一家位于美国的医疗服务机构和一所东南亚的公立大学也成为攻击目标。在巴西、加拿大、印度尼西亚、西班牙、南非、瑞士和英国等国家,亦监测到攻击企图。

据悉,攻击者正利用“零日漏洞”进行攻击,这类漏洞在此前尚未公开披露,攻击者可借此深度访问目标系统,甚至可能植入持久性后门。CrowdStrike、Mandiant Consulting、Shadowserver Foundation 和 Eye Security 等多家网络安全公司目前正追踪多个参与此次攻击的黑客组织。

Shadowserver Foundation 于 2025 年 7 月 20 日发布预警称:“SharePoint CVE-2025-53770 漏洞事件警报!我们正与 @eyesecurity 和 @watchtowrcyber 合作,通知受影响单位。”该组织指出,目前每天约有 9300 个 SharePoint IP 地址暴露在互联网上(仅为暴露数量统计,不代表已评估漏洞风险)。

总部位于荷兰的 Eye Security 最早于上周五发现该漏洞被积极利用,并指出尽管微软已于 7 月初发布了初始修复补丁,但攻击者依然“找到绕过补丁的方法”实施入侵。CrowdStrike 也在 2025 年 7 月 18 日观察到活跃的漏洞利用行为,已在 160 多个客户环境中拦截了数百次攻击尝试。

据 CrowdStrike 发现,受感染系统的常见特征之一,是存在名为“spinstall0.aspx”的可疑文件。该文件通常通过 PowerShell 命令被写入服务器,攻击者借此窃取 IIS(Internet 信息服务)机器密钥。

紧急行动呼吁

所泄露的信息极为敏感,涉及包括用户名、密码及哈希码在内的登录凭据。由于 SharePoint 与 Microsoft Office、Teams、OneDrive 及 Outlook 等其他微软服务深度集成,一旦被攻陷,攻击者便可“打开整个网络的大门”,Palo Alto Networks 的 Michael Sikorski 表示。

尽管微软已于上周末发布了 SharePoint 2019 和 Subscription Edition 的安全补丁,但 SharePoint 2016 的补丁仍在开发中。各组织被强烈建议不仅要尽快应用已发布的补丁,还需轮换服务器机器密钥,并重启 IIS 服务,以实现完整的威胁缓解。

美国网络安全与基础设施安全局(CISA)于 2025 年 7 月 20 日发布了相关安全指引,建议在 SharePoint 环境中启用反恶意软件扫描接口(AMSI),并在所有 SharePoint 服务器上部署 Microsoft Defender 防病毒软件。如 AMSI 无法启用,则建议暂时断开受影响的对公网产品,直至官方缓解措施完全到位。

全球暴露于互联网的 SharePoint 服务器数量被搜索引擎 Shodan 估算超过 8000 台,进一步凸显出当前亟需加强整体安全防护。此次大规模漏洞利用事件也再次引发外界对微软网络安全机制的质疑。美国政府于 2024 年发布的报告中已明确提出,微软亟需对其安全文化进行改革。

Entrust 全球技术解决方案副总裁 Robert Hann 指出:“加密资产的窃取,正在成为新的‘网络钓鱼’。攻击者发现,相比暴力破解,窃取 API 密钥或机器身份等关键加密资产要容易得多。”

Robert 强调,要保护敏感数据,必须先清楚了解哪些系统和信息由哪些加密资产(如私钥、数字证书、加密算法)进行保护。“对于涉及敏感数据或合规要求的数据,利用硬件安全模块(HSM)尤为关键。”