一种复杂的新型攻击手法正被黑客广泛采用:他们将恶意软件隐藏在DNS记录中,从而利用大多数组织安全基础设施中的关键盲点。该技术将互联网的域名系统(DNS)转变为一种非常规的文件存储系统,使攻击者能够分发恶意软件,同时规避传统检测机制。

近期利用被动DNS情报平台DNSDB Scout的调查显示,网络犯罪分子正在将恶意软件文件分割后存储在DNS的TXT记录中。

这些记录最初被设计用于存储域名的描述性文本,但实际上可以保存任意数据,直到DNS服务器将其删除或覆盖。

攻击方法包括将恶意可执行文件转换为十六进制格式,然后将其分片并存储在多个子域名中。

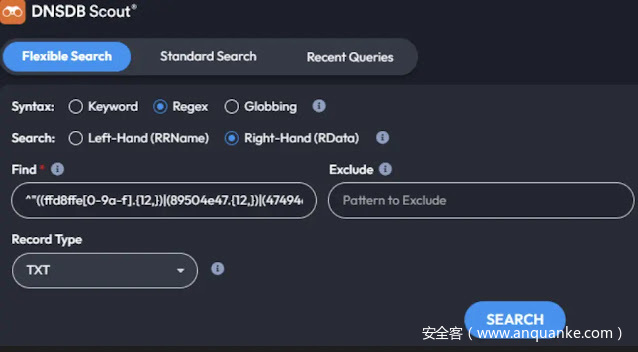

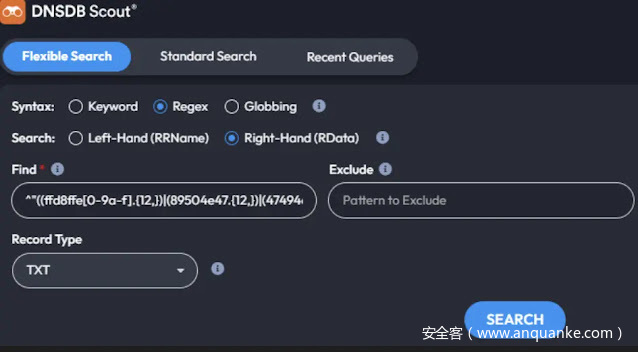

DomainTools的研究人员通过搜索十六进制格式的文件头标志(magic bytes)并使用复杂的正则表达式模式,成功识别出多种可执行文件及常见文件类型的证据。

TXT记录中的恶意软件

在对2021至2022年DNS记录的分析中,安全研究人员识别出三个不同域名的TXT记录中包含可执行文件的文件头,它们共享相同的子域名模式。

最重要的发现涉及域名“*.felix.stf.whitetreecollective[.]com”,其包含数百个按整数值迭代命名的子域名,每个子域名中存储可执行文件的不同片段。

研究人员通过将这些片段按整数值顺序重新组合,成功还原了完整的恶意软件文件,并得出以下SHA256哈希值:

- • 7ff0ecf2953b8662ede1577e330a514f09992c18aa3c14ed77cf2ffc115b0866• e7b22ba761a7f853b63933ffe517cc61596710dbdee992a429ac1bc8d04186a1

这两份文件被识别为Joke Screenmate恶搞软件,这是一种玩笑性质的软件,具有多种干扰性行为,包括模拟破坏行为、干扰用户控制、显示非请求内容和导致系统性能问题等。

调查还发现了一个更令人担忧的现象:TXT记录中存储了恶意的PowerShell命令。

研究人员在与“drsmitty[.]com”相关的DNS记录中发现了编码的stager脚本,这些脚本会连接至“cspg[.]pw”,并利用Covenant C2服务器的默认端点(/api/v1/nps/payload/stage1)来投递下一阶段的载荷。

这一技术代表了恶意软件投递方式的重大进化,因为与对Web和电子邮件通信的广泛监测相比,安全解决方案通常忽视DNS流量。

同一C2域名在DNS记录中可追溯至2017年7月,表明这一攻击路径已经运行多年。

DNS隧道技术和恶意软件存储方式暴露出企业安全策略中的根本性弱点。DNS尽管是现代数字基础设施的骨干,却常常被排除在可视化与合规规划之外。

最新研究表明,90%的恶意软件会在攻击链中使用DNS,95%的恶意软件使用DNS与指挥控制(C2)服务器通信。

随着加密DNS协议(如DoH(DNS over HTTPS)和DoT(DNS over TLS))的兴起,检测工作变得更加复杂。这些旨在保护用户隐私的技术也为攻击者的恶意活动提供了额外掩护。

安全专家强调,组织必须部署全面的DNS监控和过滤解决方案,以识别这些复杂的攻击。

随着网络犯罪分子持续滥用DNS等受信任协议,企业已无法再将DNS视为只需最小安全关注的实用服务。

这一攻击路径的发现凸显了部署DNS安全解决方案的迫切需求,这些方案能够识别正常请求与恶意用途之间的区别,从而将DNS从安全盲点转变为积极的防御机制。