一种名为PerfektBlue的新型严重安全威胁已出现,其针对OpenSynergy公司的BlueSDK蓝牙框架,给汽车行业带来了前所未有的风险。

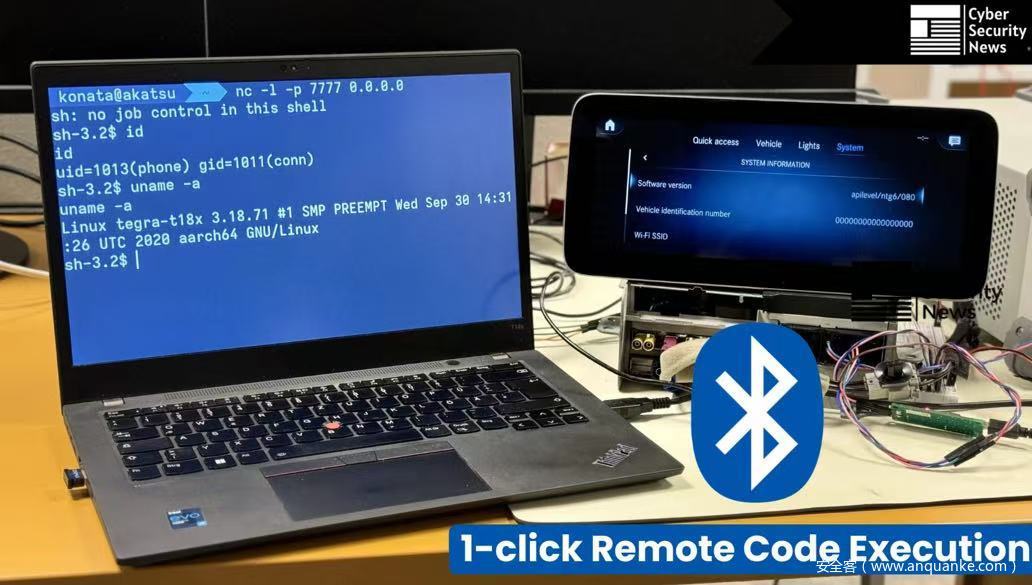

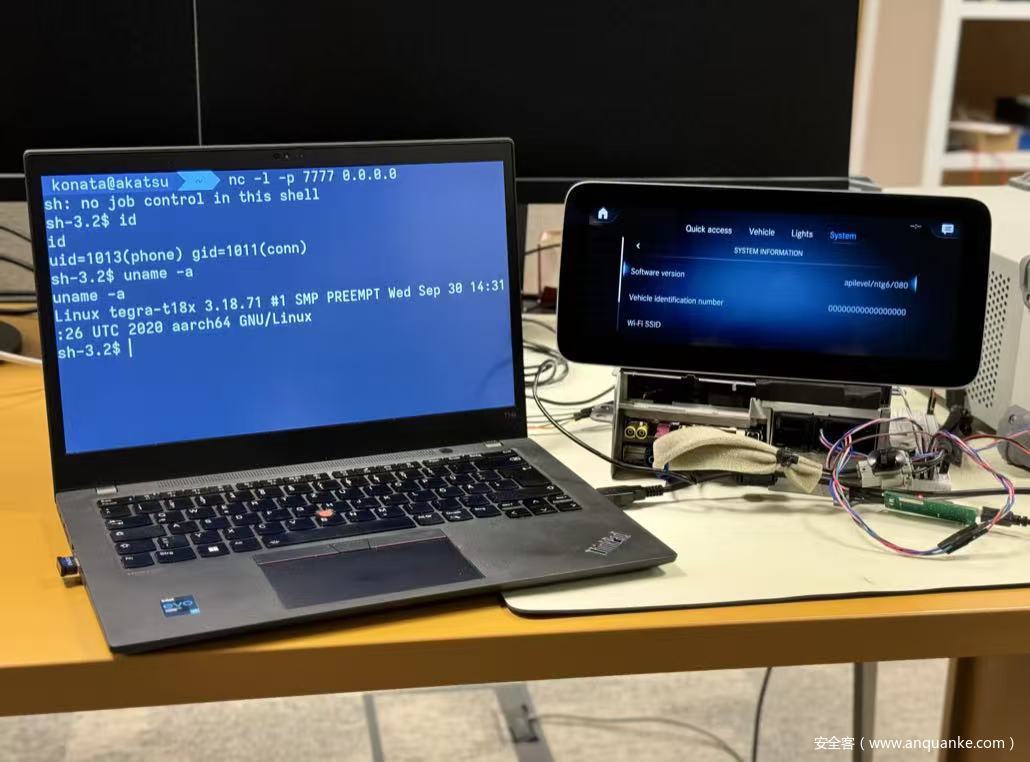

这种复杂的攻击向量通过一系列内存损坏和逻辑漏洞,可对汽车及其他行业的数百万台设备实施远程代码执行(RCE)。

核心要点

- BlueSDK中存在4个可被链式利用的漏洞,借助蓝牙可实现一键式远程代码执行。梅赛德斯-奔驰、大众和斯柯达等品牌的数百万辆汽车因信息娱乐系统存在漏洞而受到影响。攻击者可获取全球定位系统(GPS)追踪数据、进行音频录制、访问个人数据,甚至可能控制车辆电子控制单元(ECU)。尽管OpenSynergy已于2024年9月发布修复程序,但受汽车供应链延迟影响,部分制造商直至2025年6月才完成漏洞修补。

该漏洞利用链仅需极少的用户交互,就会对车载信息娱乐(IVI)系统构成严重威胁,攻击者可能借此获取GPS坐标、音频记录、个人数据,并横向渗透至关键的车辆电子控制单元。

OpenSynergy公司BlueSDK蓝牙框架存在严重漏洞

PCA网络安全公司向《网络安全新闻》透露,此次攻击采用了复杂的漏洞利用链,融合了4个不同的漏洞,且最多仅需目标用户点击一次即可实施攻击。这种攻击方法利用了BlueSDK的框架特性,不同厂商在该框架上采用的安全配置和配对机制各不相同。攻击流程始于与目标设备建立蓝牙连接,通常需要通过配对来达到相应的安全通信级别。

然而,由于BlueSDK的框架架构,不同设备的具体配对要求存在显著差异。部分设备可能允许无限次配对请求,有些则需要用户交互,还有些配置可能完全禁用配对功能。这种差异性形成了复杂的攻击面,不同制造商和设备类型的漏洞利用条件也各不相同。

此次攻击的危害在于,它能通过蓝牙通信协议实现远程代码执行,具体针对音频/视频远程控制规范(AVRCP)、逻辑链路控制与适配协议(L2CAP)以及射频通信(RFCOMM)层。攻击成功后,攻击者可在目标系统中获得用户级权限,进而实施进一步的漏洞利用和横向渗透。

PerfektBlue攻击链包含4个严重漏洞,每个漏洞都有对应的CVE编号。

- CVE-2024-45434是其中最严重的漏洞,为AVRCP服务中存在的“释放后使用(UAF)”漏洞,CVSS评分为8.0。这种内存损坏漏洞源于系统在执行操作前未验证对象是否存在,使得攻击者能够操控已释放的内存区域并执行任意代码。CVE-2024-45431涉及对L2CAP通道远程通道标识符(CID)的验证不当,CVSS评分为3.5。该漏洞允许攻击者创建以空标识符作为远程CID的L2CAP通道,可能绕过安全机制。CVE-2024-45433和CVE-2024-45432均针对RFCOMM协议实现,CVSS评分均为5.7。前者因函数终止不正确,在检测到异常情况后未正确控制返回流程;后者则是由于函数调用时使用错误变量作为参数,导致参数传递错误。

从技术层面来看,实施这种攻击需要深入了解蓝牙协议栈、内存管理和嵌入式系统架构。

攻击者必须按顺序链式利用这些漏洞,在通过其他漏洞建立受compromise的L2CAP和RFCOMM连接后,利用AVRCP中的“释放后使用”漏洞实施攻击。

| CVE编号 | 描述 | CVSS3.1评分 | 严重程度 |

| CVE-2024-45434 | AVRCP服务中存在释放后使用漏洞 | 8.0 | 严重 |

| CVE-2024-45431 | L2CAP通道远程CID验证不当 | 3.5 | 低 |

| CVE-2024-45433 | RFCOMM中函数终止不正确 | 5.7 | 中等 |

| CVE-2024-45432 | RFCOMM中函数调用参数错误 | 5.7 | 中等 |

缓解措施

PerfektBlue攻击的影响范围覆盖多家主要汽车制造商,已确认梅赛德斯-奔驰、大众和斯柯达的车辆存在相关漏洞。

研究人员已在梅赛德斯-奔驰NTG6/NTG7主机、大众MEBICAS3信息娱乐系统(ID.4车型系列)以及斯柯达MIB3主机(速派车型系列)上成功演示了概念验证漏洞利用。

每次漏洞利用都能使攻击者在车载信息娱乐系统中获得用户级权限,如“phone”或“sint_sec_btapp”权限。

汽车行业复杂的供应链给补丁部署带来了困难。尽管OpenSynergy于2024年9月发布了修复程序,但部分制造商直到2025年6月才完成修补,这凸显了汽车网络安全供应链管理中存在的严重漏洞。

缓解策略包括立即为受影响设备更新固件、在不使用时禁用蓝牙功能,以及实施网络分段以防止从车载信息娱乐系统横向渗透至车辆关键部件。

制造商应优先对蓝牙协议栈实现进行安全验证,并建立健全的漏洞披露流程。