如何善用生成式Ai幫助資安防禦,是所有企業、資安廠商與資服業者,都在努力發展的重要課題,過去已有國內外業者分享這方面的實務經驗,例如奧義智慧、趨勢科技、Google等,近期AWS於美國費城舉辦年度資安會議re:Inforce 2025,該公司也揭露其內部實際應用生成式AI協助資安工作的實際經驗。

今年大會有多位AWS高層主管說明應用成果與觀察,我們整理出5大類型,涵蓋:程式碼修補自動化、自動化API安全測試、雲端回應團隊分析與應變加速,以及MadPot產品分析與誘捕能力的強化,甚至還有威脅建模的應用,讓大家了解更多應用實例。

應用1:程式碼修補自動化,生成式AI加速資安左移

如何用生成式AI來幫助資安工作?AWS應用科學經理George Argyro在re:Inforce 2025公布AWS有兩項重要進展。

首先,是程式碼修補自動化。George Argyros表示,早前AWS利用自家Amazon Q Developer的程式碼轉換能力,成功將公司內部所有Java應用系統從Java 11升級到Java 18。後續,他們也運用類似的流程,進一步解決開發過程所面對的資安問題。

他解釋,AWS是以內部版本的Amazon Q Developer進行資安最佳實踐,協助工程師更快速解決個別的問題,同時也確保開發團隊持續採用安全的程式庫與設計模式,進而提升系統的資安水準。George Argyros指出,這代表AWS已將資安融入日常開發流程,而不是等到開發完成後才處理資安問題,進而實踐「資安左移(Shift Security Left)」的概念。

例如,當開發人員提交Pull Request時,系統會自動進行資安檢查,若發現風險,就會自動產生程式碼審查建議與修補方案。其運作方式有兩種,一種是在程式碼提交請求期間識別到資安問題時自動觸發,一種是開發者也能使用命令列介面(CLI)手動啟動檢查。

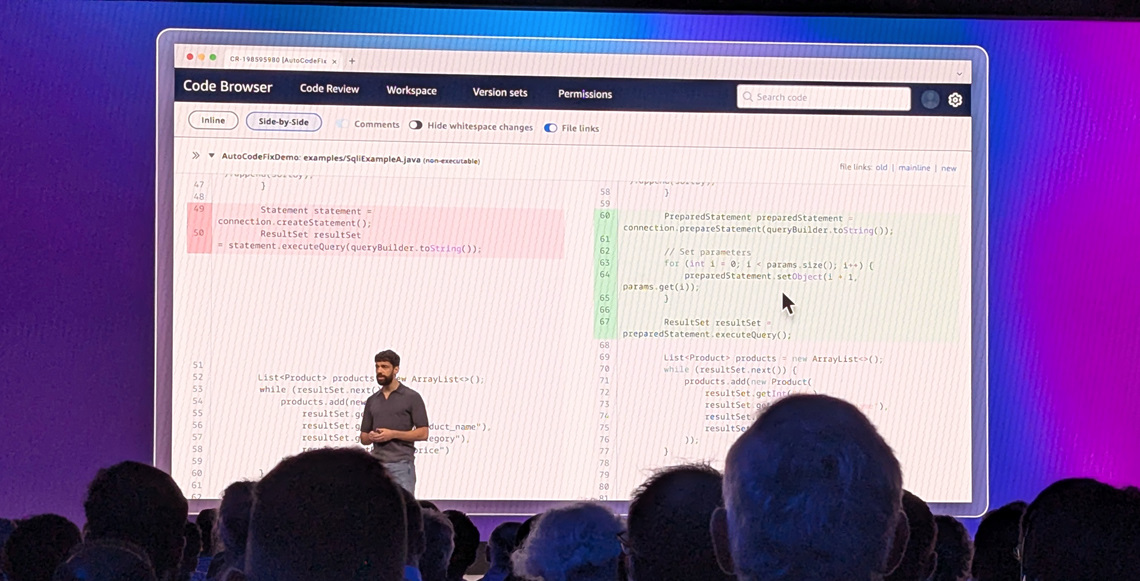

為了讓大家更清楚其應用效果,George Argyros也展示這方面流程,例如,在自動識別出資安問題時,AWS開發者只要點開介面上提供的連結,就能看到詳細的風險說明、建議修改,同時,工具還會提供程式碼前後的比對畫面,讓開發者能直接檢視與修補版本。而且,這些動作都是在主程式碼庫之外進行,因此現有程式碼仍未被變動、仍未修補。若開發者確認修補無誤,之後就可以一鍵合併修改,並推送至主分支,進入測試與部署流程。

不過,這一切的前提是要兼顧效能與準確性,George Argyros強調,雖然自動化可顯著提升修補效率,但若修補不正確,反而會浪費工程資源,因此,他們還設計一套安全機制,運用AI代理(AI Agents)對生成的修補程式進行測試,能根據執行結果自動修正錯誤,並評估修補的正確性。

George Argyro強調,這只是開始,未來AWS將持續深化自動化資安修補的能力,讓每位開發者都能更安心地寫出安全的程式碼。

應用2:擴展安全審查,強化自動化API安全測試

另一項George Argyros提到用生成式AI幫助資安的關鍵應用,是擴展安全審查的規模與效率。

George Argyros表示,資安是AWS的首要任務,因此所有新功能與服務都必須經過應用程式安全審查,以確保符合我們的高安全標準。然而,這類審查往往非常耗時與耗人力,也需要根據風險進行優先排序。此外,開發人員也經常會遇到資安相關問題,需要額外向資安團隊諮詢,進而影響開發時程。

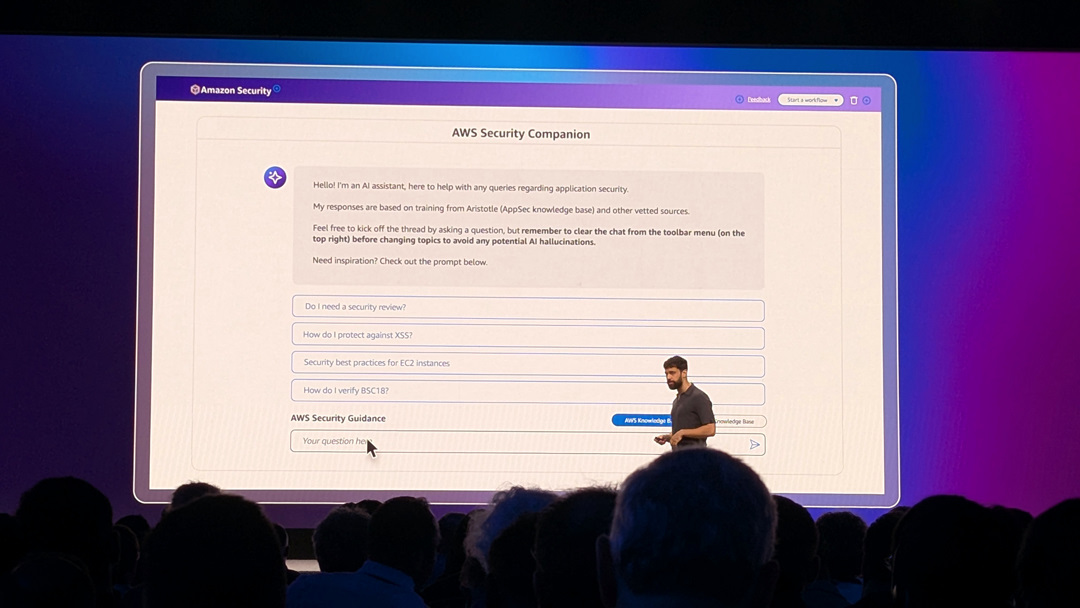

為此,AWS做了兩件事,首先,打造開發階段的即時專家:AWS Security Companion。

AWS打造一個以資安為核心的生成式AI聊天機器人,這個AI助理能在開發階段即時提供專業建議,協助開發者在早期就解決潛在的安全問題。其背後的大型語言模型(LLM)具備自主代理 (Agentic)的能力,能提供精準的技術指導、回答複雜問題,從而顯著加快開發進度,讓工程師能專注於處理更複雜、不易自動化處理的問題。

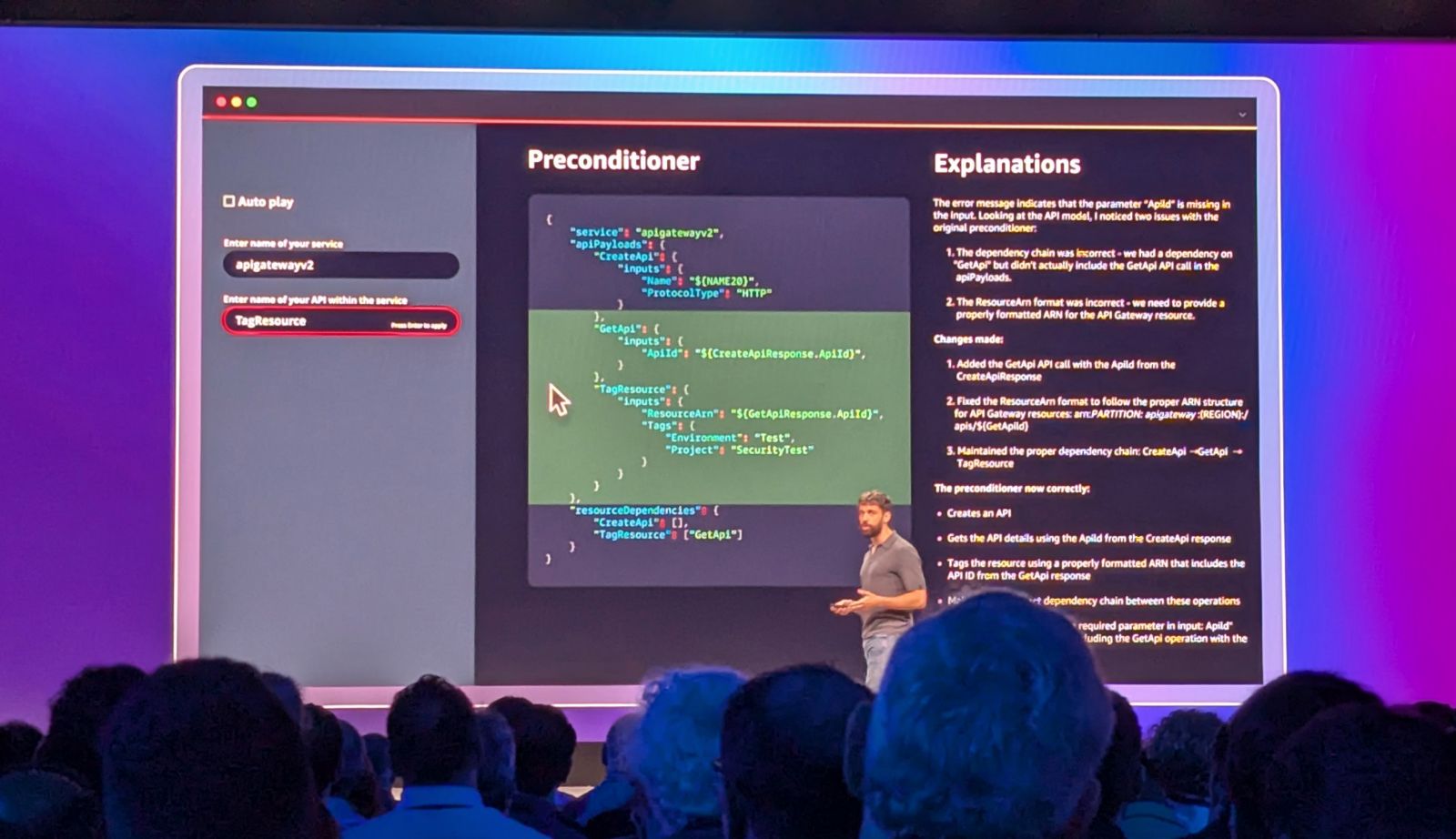

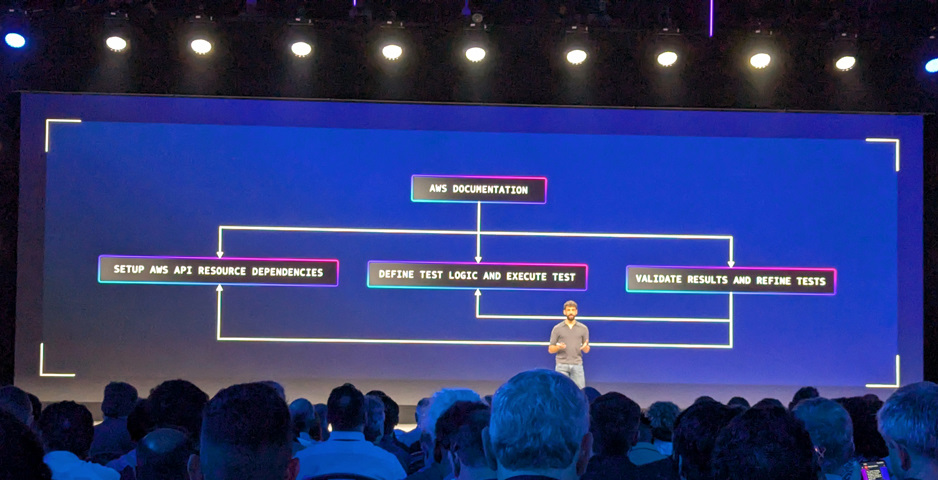

其次,建立代理式工作流程,大幅改進自動化API安全測試。

George Argyros進一步說明,AWS內部系統建立於API基礎之上,因此需要進行完整且詳細的API安全測試。但在傳統作法上,人員需撰寫涵蓋各種情境的測試案例,這是一項繁重且費時的任務。開發者需要耗費大量時間查閱文件、建立測試上下文並設定參數。想像這樣的流程需重複上百次或上千次,效率相當低。

為此,AWS引入了代理式工作流程,這套系統能自動讀取API文件與結構資訊,建立對應的測試案例,並不斷優化直到成功執行。LLM 甚至能辨識測試所需的外部資源,大幅加快整個測試週期。

George Argyros指出,目前這套系統已能自動為絕大多數的AWS服務API建立安全測試,而且其技術仍在持續進化,不僅能生成呼叫API所需的上下文與參數,也更能判斷每個API測試結果是否符合預期。

甚至,這種方法帶來了意想不到的附加價值:提升AWS官方文件的品質。George Argyros進一步解釋,這是因為,當AI代理分析AWS文件並建立測試過程時,若發現文件內容存在模糊、矛盾或錯誤之處,它會標記這些問題。這不僅讓 AWS 得以產出更完整的資安測試,更有助於修正文件,這等於也幫助仰賴這些文件進行開發的數萬名工程師。

應用3:加數雲端回應團隊能力,日誌分析速度比以往快50倍

在今年re:Inforce 2025現場,我們還看到AWS揭露更多不同應用場景,也都是用生成式AI幫助資安。

例如,AWS副總裁暨資安長Amy Herzog在主題演說曾提到,在導入生成式AI後,AWS的雲端回應團隊(cloud response team)也迎來變革,如今,AWS已將處理複雜問題的平均解決時間(MTTR)縮短了40%以上。

有那些具體作為?Amy Herzog提到,AWS建立一項能大規模搜尋過往案例的系統,提供分析問題模式的能力,幫助從宏觀角度找出最具效益的切入點。

同時,為了避免人員可能過度依賴AI輔助,AWS開發了「漂移檢測系統」(Drift detection systems),可在分析問題處理過程,針對回應或文件記錄的重點環節,增加標記與警示。

此外,過去資安日誌分析相當耗時,以AWS團隊而言,每次平均分析時間長達9個半小時,如今建立新的AI驅動日誌分析系統,可以自動處理多個來源日誌。她並強調,這項變革影響相當巨大,日誌分析能力提升了50倍,讓初始分析時間從數小時大幅縮短至數分鐘,幫助資安工程師快速且簡單地展開調查工作。

應用4:強化AWS部署於全球的MadPot,提升誘捕與分析能力

AWS不僅將生成式AI應用於資安回應團隊,還有其他部門也積極導入這項技術。例如,當我們採訪AWS副總裁暨資深技術專家Tom Scholl時, 他也提到用生成式AI來強化其全球威脅情報系統MadPot。

簡單來說,MadPot運作在AWS已久,此蜜罐系統可捕捉惡意攻擊者的誘餌,進而收集大量的威脅情報數據進行關聯與分析。

Tom Scholl指出,他們將生成式AI來幫助蜜罐系統MadPot,主要有兩個面向,一是用生成式AI處理MadPot收集到的海量數據,更好地分類和識別針對已知CVE漏洞的掃描行為。

如果掃描活動不屬於已知的CVE,系統會將其標記並提升優先級,以進行更深入的研究。他認為,這項能力可過濾掉大量的冗餘數據,使威脅情報更易於管理和分析。

另一面向是用生成式AI提升蜜罐的欺敵能力,使其不那麼容易被威脅行為者識別為蜜罐,像是系統可以幫助建立不同的面貌或角色,以更有效地誘引威脅行為者。

應用5:將生成式AI應用於威脅建模

最後一項應用,是關於用生成式AI幫助威脅建模,而且,在re:Inforce 2025大會期間發布的部落格揭露的資訊。

AWS指出,大家都知道威脅建模的重要,但在軟體開發行業中,仍未被充分利用,主要挑戰是時間要求、評估不一致與擴展限制。

如今有了生成式AI,使得威脅評估比傳統手動方法更快。原因是,隨著自然語言處理與視覺分析的結合,可以同時評估系統架構、圖表和文件,進而從MITRE ATT&CK、OWASP等廣泛的安全資料庫中提取資訊,可以快速識別複雜系統中的潛在弱點。

以AWS自身為例,他們發展出Threat Designer解決方案,就是使用Amazon Bedrock提供的企業級基礎模型,透過使用Anthropic的Claude Sonnet 3.7的多模態功能,進而大規模建立全面的威脅評估。