发布时间 : 2025-07-10 16:20:07

来自Trend Micro的安全分析师发现,一个此前未知的勒索软件团伙(代号BERT)正在崛起。该团伙所部署的多线程勒索软件变种已对亚洲、欧洲及美国的受害者发起攻击,攻击目标涵盖医疗健康、科技及活动服务等行业,成为勒索软件领域一股日益壮大的势力。

报告证实:“BERT(Trend Micro将其追踪为Water Pombero)是一个新兴的勒索软件团伙,针对Windows和Linux两大平台发动攻击。”

在Windows系统中,BERT恶意软件通过PowerShell加载器(start.ps1)进行部署。该加载器会禁用防御机制、提升权限,并从一个与俄罗斯基础设施提供商ASN 39134相关联的IP地址所托管的开放目录中下载有效载荷(payload.exe)。

报告解释道:“该PowerShell脚本会提升权限,禁用Windows Defender、防火墙及用户账户控制(UAC),随后下载并执行勒索软件。”

这款恶意软件会先终止与网页服务器和数据库相关的服务,之后采用AES算法进行加密操作,为受感染文件添加.encryptedbybert 扩展名,并留下勒索通知。

Trend Micro还特别指出,该PowerShell脚本中存在俄语注释,这可能暗示着攻击者的来源地或编码方面的影响因素。

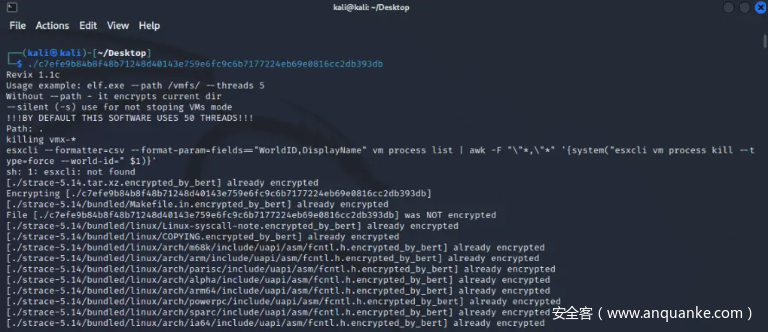

今年5月发现的BERT Linux变种活动更为猖獗。它能以多达50个并发线程的方式启动,对目标目录进行快速加密,还可强制关闭ESXi虚拟机,以实现最大程度的破坏。

Trend Micro警告称:“若在无命令行参数的情况下执行该变种,它会关闭虚拟机……并强制终止所有正在运行的虚拟机进程。”

(日志内容展示了 esxcli 命令的执行过程及被加密文件列表 | 图片来源:Trend Micro)

该勒索软件会为受感染文件添加.encrypted_by_bert扩展名,并留下经过Base64编码的勒索通知,同时显示一个汇总加密文件信息的横幅。

其模块化设计采用嵌入在二进制文件中的JSON格式配置,包含密钥、扩展名及勒索通知等内容,这与现代勒索软件工具包中常见的技术手法相似。

报告指出:“此版本使用嵌入在二进制文件中的JSON格式配置,这是大多数现代勒索软件的典型特征。”

Trend Micro的调查显示,早期版本的BERT采用两阶段加密流程,先收集文件路径,再进行加密。与之不同的是,较新的样本使用ConcurrentQueue(并发队列),并为每个驱动器启动DiskWorkers(磁盘工作线程),使得文件一经发现就能立即开始加密。

研究人员解释道:“这一机制让勒索软件能够在发现文件后立即进行加密,与旧版本相比有明显差异。”

Trend Micro的分析师发现,BERT与2021年公开泄露的REvil Linux变种在代码上存在相似之处。这些关联表明,该团伙可能是在现有勒索软件框架的基础上开发而成,而这些框架曾被用于针对ESXi和Linux系统的多起高关注度攻击事件。

报告补充道:“进一步调查显示,该团伙可能源自REvil的Linux变种。”

商务合作,文章发布请联系 anquanke@360.cn

安全客

安全客