2025年6月,Oligo Security研究团队披露了一个影响AI开发者生态的重要远程代码执行(RCE)漏洞——编号为CVE-2025-49596,该漏洞存在于Anthropic的Model Context Protocol(MCP)框架中的关键调试工具MCP Inspector中。该漏洞的CVSS评分高达9.4,攻击者仅通过打开浏览器标签页即可远程接管开发者本地机器。

Oligo在安全通告中警告称:“这是Anthropic MCP生态中首批出现的关键级RCE漏洞之一,暴露出AI开发工具所面临的新型浏览器侧攻击面。”

Model Context Protocol(MCP)是一个开源框架,用于连接各类工具与智能代理,推动AI系统间的智能协作。该协议得到了微软、OpenAI、谷歌等厂商的支持,其服务端部署广泛,覆盖本地开发环境与云端环境,常见语言包括Python与JavaScript。

MCP Inspector 是由 Anthropic 开发的一款调试工具,用于测试和排查基于 MCP 的应用程序。它包含以下组件:

问题在于:该工具默认运行时并未启用任何身份验证、加密或访问控制机制。

Oligo指出:“MCP Inspector 工具默认配置缺乏基本的安全防护措施,如身份验证与加密,这种配置造成了巨大的攻击面。”

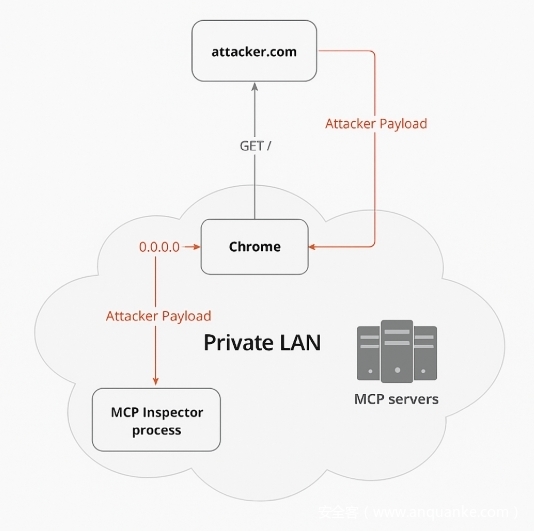

攻击流程如下:

开发者通过

mcp dev命令在本地运行 MCP Inspector;工具默认监听地址为

0.0.0.0:6277,虽然本意为 localhost,但可被同网络下其他设备访问;恶意网站通过嵌入 JavaScript 脚本发送请求至 MCP Inspector;

该请求可在目标主机上执行任意系统命令:如安装后门、读取文件,甚至开启反向 shell。

上述攻击得以实现,是由于浏览器层面存在一个19年未完全解决的问题——“0.0.0.0-day”,允许网页与本地服务通信。

Oligo强调:“这个漏洞最严重的问题在于公共网页可以发起CSRF攻击(跨站请求伪造),实现远程代码执行,即便目标服务仅监听在localhost上。”

研究团队举例指出:用户若访问含有恶意JavaScript的教程页或博客,代码可能向 http://0.0.0.0:6277/sse?command=... 发送请求,在毫无察觉的情况下机器就已被攻陷。

报告中的攻击样本载荷显示:

<script>

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=touch&args=%2Ftmp%2Fexploited-from-the-browser", {

"headers": {

"accept": "*/*",

"accept-language": "en-US,en;q=0.9",

"cache-control": "no-cache",

"pragma": "no-cache"

},

"referrer": "http://127.0.0.1:6274/",

"referrerPolicy": "strict-origin-when-cross-origin",

"body": null,

"method": "GET",

"mode": "no-cors",

"credentials": "omit"

})

</script>“攻击者可获得开发者整台机器的控制权限,篡改系统完整性、窃取数据,甚至开启反向 shell——仅凭一个公共网页。”

Oligo还发现多个暴露在公网的 MCP Inspector 实例,可通过其特征HTTP响应头进行指纹识别。这些实例在未配置安全保护的情况下,可被直接远程执行命令,不再依赖浏览器攻击路径。

“我们已经确认部分 MCP Inspector 服务直接暴露在互联网上,存在立即被RCE攻击的高风险。”

Anthropic 的安全团队已作出响应,并在 MCP Inspector v0.14.1 版本中引入多项修复:

研究人员表示:“Session Token 确保只有授权客户端可以访问调试工具,从而有效防御CSRF风险。”