index_new5.html

../../../zaker_core/zaker_tpl_static/wap/tpl_guoji1.html

![]()

本文揭示了游戏外挂的严重危害,从破坏游戏公平性到窃取用户隐私,再到形成黑色产业链。文章重点分析了一款伪装成安全软件的恶意外挂,该外挂不仅提供作弊功能,还窃取用户敏感数据。提醒玩家规范游戏行为,并呼吁用户更新安全软件以提高防御能力。文章还详细介绍了外挂的运行机制、销售链条,以及相关安全漏洞。

🛡️外挂程序的危害:外挂通过篡改游戏数据破坏公平竞技环境,窃取用户隐私,并形成覆盖开发、贩卖、数据盗用等环节的黑色产业链,对数字安全构成严重威胁。

🔍恶意外挂的运作方式:一款针对某FPS游戏的恶意外挂程序,伪装成安全软件进程读取游戏内存以实现作弊功能。该程序会窃取用户屏幕内容、收集QQ账号信息及IP地理位置等敏感数据,并上传至攻击者服务器。

💰外挂的销售与盈利模式:外挂已在淘宝、闲鱼等主流电商平台形成完整销售链条,通过售卖卡密代理权限及卡密等方式获利。开发者拥有多个外挂版本,综合销量可能达上万张,非法获利巨大。

点击蓝字,关注+星标⭐精彩内容不迷路~ 在阅读本篇文章之前,让我们先来深入了解下游戏外挂背后潜藏的多重危害吧——这些看似能在虚拟世界中“捷径通关”的程序,实则是威胁数字安全的隐形杀手,从篡改游戏数据破坏公平竞技环境,到伪装成正规软件窃取用户隐私,再到形成覆盖开发、贩卖、数据盗用等环节的黑色产业链,外挂程序的危害正不断显现,愈发需要我们提高警惕。

在阅读本篇文章之前,让我们先来深入了解下游戏外挂背后潜藏的多重危害吧——这些看似能在虚拟世界中“捷径通关”的程序,实则是威胁数字安全的隐形杀手,从篡改游戏数据破坏公平竞技环境,到伪装成正规软件窃取用户隐私,再到形成覆盖开发、贩卖、数据盗用等环节的黑色产业链,外挂程序的危害正不断显现,愈发需要我们提高警惕。

近期,火绒安全情报中心监测到一款针对某FPS游戏的恶意外挂程序,该程序通过伪装成火绒安全软件的流量管理等进程读取游戏内存,以实现作弊功能。经分析,该程序运行后还会窃取用户屏幕内容、收集QQ账号信息及IP地理位置等敏感数据,并上传至攻击者服务器,严重危害用户隐私与数据安全。在此提醒广大用户:请规范游戏,以免因使用带有恶意程序的作弊程序而导致账号被盗或数据泄露。目前,火绒安全产品可对上述木马进行拦截查杀,建议广大用户及时更新病毒库以提高防御能力。 查杀图

查杀图

样本执行流程图如下: 流程图

流程图

样本使用Smart Install Maker打包,并以密码(解压密码:zxcvbnm,./123...)加密的方式安装。安装后,将火绒相关主程序进程释放到C:\Program Files (x86)\Huorong\Sysdiag\bin目录下。(注:火绒提供目录保护,此外挂使用文档中注明需卸载火绒后再使用) Smart Install Maker

Smart Install Maker 解压密码

解压密码 安装路径

安装路径 仿冒火绒产品对比

仿冒火绒产品对比

该外挂程序采用卡密验证机制进行授权,并使用Safengine Shielden壳进行虚拟代码保护,以对抗逆向分析与破解。启动时,程序会先调用QQ群相关API接口,验证当前运行环境是否处于指定QQ群组中,以此作为初步的网络验证手段,同时增加用户对该版本外挂的依赖性。 QQ登录状态扫描

QQ登录状态扫描

该外挂程序通过QQ群验证后,将加载完整的登录界面。作为一款专门针对国内某热门FPS枪战游戏开发的工具,它集成了以下三项核心作弊功能:网页雷达单板透视红色方框 卡密验证程序

卡密验证程序

功能界面

功能界面

同时,该外挂程序在运行过程中会窃取屏幕截图并将数据回传。 屏幕截图

屏幕截图

进而截取用户桌面并合成账户信息图片。 上传用户屏幕

上传用户屏幕

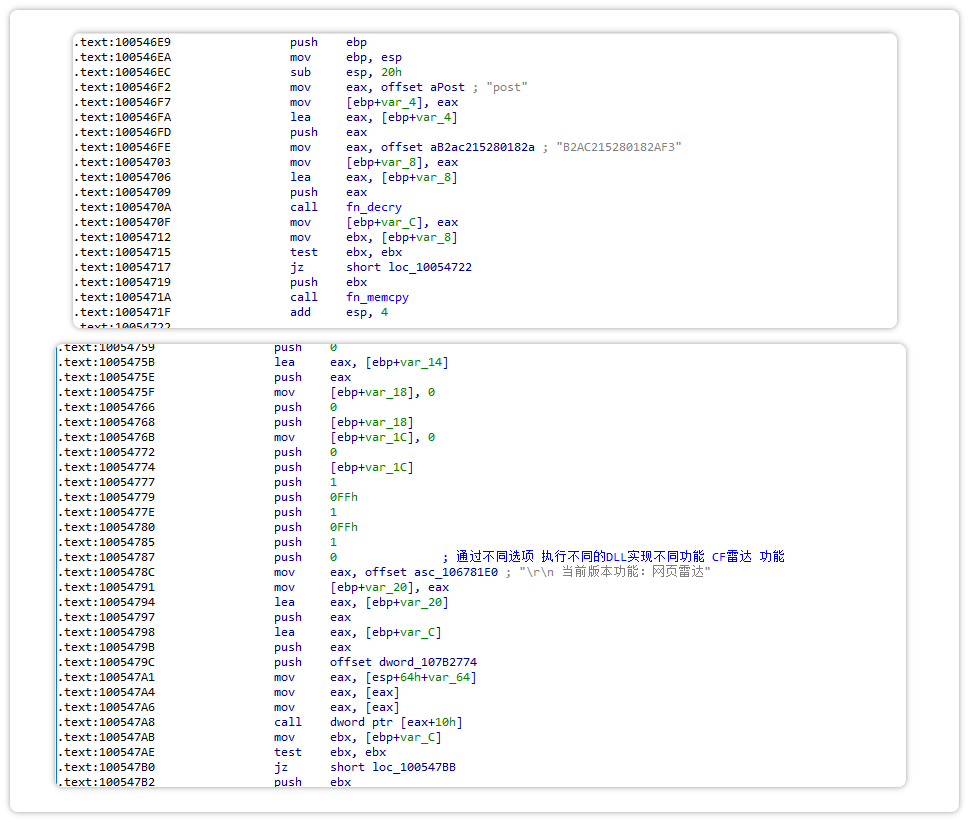

用户通过验证后,程序会释放不同的白加黑DLL(如selfprot.dll)来实现作弊功能。以当前活跃的雷达外挂为例:该外挂通过驱动获取游戏关键数据后,会先定位游戏基址,再解析人物实体地址和地图信息。 获取游戏基址

获取游戏基址 匹配地图

匹配地图

之后通过驱动实时捕获游戏内存中的人物坐标数据,并将数据上传至PHP后端服务,实现游戏地图的实时动态绘制。 坐标数据

坐标数据

分析发现,该外挂程序主要通过IoControlCode:0x222000与驱动进行读写以获取坐标,结合获取的数据以及CE验证,确认其数据为实时人物坐标数据。 IoControlCode

IoControlCode CE验证

CE验证

随后,该外挂程序通过PHP后端服务对获取的坐标数据进行实时可视化处理(实时绘制)。 PHP雷达

PHP雷达

实际游戏截图如下。

绘制雷达

绘制雷达

对外挂程序的驱动进行dump分析,发现其同样使用Safengine Shielden壳进行混淆,修复后分析其逻辑,主要流程如下。 驱动SE壳

驱动SE壳

该驱动创建的符号链接为\DosDevices\Note,主要功能包括以下:0x222000驱动读写0x222004获取32位进程基址0x222008获取64位进程基址0x22200C驱动读取0x222018删除文件 驱动读取

驱动读取 获取32位进程基址

获取32位进程基址 获取64位进程基址

获取64位进程基址 删除文件

删除文件

监测发现,该外挂已在淘宝、闲鱼等主流电商平台形成完整销售链条,并公开售卖。 交易平台售卖记录

交易平台售卖记录

对该外挂雷达PHP网页进行分析,发现其存在安全漏洞。通过漏洞获取该外挂服务器访问权限,并进一步在数据库中查证到开发者及代理人员的联系方式等关键线索,目前相关证据材料已依法移交公安机关处理。 账号信息

账号信息

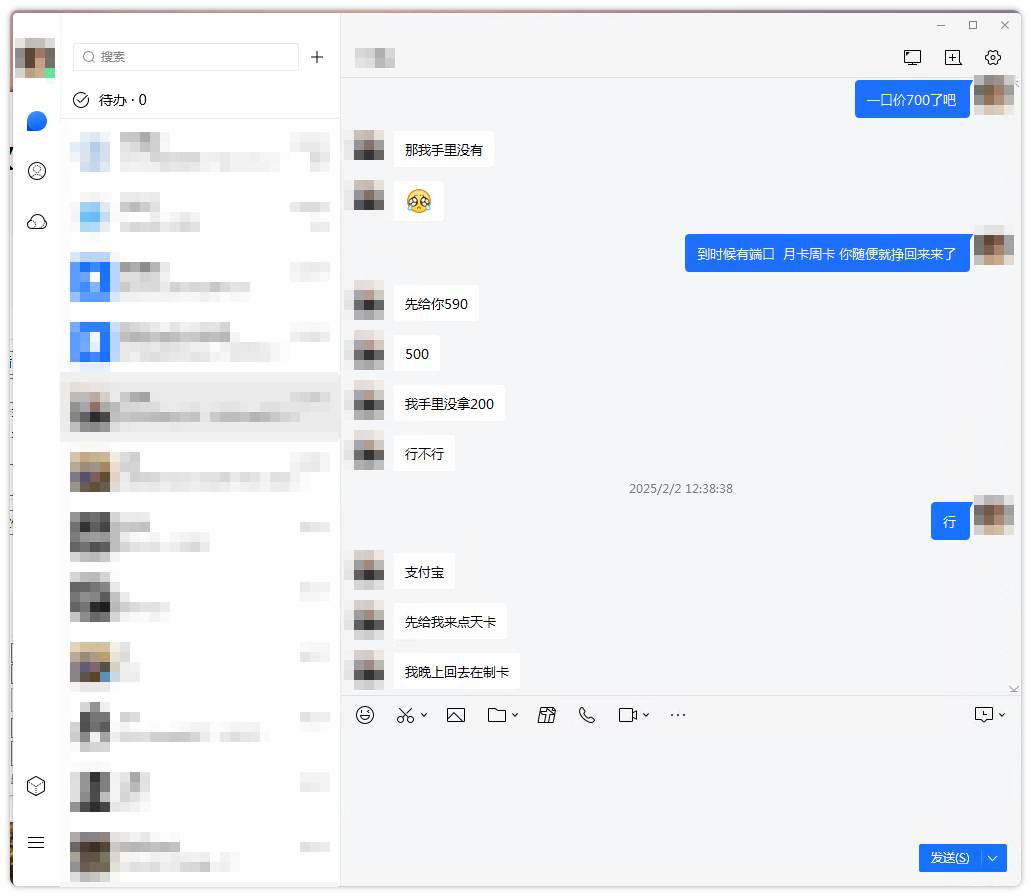

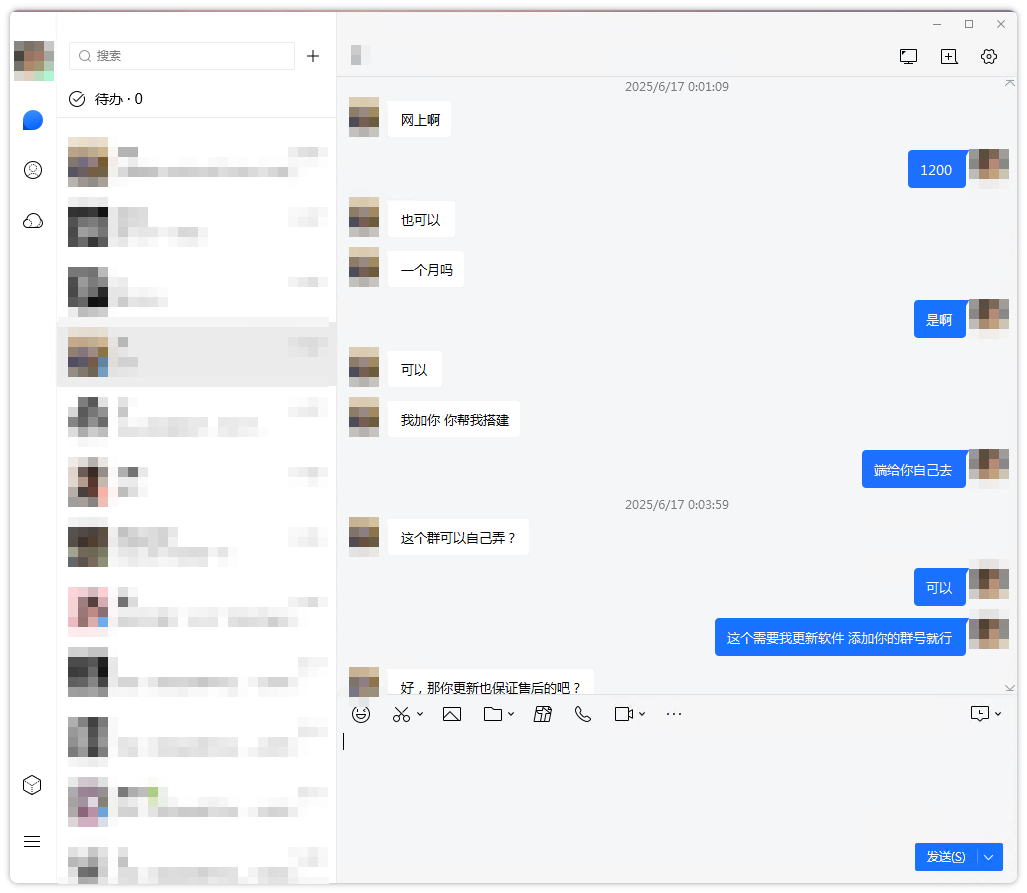

追踪分析开发者通信记录发现,其主要依靠售卖卡密代理权限及卡密等方式获利。

获利方式

获利方式

数据库分析显示,仅其POST版本外挂卡密销量已超千张。服务器数据进一步证实该开发者拥有多个外挂版本,综合各版本卡密(含天卡、月卡、周卡等)总销量可能达上万张。 数据库信息

数据库信息

此外,该外挂不仅窃取用户屏幕截图,还收集QQ号、IP信息、机器码等敏感信息。 用户截图

用户截图 IP信息及QQ号信息

IP信息及QQ号信息

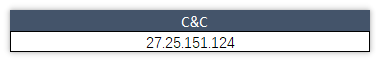

C&C:

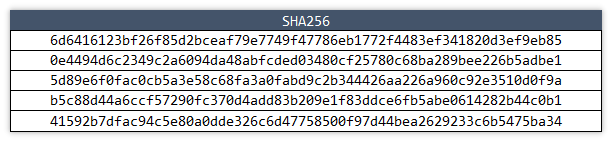

HASH:

求点赞

求分享

求喜欢

📍发表于:中国 北京