前几天被拿着一条我完全没印象的域名访问记录找上门了,导致错过了 blibili world 抢票。

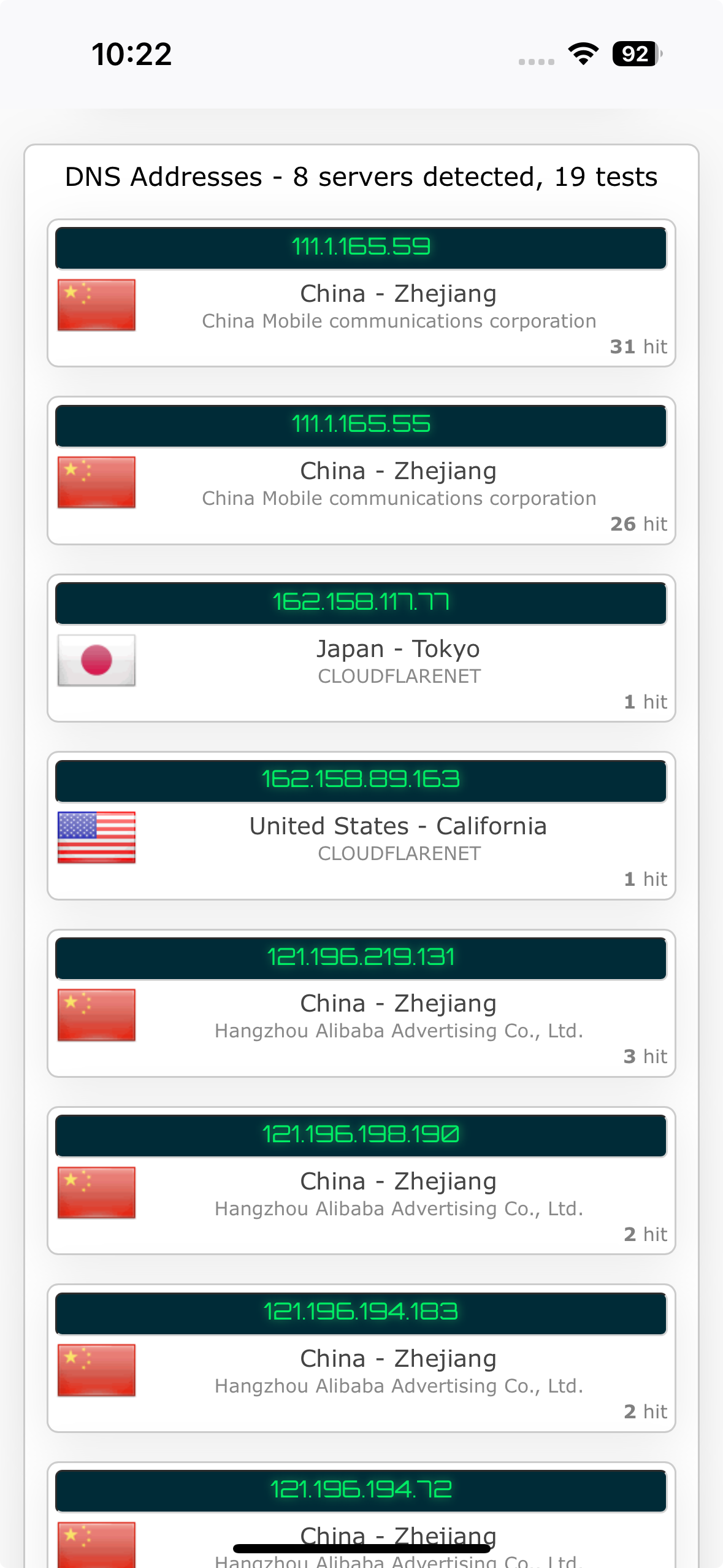

因为是域名,所以怀疑是 DNS 泄露被记录造成的,于是开始研究 DNS 配置,目前的配置在使用代理时是没有问题的,都是节点所在地的 DNS 服务器,但是直连完全看不到阿里和腾讯,全是运营商。

dns: enable: true cache-algorithm: arc prefer-h3: true use-hosts: true # 启用 respect-rules ,让 DNS 查询遵循路由规则 respect-rules: false listen: 0.0.0.0:53 ipv6: true # 用于解析下方国内加密 DNS default-nameserver: - tls://223.5.5.5 - tls://1.12.12.12 - tls://[2400:3200::1] - tls://[2400:3200:baba::1] # 用于解析代理服务器的域名 proxy-server-nameserver: - https://dns.alidns.com/dns-query#h3=true - https://dns.alidns.com/dns-query - https://doh.pub/dns-query # 用于解析直连流量的域名 direct-nameserver: - https://dns.alidns.com/dns-query#h3=true - https://dns.alidns.com/dns-query - https://doh.pub/dns-query # 用于解析国内域名的 DNS nameserver-policy: # 国内域名 - 使用国内 DNS (阿里 DNS 、DNSPod ) "geosite:cn": - https://dns.alidns.com/dns-query#h3=true - https://dns.alidns.com/dns-query - https://doh.pub/dns-query # 其他域名 - 使用代理服务器的 DNS nameserver: - quic://1.1.1.1 - quic://1.1.1.1#Proxy - tls://8.8.8.8 - tls://8.8.8.8#Proxy - tls://1.1.1.1 - tls://1.1.1.1#Proxy direct-nameserver-follow-policy: true # 让直连流量也遵循 nameserver-policy 规则 enhanced-mode: fake-ip fake-ip-range: 198.18.0.1/16 fake-ip-filter: - "www.miwifi.com" - "*.lan" - localhost.ptlogin2.qq.com - "*.msftconnecttest.com" - "*.msftncsi.com" - "*.srv.nintendo.net" - "*.stun.playstation.net" - xbox.*.microsoft.com - "*.xboxlive.com" - speedtest.cros.wr.pvp.net - "*.logon.battlenet.com.cn" - "*.logon.battle.net" - "*.blzstatic.cn" - "*.homekit.home.arpa" - "*._tcp.local" - "*._udp.local" - stun.*.* - stun.*.*.* - time.*.com - time.*.gov - time.*.edu.cn - time.*.apple.com - time-ios.apple.com - ntp.*.com - ntp1.*.com - ntp2.*.com - ntp3.*.com - ntp4.*.com - ntp5.*.com - ntp6.*.com - ntp7.*.com - "*.time.edu.cn" - "*.ntp.org.cn" - "*.music.163.com" - "*.126.net" # - "*.mcdn.bilivideo.cn"