index_new5.html

../../../zaker_core/zaker_tpl_static/wap/tpl_guoji1.html

![]()

Anubis勒索软件,一种相对较新的RaaS(勒索软件即服务),在其文件加密恶意软件中引入了擦除器模块。该模块可在文件加密后摧毁目标文件,即使支付赎金也无法恢复。Anubis于2024年12月首次被发现,2024年初活跃度增加,并推出了联盟计划,向勒索软件附属公司提供高额收益分成。最新分析表明,Anubis运营商正在积极开发新功能,文件擦除功能旨在增加受害者尽快付款的压力。该擦除器模块会擦除文件内容,使恢复成为不可能,进一步加剧了攻击的破坏性。Anubis通过网络钓鱼邮件传播,加密系统使用ECIES加密方案。

💥 Anubis是一种勒索软件即服务(RaaS),于2024年12月首次被观察到,并在2024年初变得更加活跃,其运营者在RAMP论坛上宣布了联盟计划,提供高额收益分成。

💣 Anubis勒索软件新增了一个擦除器模块,该模块会在文件加密后摧毁目标文件,即使支付赎金也无法恢复。该功能通过擦除文件内容,将其大小减小到0 KB,但保留文件名和结构,从而使数据恢复变得不可能。

⚙️ Anubis使用命令行参数‘ /WIPEMODE ’激活破坏性行为,需要基于密钥的身份验证。它会删除卷影副本,并终止可能干扰加密过程的进程和服务。加密系统使用ECIES(椭圆曲线集成加密方案)。

📧 Anubis的攻击始于带有恶意链接或附件的网络钓鱼电子邮件,这表明攻击者主要通过钓鱼邮件来传播勒索软件。

Anubis的勒索软件即服务(RaaS)业务在其文件加密恶意软件中添加了一个擦除器模块,可以摧毁目标文件,即使支付赎金也无法恢复。Anubis(不要与同名的Android恶意软件混淆,该恶意软件有一个勒索软件模块)是一个相对新的RaaS,于2024年12月首次被观察到,但在年初变得更加活跃。2月23日,运营商在RAMP论坛上宣布了一项联盟计划。KELA当时的一份报告解释说,Anubis向勒索软件附属公司提供了80%的收益分成。数据勒索附属公司获得了60%的分成,初始访问经纪人获得了50%的分成。目前,Anubis在暗网上的勒索页面只列出了8名受害者,这表明一旦对技术方面的信心增强,它可能会增加攻击量。在这方面,Trend Micro最近发布的一份报告显示,Anubis的运营商正在积极开发新功能,其中一个不寻常的功能是文件清除功能。研究人员在他们解剖的最新Anubis样本中发现了这个功能,并认为该功能的引入是为了增加受害者尽快付款的压力,而不是拖延谈判或完全无视。Anubis与其他RaaS的区别在于,它使用了文件擦除功能,即使在加密后也会破坏恢复工作。这种破坏性倾向增加了受害者的压力,并增加了本已具有破坏性的袭击的风险。使用命令行参数‘ /WIPEMODE ’激活破坏性行为,这需要发出基于密钥的身份验证。 Anubis的擦拭模式激活后,擦除器擦除所有文件内容,将其大小减小到0 KB,同时保持文件名和结构完整。受害者仍然会看到预期目录中的所有文件,但其内容将被不可逆转地破坏,使恢复成为不可能。

Anubis的擦拭模式激活后,擦除器擦除所有文件内容,将其大小减小到0 KB,同时保持文件名和结构完整。受害者仍然会看到预期目录中的所有文件,但其内容将被不可逆转地破坏,使恢复成为不可能。 加密前(上)和加密后(下)的文件趋势科技的分析显示,Anubis在启动时支持几个命令,包括特权提升、目录排除和加密的目标路径。默认情况下排除重要的系统和程序目录,以避免使系统完全不可用。勒索软件删除卷影副本,并终止可能干扰加密过程的进程和服务。加密系统使用ECIES(椭圆曲线集成加密方案),研究人员指出实现与EvilByte和Prince勒索软件相似。加密的文件被附加在'.anubis的扩展,HTML勒索通知被放置在受影响的目录,恶意软件还执行尝试(失败)更改桌面壁纸。

加密前(上)和加密后(下)的文件趋势科技的分析显示,Anubis在启动时支持几个命令,包括特权提升、目录排除和加密的目标路径。默认情况下排除重要的系统和程序目录,以避免使系统完全不可用。勒索软件删除卷影副本,并终止可能干扰加密过程的进程和服务。加密系统使用ECIES(椭圆曲线集成加密方案),研究人员指出实现与EvilByte和Prince勒索软件相似。加密的文件被附加在'.anubis的扩展,HTML勒索通知被放置在受影响的目录,恶意软件还执行尝试(失败)更改桌面壁纸。

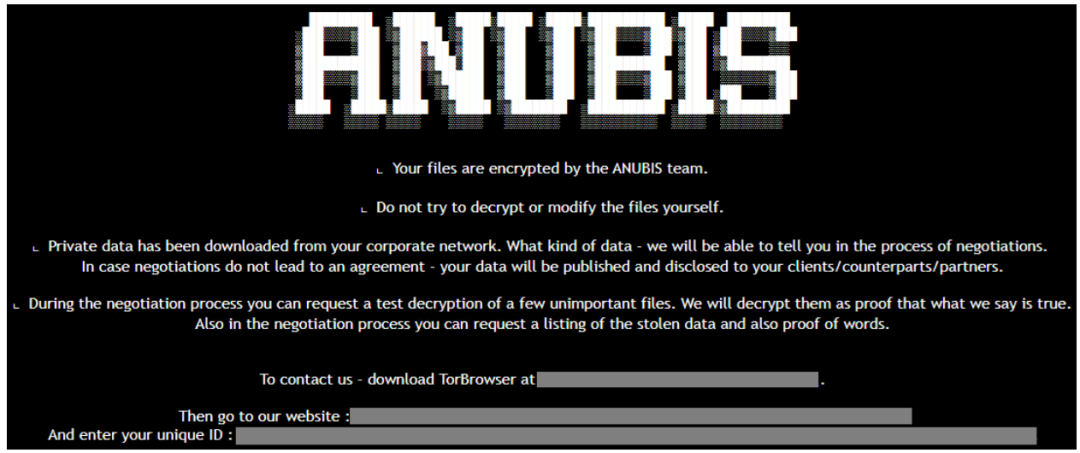

Anubis 的勒索信

网络安全公司观察到,Anubis攻击始于带有恶意链接或附件的网络钓鱼电子邮件。参考及来源:https://www.bleepingcomputer.com/news/security/anubis-ransomware-adds-wiper-to-destroy-files-beyond-recovery/

📍发表于:中国 北京

🔗️ 阅读原文