今年4月以来,微步情报局监测到一波持续且异常活跃的钓鱼电信诈骗攻击,伴随大量个人财产损失。此次攻击结合了“银狐”和钓鱼电诈套件,实现从远控到变现的流程化电信诈骗,可快速传播、长期远控,大规模拉企业IM群发电诈二维码,普通员工不易分辨。

目前已有数百家单位被攻击(可联系微步确认是否被攻击),涉及科技互联网、制造、金融、国央企、政府等行业,给大量员工造成了严重经济损失,影响极其恶劣。

该钓鱼电诈套件商业模式为“一人开发,分销多人”,即上游供应商负责开发相应管理平台框架,完成后销售系统账号的使用权限。微步观察到,自2025年起,大量黑产攻击事件中都使用了该钓鱼电诈套件,造成经济损失的安全事件大量增加。

微步情报局判断:该钓鱼电诈套件与“银狐”为黑产常用的工具组合,使用“银狐”远控的黑产攻击,往往在后续采用该钓鱼电诈套件诱导受害员工转码,从而直接获取经济利益。最初,微步认为该套件只是一个独立的黑产团伙。随着其广泛传播,已成为黑产远控后诈骗变现的标配之一,基于其目标为金钱、善于伪装、不断脱壳进化的特点,微步将其命名为“金蝉”。

对此,用户应尽快封禁钓鱼链接、C2,检测、清除恶意代码,IOC参见附录,还可根据实际情况对IM的拉群、日程、待办任务、文件传输等功能进行限制。

目前,微步威胁感知平台TDP、下一代威胁情报平台NGTIP、威胁情报云API、云沙箱S、沙箱分析平台OneSandbox、互联网安全接入服务OneDNS、威胁防御系统OneSIG、终端安全管理平台OneSEC等,均已支持对此次攻击事件的检测与防护。

本次详细技术报告不支持线上公开获取,如有需求,请联系微步工作人员。

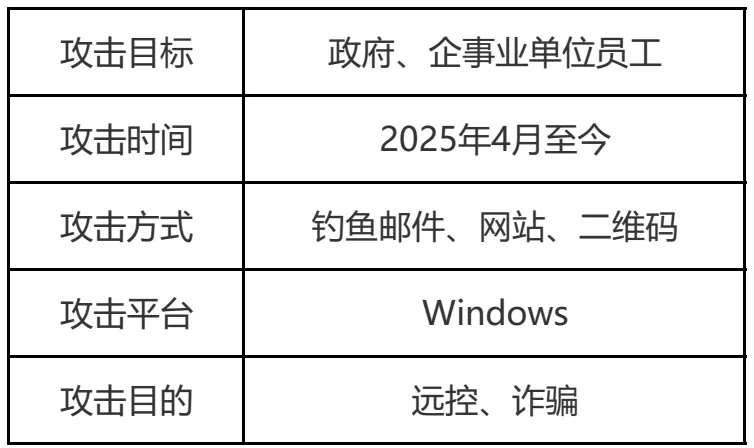

一、事件概况

二、事件详情

· 钓鱼邮件

2025年4月,微步情报局发现多家单位收到不明的数电发票邮件,这些邮件以开具消费发票为由,诱导点击钓鱼链接并下载木马。

但此版内容可以明显看到格式错误(如空格),攻击者在5月迭代了钓鱼模板,开始投递以“发票通知”为主题的钓鱼邮件,和真实邮件内容已相差无几,很难分辨。

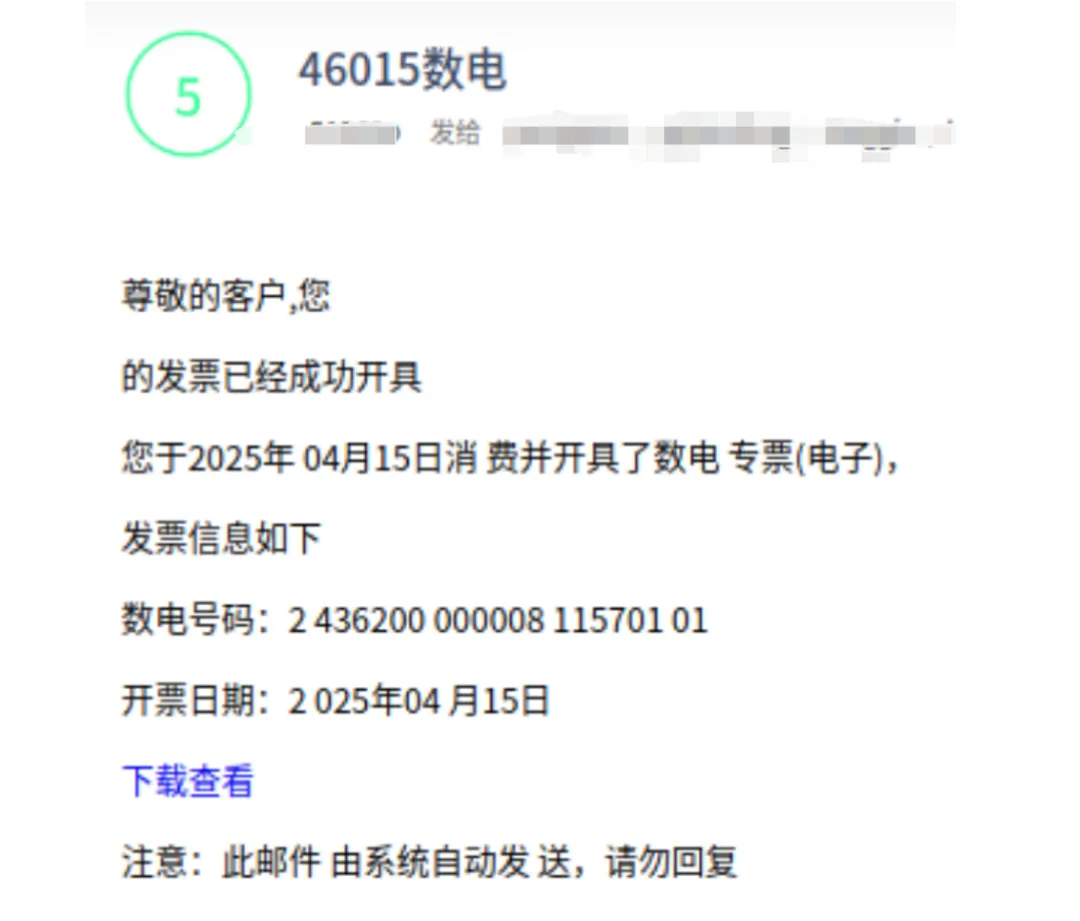

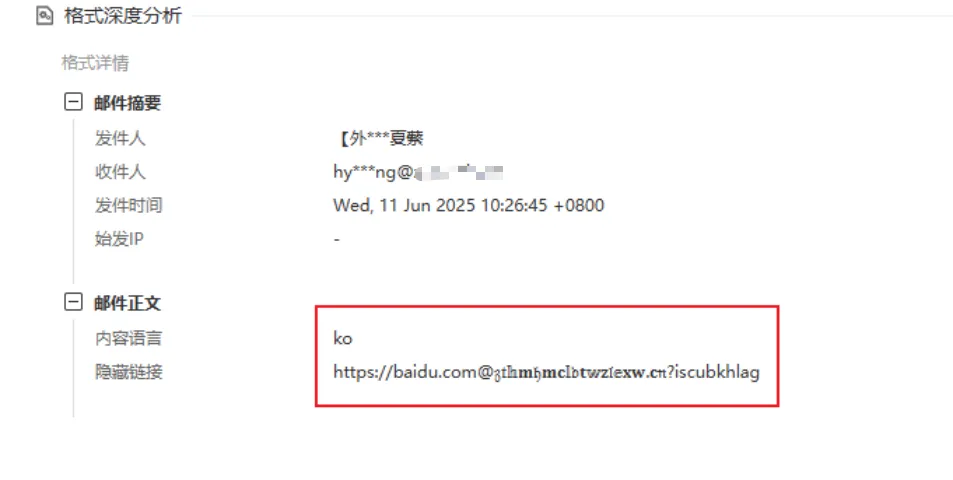

为了对抗邮件网关的检测,攻击者采用了特殊编码格式的URL,如下图所示,尽管看起来很复杂,但会被浏览器正常访问。

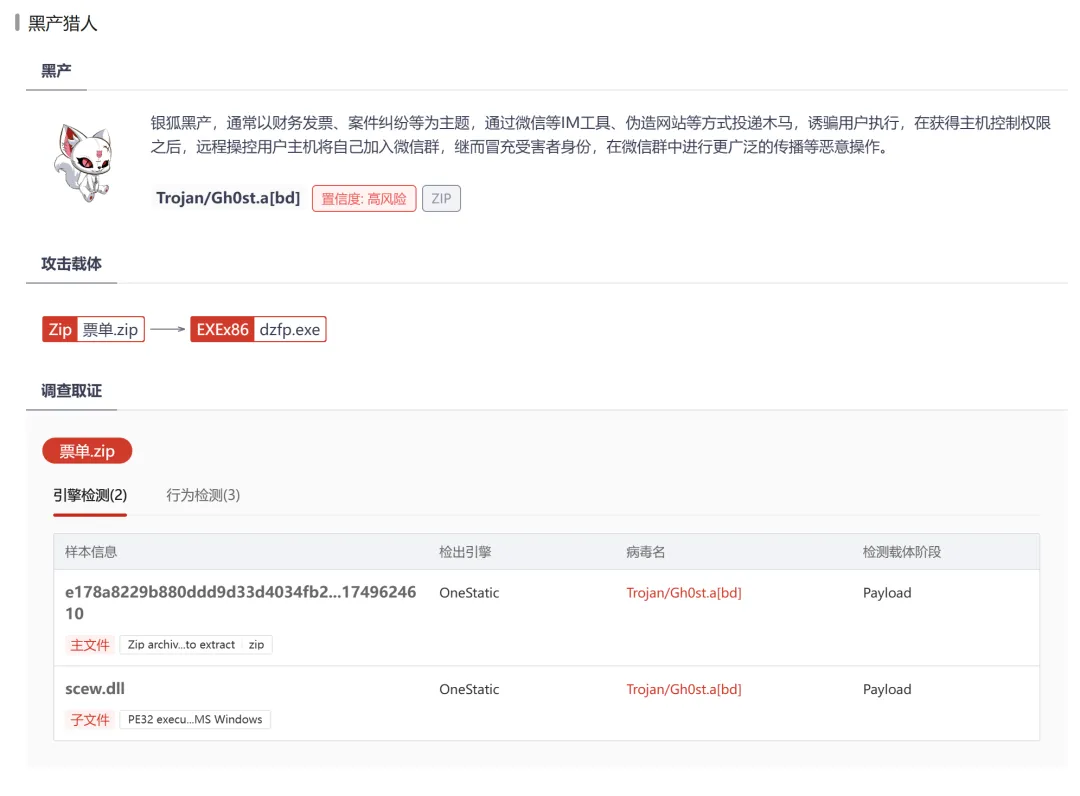

· 木马样本

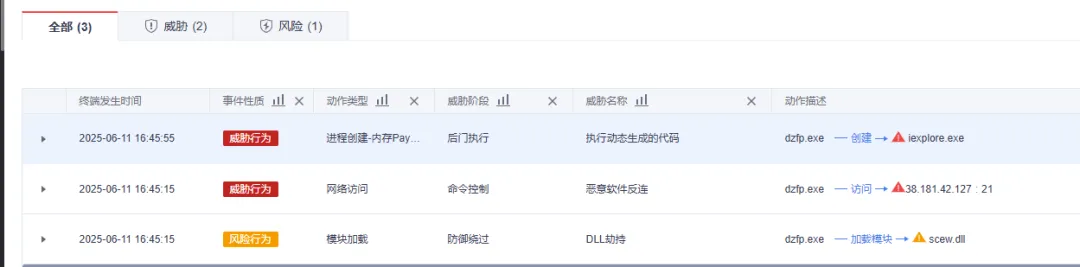

截至6月,微步检测到了攻击者使用的两个木马变种。最开始采用白加黑手法,通过DLL膨胀对抗检测,最终加载银狐Shellcode。

攻击者在黑DLL中从攻击者的FTP服务器下载后续Shellcode,并采用花指令进行混淆对抗静态分析,运行时检测磁盘和系统时间对抗沙箱检测。

如下图所示,OneSEC检测到内存Payload、DLL劫持、恶意反连等多个恶意行为。

云沙箱S和OneSandbox,也可精确检测相关样本。

· 群聊诈骗

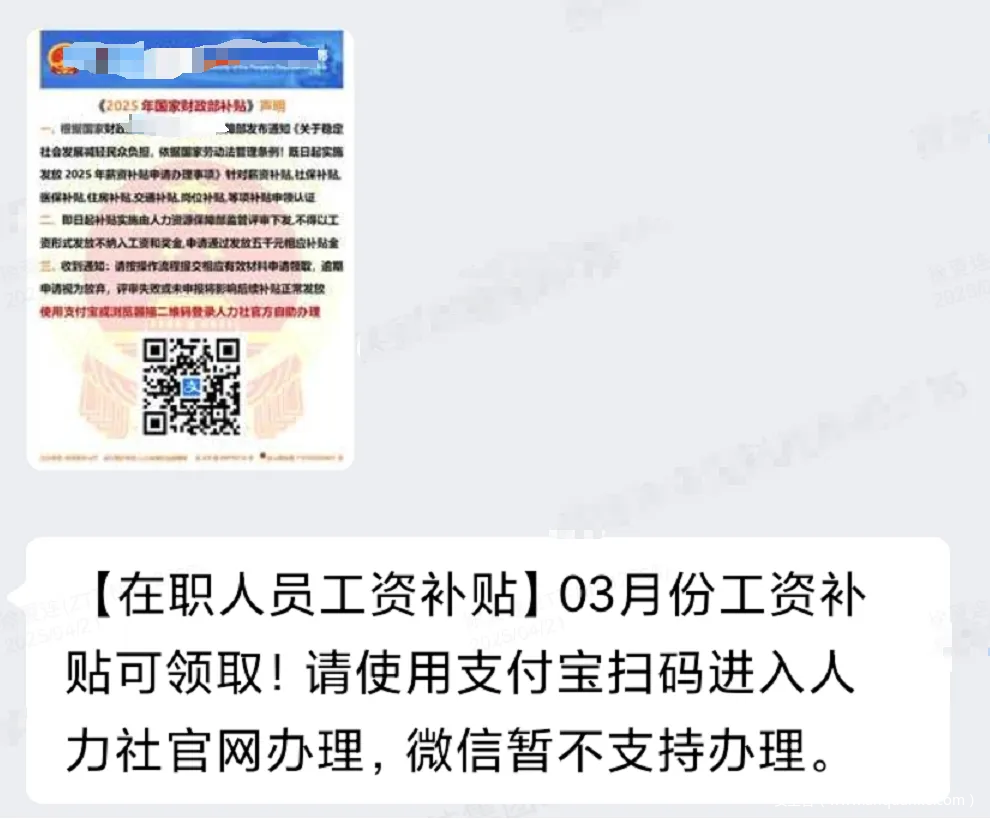

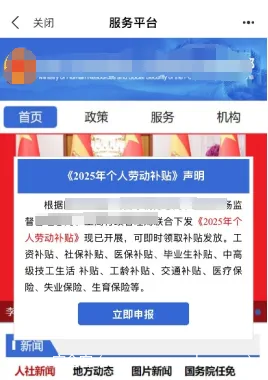

远程控制目标终端后,攻击者会在钉钉、飞书、个人微信等IM上拉群,并开启全员禁言,传播仿冒“补贴申报”的诈骗二维码。

扫码申报后,攻击者会窃取用户填报的身份证、银行卡、手机号、验证码等信息,并通过这些信息绑定Apple Pay盗刷银行余额。

三、溯源分析

微步情报局监测发现,攻击者窃取了某公司的邮箱批量注册钓鱼域名,此前攻击者使用伪造的whois信息注册,只是在窃取到公司邮箱后进行了whois变更。

当用户扫描群发的诈骗二维码后,会跳转至金蝉钓鱼电诈套件。

值得注意的是,在攻击者使用的部分钓鱼URL中,微步发现了大量攻击目标信息,部分中招单位如下所示(已知名单共数百家):

****大学

*****商贸公司

****管委会

****利

****国际机场

****建设集团

****保险

中国****

中*****银行

四、处置建议

1、封禁钓鱼网站、C2,部分IOC参见附录。

2、使用EDR检测并清除恶意代码,包括:

(1)删除对应文件

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\NetEase.lnk

(2)删除以下目录及其子文件

D:\\netease

E:\\netease

(3)删除对应注册表项

\Microsoft\Windows\CurrentVersion\Run\NetEaseA

3、可根据实际情况对IM的拉群、日程、待办任务、文件传输等功能进行限制。

五、附录:IOC(部分)

malware:

38.181.42.127:21

38.47.238.80:21

C2:

192.238.129.9:8025

38.47.238.80:8080

钓鱼:

eoevuchjymbbj.cn

fqtdstf.cn

jzukkqqxnircbqpx.cn

vfycelfmtqdnh.cn

fdjwnlmmcuppa.cn

ruzvhaibgcwvsp.cn

pdfjhbhiffhqko.cn

jumfogxzanswuygg.cn

cubnothuwwiqzv.cn

ctgregzadpsrvemj.cn

yunrunbs.cn

c11thtftterrei.cn