发布时间 : 2025-06-18 15:22:31

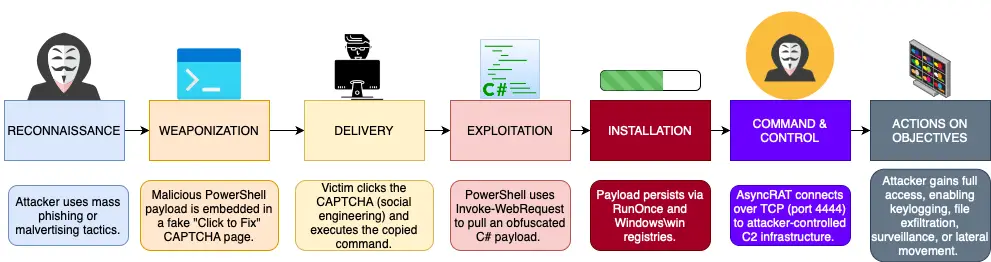

在最近的一项调查中,威胁情报公司 CloudSEK 发现了一个隐蔽的无文件恶意软件活动,该活动利用社会工程和本机系统工具来提供远程访问木马 AsyncRAT。该活动被称为“Clickfix”攻击,旨在引诱讲德语的用户自行执行混淆的 PowerShell 有效负载——所有这些都不会将任何文件放入磁盘。

“恶意软件是通过虚假的验证提示传递的,引诱用户执行恶意命令,”CloudSEK 指出。

该活动从一个模拟 CAPTCHA 验证屏幕的网页开始。当用户单击“I’m not a robot”(我不是机器人)时,PowerShell 命令将复制到他们的剪贴板。然后,他们被指示以验证身份为幌子在他们的终端中粘贴并执行此作。根据 CloudSEK 的归因工作,此本地化文本非常可信地表明“该活动针对讲德语的用户”。

执行后,PowerShell 有效负载会触发多阶段感染链:

- 第 1 步:使用 conhost.exe 在无头模式下调用 PowerShell。

- 第 2 步:从 namoet[.] 下载混淆的有效负载de:80/x.

- 第 3 步:使用 PowerShell 的 Add-Type 功能完全在内存中解码和执行有效负载。

“该恶意软件通过注册表项建立持久性,并连接到端口 4444 上的远程 TCP C2 服务器,”报告证实。

这种无文件方法不仅可以减少取证伪像,还可以实现深度系统访问。解密的有效负载在内存中编译和加载 C# 代码,从而建立反向 TCP shell 以 namoet[.]de:4444,让攻击者可以完全控制受害者的机器。

威胁行为者采用了一种巧妙的技术:他们反转 base64 编码的 C# 代码,使用 PowerShell 编译它,并使用静态方法调用它。一个例子:

此方法与 AsyncRAT 的已知 TTP 匹配:

- T1059.001:PowerShell 执行

- T1127.001:交付后的内存中编译

- T1547.001:使用 HKCU:\RunOnce 的注册表持久性

- T1071.001 / T1571:具有非标准端口的应用层协议 (TCP 4444)

“有效负载包括典型的 byte[] 处理、进程注入和反向格式的嵌入式 base64 C#”,这与 AsyncRAT 暂存行为直接一致。

该恶意软件通过在以下位置添加注册表项来确保在下次登录时重新执行:

- HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- HKCU:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows

此外,CloudSEK 还观察到以下规避技术:

- 没有文件写入磁盘

- 通过混淆命令进行反调试

- 禁用 Windows Defender

- 使用 conhost.exe 和 powershell.exe 等 LOLBin

鉴于其复杂性和隐蔽性,Clickfix AsyncRAT 活动需要多层防御策略:

- 阻止可疑的 PowerShell 执行,尤其是无头或隐藏的实例。

- 监控注册表修改,尤其是 Run 和 RunOnce 键。

- 实施内存扫描工具以检测内存中的 C# 编译和模糊处理的有效负载。

- 使用威胁情报源阻止已知的 IOC,例如 和 port 。

namoet[.]de4444

商务合作,文章发布请联系 anquanke@360.cn

安全客

安全客