思科已经修补了一个关键漏洞(CVE-2025-20286,CVSS 9.9),该漏洞影响了其身份服务引擎(ISE)在AWS,Microsoft Azure和Oracle云基础设施(OCI)中的基于云的部署。该漏洞可能允许未经身份验证的远程攻击者访问敏感数据并执行管理操作。

“此漏洞之所以存在,是因为当Cisco ISE部署在云平台上时生成凭据不正确……导致不同的Cisco ISE部署共享相同的凭据。

CVE-2025-20286 允许攻击者从 Cisco ISE 的一个实例中提取静态凭据,并重用它们以访问同一云平台和发布版本上的其他部署。这种大规模的配置监督在云中部署时会影响主管理节点。

“攻击者可以通过从云中部署的Cisco ISE中提取用户凭据来利用此漏洞,然后使用它们访问通过不安全端口部署在其他云环境中的Cisco ISE。

成功的漏洞利用可能导致:

- ①未经授权的数据访问

- ②配置更改

- ③执行有限的管理操作

- ④服务中断

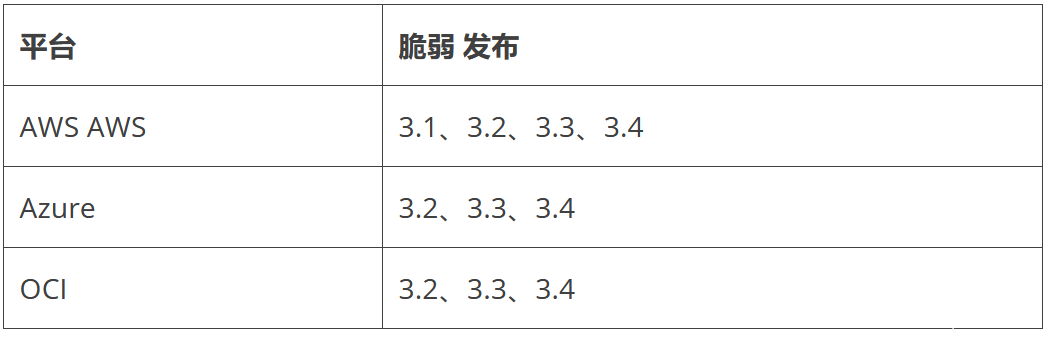

漏洞影响以下 Cisco ISE 云部署:

值得注意的是,凭据是每个平台共享的,例如,AWS 上的所有 3.1 个实例都具有相同的静态凭据。

虽然没有变通办法,但思科提出了缓解策略,例如:

- ①使用云安全组限制源 IP

- ②通过 ISE UI 限制对已知管理员 IP 的访问

- ③对于新的安装:“运行

application reset-config ise命令将用户密码重置为新值。这将重置 Cisco ISE 到工厂默认值。

思科警告说:“恢复备份将恢复原始凭据。

思科建议应用修补程序ise-apply-CSCwn63400_3.1.x_patchall-SPA.tar.gz到受影响的版本(3.1–3.4)并迁移到以下固定版本:

①3.3 → 3.3P8(2025年11月可用

②3.4→ 3.4P3(2025年10月可用)

③3.5 将默认发货(预计2025年8月)

Cisco PSIRT 证实:

“概念验证漏洞利用代码可用……Cisco PSIRT不知道该漏洞有任何恶意使用。

尽管如此,随着公共漏洞利用代码的存在,云管理员被敦促将其视为关键风险并立即修补。