6月5日,广州市公安局天河区分局发布悬赏通告,公开通缉网络攻击广州市某科技公司致重大损失案件的20名犯罪嫌疑人。经360数字安全集团与国家计算机病毒应急处理中心、计算机病毒防治技术国家工程实验室联合开展技术溯源,已锁定此次网络攻击源头为台湾民进党当局“资通电军”指挥的APT组织。

随后,上述三方机构联合发布《台民进党当局“资通电军”黑客组织网络攻击活动调查报告》。报告依据台APT组织历年来实施的大量攻击案例,深入剖析并起底了多个台APT组织的攻击逻辑、目标以及技战术特点,直指其针对大陆地区和港澳地区重要行业和单位实施长期网络攻击破坏活动,试图窃取并向境外反华势力出卖敏感情报信息,妄图破坏社会公共秩序、制造混乱局面。

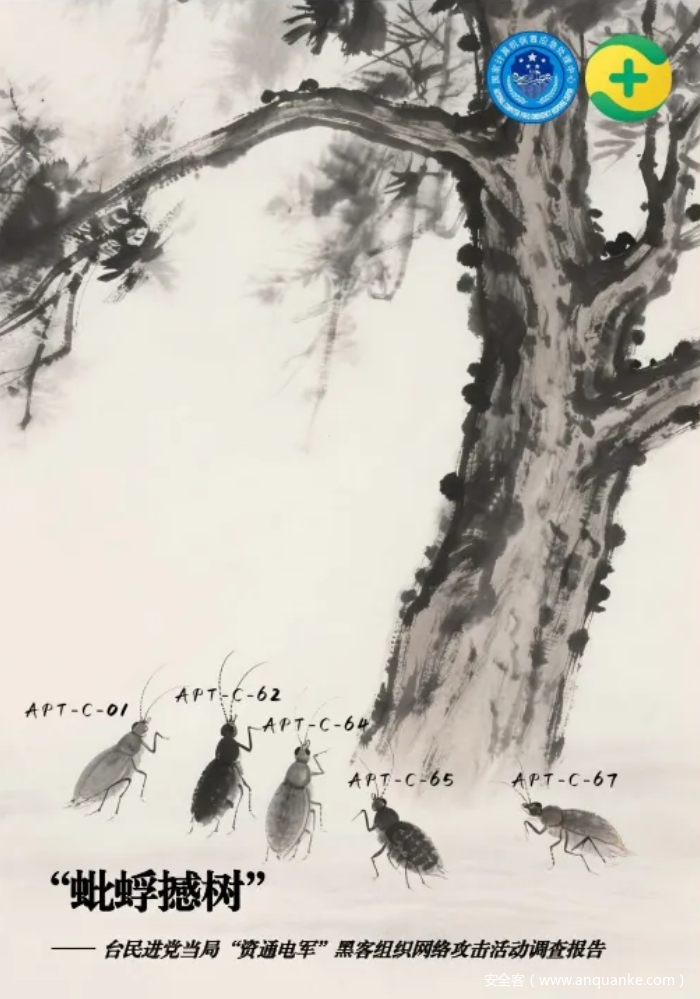

事实上,360对中国台湾APT情况掌握较早。经过多年实战对抗,360已独立发现并命名了5个中国台湾APT组织,分别是APT-C-01(毒云藤)、APT-C-62(三色堇)、APT-C-64(匿名者64)、APT-C-65(金叶萝)和APT-C-67(乌苏拉),这五个组织均由台湾民进党当局支持,受台当局“国防部”下属“资通电军”部队指挥。

从攻击目标来看,各组织各有侧重。APT-C-01聚焦政府、国防军工、科研教育等领域,重点搜集国防科技成果、中美关系、两岸关系和海洋活动等敏感信息;APT-C-65以国防军工、航空航天、能源等为目标,实施数据窃取与渗透破坏。APT-C-67主要将攻击矛头指向大陆和港澳地区的物联网系统,尤其是视频监控系统,展开大规模的攻击窃密活动。值得一提的是,该组织正是今年4月对广州某科技公司实施网络攻击的“幕后元凶”。

尽管这些台APT组织在攻击目标、技战术和活动周期性规律上各有差异,但其行动逻辑高度服务于“倚外谋独”的政治诉求,其根本目的在于破坏社会公共秩序、蓄意制造混乱。

360 安全团队凭借十余年与这些 APT组织实战对抗的技术积累和经验,全面掌握其武器库和技战术特征,并建立起基于行为模式分析的战术推演模型。经过对台APT组织相关攻击案例的深入分析,不难发现其攻击技战术仍处于较低水平,主要表现有三个:

一是主要依赖已知漏洞进行攻击,缺乏自主的漏洞发现和利用能力以及高级零日漏洞储备;二是高度依赖公开资源,包括免费或开源的代码、木马、工具和商业渗透测试框架以及攻击技战术资料,缺乏自主的网络武器和技战术开发能力;三是反溯源能力弱,尤其在诱饵文档和钓鱼网页制作方面漏洞百出,归因较为容易,表明相关组织人员缺乏专业化能力。

360 集团创始人周鸿祎在央视采访中指出,台湾省APT组织技术水平整体较低,处于全球APT组织中的“三线水平”。其攻击手法简单粗暴,骚扰破坏意图明显,具有强烈的政治意味,试图窃取我国在国防外交等领域的重大决策及敏感数据信息。

可见,这类攻击本质是“低成本骚扰”,虽技术水平不高,但政治目的明确,试图通过频繁攻击制造恐慌、干扰社会秩序,甚至为“倚美谋独”提供情报支撑。这种“蚍蜉撼树”式的挑衅暴露了台当局在网络空间的脆弱攻击性。

经过此次溯源,360 对台“资通电军”部队的组织架构、人员情况、主要任务、工作地点、支撑单位进行了起底。报告显示,该部队由多名少将级军官主导,近三年超30家企业为其提供技术培训与软硬件支持。台当局将资源投入到对抗性的网络攻击中,这种“危险行径”给台湾省带来不可预估的安全风险。