在系统破坏层面,Kalxat表现出极强的隐蔽性与破坏力。其入侵后不仅会篡改注册表项、禁用Windows Defender、清除安全日志以规避检测,更通过双重RSA加密架构和灵活的配置扩展机制,使每个攻击实例可能呈现迥异的行为特征。

这种将定向攻击能力与高级加密技术深度融合的设计,充分证明Kalxat是专为企业级服务器环境打造的专业化勒索工具,其变种生成能力和攻击适应性已达到高级威胁水平,属于新一代勒索软件。

| 家族名称 | Kalxat |

| 首次出现时间 / 捕获分析时间 | 2025-05-09 |

| 威胁类型 | 勒索软件 / 加密器 |

| 加密文件扩展名 | .kalxat |

| 加密算法 | ChaCha20 / RSA |

| 勒索信文件名 | INFORMATION.txt |

| 有无免费解密器 | 暂无(需获取RSA私钥才能解密,目前无已知漏洞可绕过) |

| 联系邮箱 | charlestate@tuta.com |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(例如,360.docx.kalxat)。桌面上会被放置一条勒索要求消息。 |

| 感染方式 | 远程桌面协议/ 漏洞利用 / 恶意链接 |

| 受灾影响 | 所有文件都经过加密,如果不支付赎金就无法打开。 其他密码窃取木马和恶意软件感染可以与勒索软件感染一起安装。 |

| 加密特点 | 文件大小自适应加密策略: 从文件尾部向头部加密 大文件选择性块加密 每个文件使用唯一密钥 |

Kalxat勒索软件家族特性概览

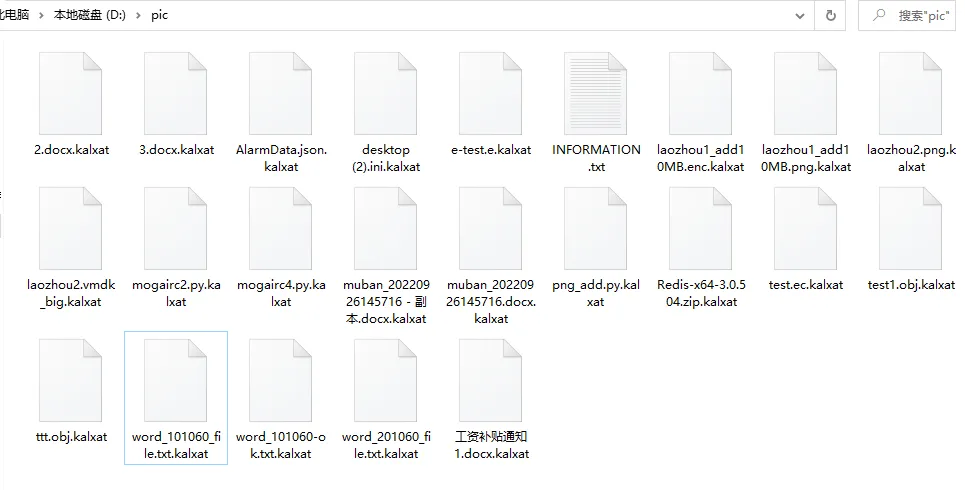

测试环境中的被加密文档目录

360安全大模型在对Kalxat勒索软件样本进行技术分析后发现,该勒索在开始运行后,会通过lzma算法动态释放其勒索代码。

Kalxat勒索软件动态释放勒索模块流程示意图

被释放出的勒索代码载荷会加载同目录下encry_开头的密钥配置文件,如果不存在此文件或者文件内容格式不对,勒索软件便不会再进行后续的攻击操作。360安全大模型根据其算法逻辑生成了一份密钥配置,该配置文件中,包含了勒索软件加密所需的文件后缀、勒索信息以及加密密钥等重要功能性数据。

密钥配置文件示意图

Kalxat密钥配置文件数据结构示意图

一、检查是否存在一个名为“no_start”的文件,如存在则退出;

二、检查运行时间,仅在2025年1月~10月期间执行,时间区域外则直接退出;

三、检查系统语言区域,如果属于某些特定国家则退出。具体国家为:俄罗斯、白俄罗斯、乌克兰、乌兹别克斯坦、哈萨克斯坦、塔吉克斯坦、格鲁吉亚、吉尔吉斯斯坦、土库曼斯坦。

Kalxat勒索软件攻击前会篡改注册表、清空日志,并执行PowerShell命令关闭安全防护及虚拟机软件,同时清理防护日志以掩盖行踪。随后,其清除远程桌面协议记录,调用Cipher /w命令彻底擦除已删文件痕迹,并设置2小时后重启。接着,强制终止安全软件、数据库进程,删除所有系统恢复点并禁用Windows Defender。最终,停止数据库服务以避免加密冲突,为全面加密企业数据铺平道路。

在加密策略方面,Kalxat勒索软件对常规文件按大小动态选择部分加密,而对112类高价值扩展名实施全量加密,覆盖虚拟化环境、数据库、地理信息、机器学习模型、办公文档及系统日志等核心领域,直指企业关键数据资产。其加密目标兼具跨平台特性与结构复杂性,同时通过预设规则豁免部分文件加密,显著提升攻击效率与破坏力。

在加密与密钥生成过程中,尽管代码中加密函数被命名为AesEncryptFile,但其核心算法实际采用ChaCha20流密码,加密流程包含三个核心环节——首先动态生成密钥与初始化向量(IV)并进行安全封装,其次将加密参数与文件元数据写入头部,最终实施自适应分块加密。

被加密的文件数据结构图