O2 UK实施VoLTE和WiFi呼叫技术的缺陷可能允许任何人通过呼叫目标来暴露一个人和其他标识符的一般位置。

安全研究员丹尼尔·威廉姆斯(Daniel Williams)发现了这个问题。自2023年2月以来,O2英国网络可能存在该漏洞,并于昨天得到解决。

O2 UK是Virgin Media O2旗下的英国电信服务提供商。截至2025年3月,该公司报告称,英国各地拥有近2300万移动客户和580万宽带客户,使其成为该国主要提供商之一。

📱O2 UK的VoLTE和WiFi呼叫技术存在安全漏洞,可能暴露用户的位置信息和其他个人标识符,使得攻击者可以通过呼叫目标来追踪其位置。

📡通过拦截和解码通话过程中的IMS信号消息(SIP Headers),可以获取IMSI、IMEI以及用户连接的蜂窝塔ID等敏感数据,进而利用蜂窝塔地图确定用户的大致地理位置。

🌍该漏洞不仅影响英国境内的用户,即使目标在国外漫游,攻击者也能通过相同的方法追踪其位置,研究员在丹麦哥本哈根成功定位了一名测试对象。

🛡️O2 UK已确认并修复了该漏洞。用户无需采取任何行动来保护自己,该修复程序已经完全实施并通过测试。

O2 UK实施VoLTE和WiFi呼叫技术的缺陷可能允许任何人通过呼叫目标来暴露一个人和其他标识符的一般位置。

安全研究员丹尼尔·威廉姆斯(Daniel Williams)发现了这个问题。自2023年2月以来,O2英国网络可能存在该漏洞,并于昨天得到解决。

O2 UK是Virgin Media O2旗下的英国电信服务提供商。截至2025年3月,该公司报告称,英国各地拥有近2300万移动客户和580万宽带客户,使其成为该国主要提供商之一。

2017年3月,该公司推出了IP多媒体子系统(IMS)服务,标有“4G通话”,以提高通话时的音频质量和线路可靠性。

然而,正如威廉姆斯在分析此类呼叫期间的流量时发现的那样,通信方之间交换的信号消息(SIP Headers)过于冗长和揭示,包括IMSI,IMEI和单元格位置数据。

“我从网络得到的回复非常详细和漫长,与我以前在其他网络上看到的任何东西都不同,”威廉姆斯解释道。

“这些消息包含信息,例如O2(Mavenir UAG)使用的IMS / SIP服务器以及版本号,C ++服务在出现问题时处理呼叫信息时偶尔出现的错误消息,以及其他调试信息。

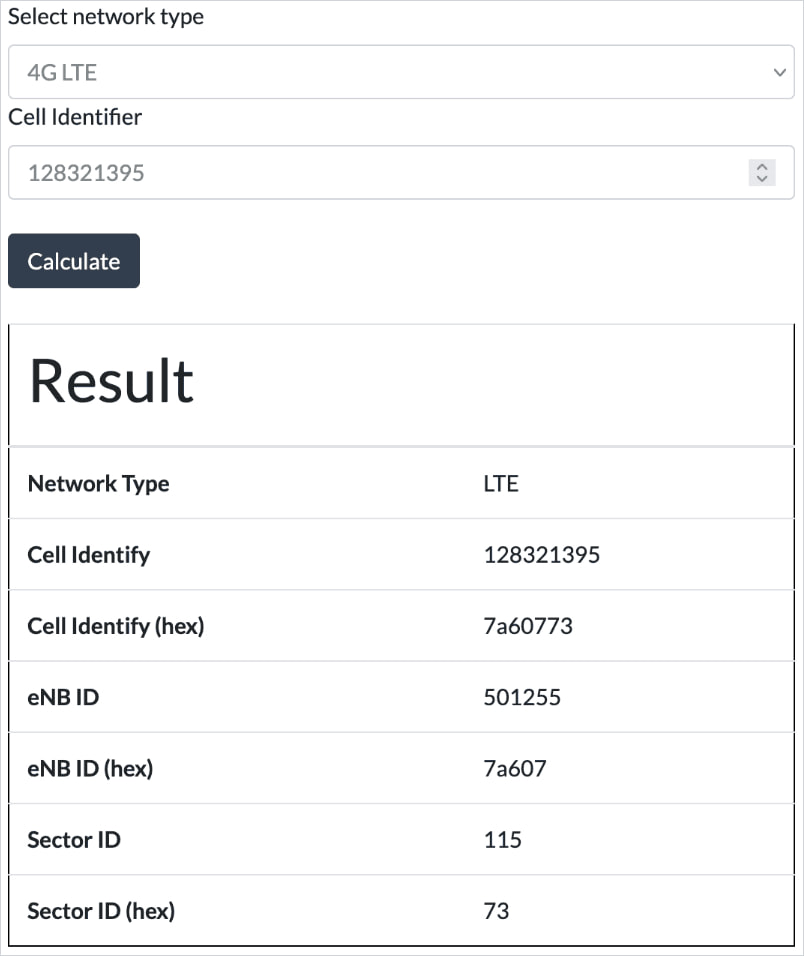

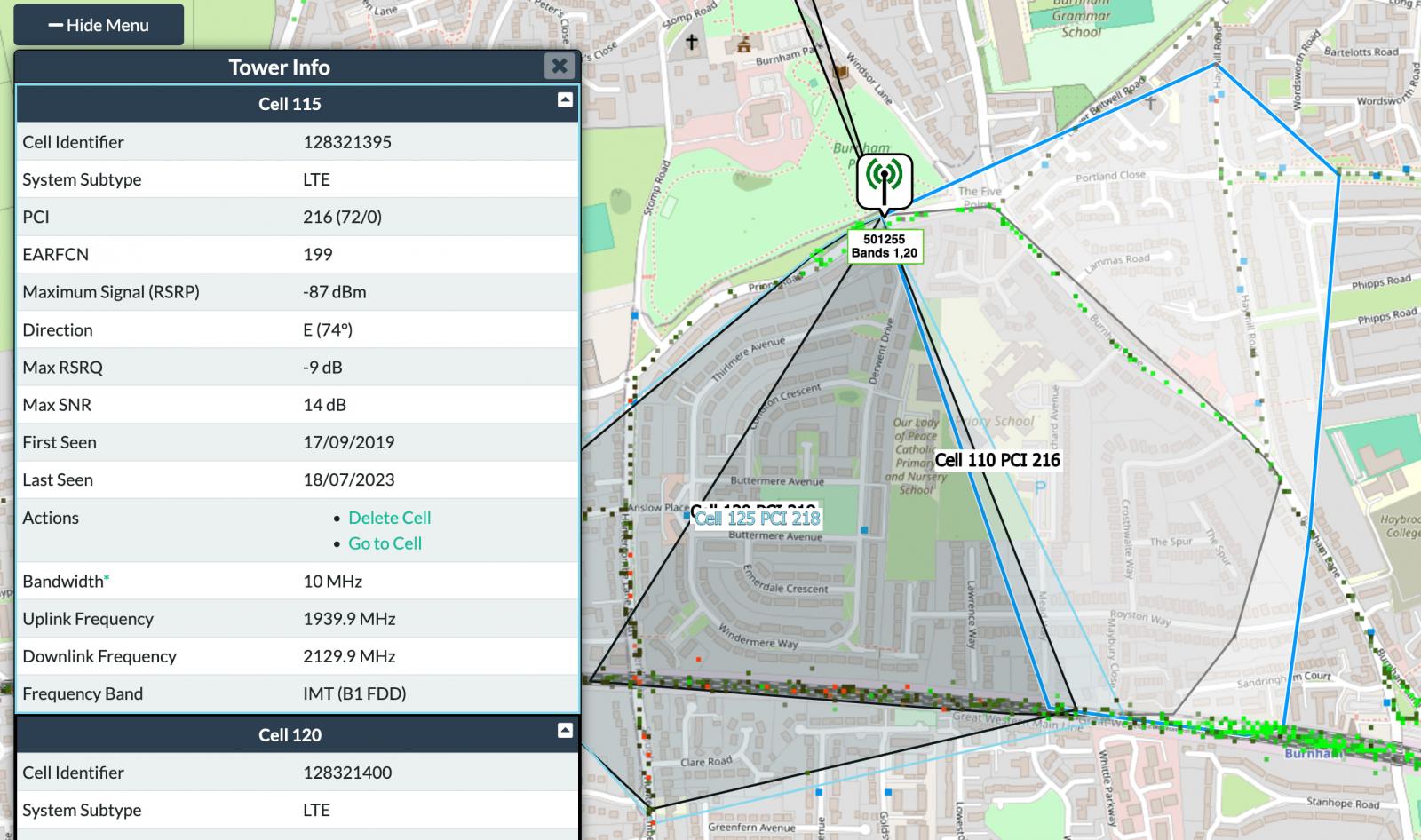

使用根植的Google Pixel 8上的网络信号大师(NSG)应用程序,Williams拦截了在通话过程中交换的原始IMS信号消息,并解码了单元格ID以找到呼叫接收者连接到的最后一个蜂窝塔。

然后,他使用公共工具提供蜂窝塔图来查找塔的地理坐标。

对于塔层密集的城市地区,精度将达到100平方米(1076平方英尺)。在农村地区,地理定位将变得不那么精确,但仍然可以揭示目标。

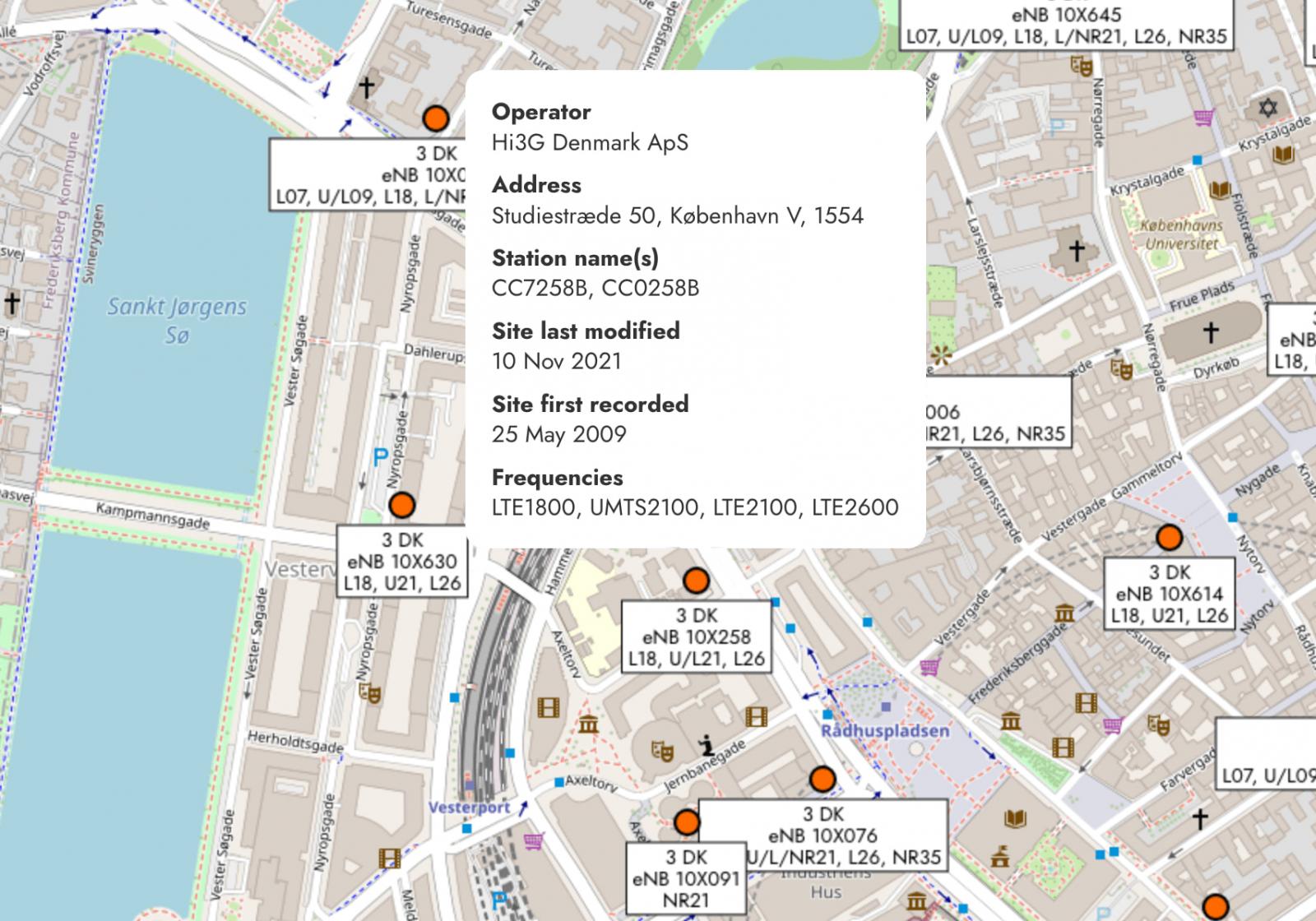

威廉姆斯发现,当目标在国外时,这个技巧也有效,因为他在丹麦哥本哈根找到了一个测试对象。

威廉姆斯说,他于2025年3月26日和27日多次联系O2 UK,报告他的发现,没有得到任何答复。

最后,他今天早些时候从O2英国公司直接确认这个问题已经解决,他通过测试证实了这一点。

维珍媒体发言人在给BleepingComputer的一份声明中证实,已经实施了修复程序,并指出客户不必采取任何行动来保护自己。

“我们的工程团队已经工作并测试了数周的修复程序 – 我们可以确认这现在已经完全实施,测试表明修复已经有效,我们的客户不需要采取任何行动,”维珍媒体O2告诉BleepingComputer。

BleepingComputer询问O2是否已知该漏洞被利用,以及他们是否计划相应地通知客户,但我们没有收到答案。

AI辅助创作,多种专业模板,深度分析,高质量内容生成。从观点提取到深度思考,FishAI为您提供全方位的创作支持。新版本引入自定义参数,让您的创作更加个性化和精准。

鱼阅,AI 时代的下一个智能信息助手,助你摆脱信息焦虑