易受攻击的插件旨在增强WooCommerce产品过滤功能,在版本中存在本地文件包含(LFI)漏洞,包括1.3.6.5。这个关键漏洞位于“woof_text_search”AJAX操作的“模板”参数中,有效地允许恶意行为者注入并执行服务器上存在的任何PHP代码。

“这使得未经身份验证的攻击者可以在服务器上包含和执行任意文件,从而允许执行这些文件中的任何PHP代码,”官方漏洞披露警告说。这意味着,即使没有登录,攻击者也可以利用该漏洞访问敏感信息,绕过安全措施,甚至执行恶意代码。

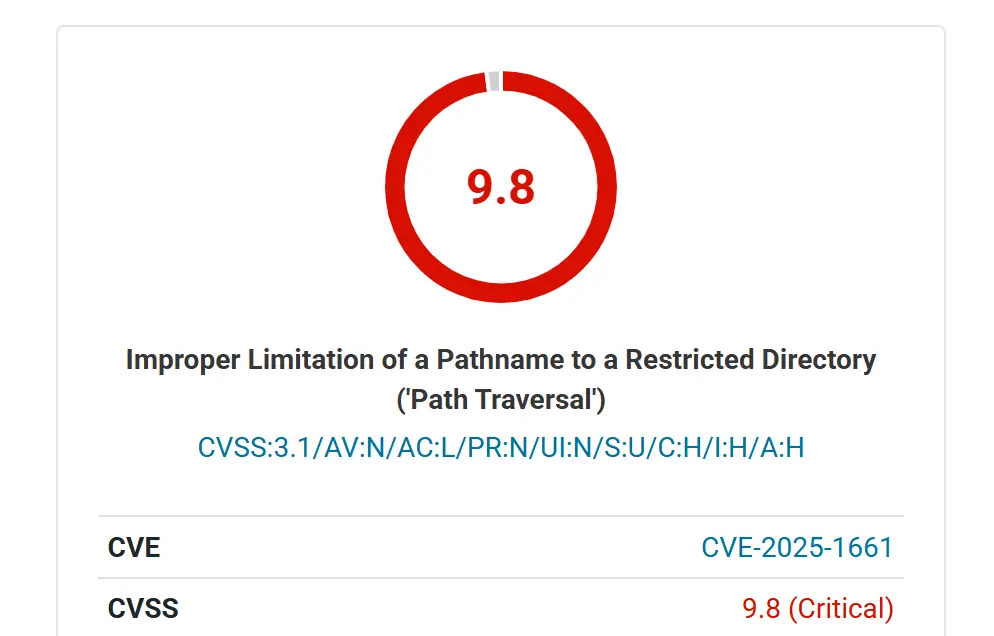

CVE-2025-1661的潜在影响是巨大的。攻击者可以利用这个缺陷:

- Steal sensitive customer data:窃取敏感客户数据:包括姓名、地址、付款信息和订单历史。

- Inject malicious code:注入恶意代码:导致网站污损,重定向到钓鱼网站,或安装后门以进行持续访问。

- Gain complete server control:获得完整的服务器控制:在攻击者可以上传并包含包含嵌入恶意代码的“安全”文件类型(如图像)的情况下。

安全研究员Hiroho vulnerabilityShimada因发现和报告这一关键漏洞而受到赞誉。

受影响的网站数量庞大,超过100,000个活跃安装,放大了修补此漏洞的紧迫性。强烈建议在线商店所有者立即将其HUSKY插件更新为1.3.6.6版本,其中包括修复该漏洞。