五一小长假,准备去哪里玩?

打卡出片一整天,手机电量很快就撑不住了。这时候,机场、车站或者商场里的公共充电站,也许能解燃眉之急——把 USB 线往手机上一插,人和手机仿佛都充上电了。

但这些公共充电站,可能背后有诈!

这是一种名为「Juice Jacking」(果汁挟持)的陷阱,在智能手机刚兴起时就已经存在,国内 315 晚会也曾经曝光过——简单来说,就是将破解手机的硬件,伪装成充电器,在手机接上电的片刻,可能手机里的数据、照片就被偷走了。

十几年前,Juice Jacking 陷阱刚刚兴起的时候,Google 和苹果等手机系统厂商就已经发现了这个问题,并且通过添加了 USB 连接认证等措施来进行防护——当有外部设备想访问手机的文件时,就会弹出一个提醒,你肯定也见过:

这时候,只要选择「不允许」,这些恶意程序就无法绕过手机的安全系统——但没想到,时隔十年之后,Juice Jacking 的升级版本卷土重来,据 Ars Technica 报道,这种新的骗局,名为 Choice Jacking(选择挟持)。

顾名思义,就是要绕过前面提到的这个安全选项。

为了阻拦 Juice Jacking,厂商给手机的 USB 连接设置了一个确认机制:

一个设备,不能同时担任主机(比如电脑)和外设(比如手机或键盘),USB 的另一头要么作为手机的外设(键盘、U 盘),要么是主机(电脑),不能一边当主机一边当外设。

当 USB 设备连接到手机上时,只能通过手机上的「允许」按钮来进行连接认证。

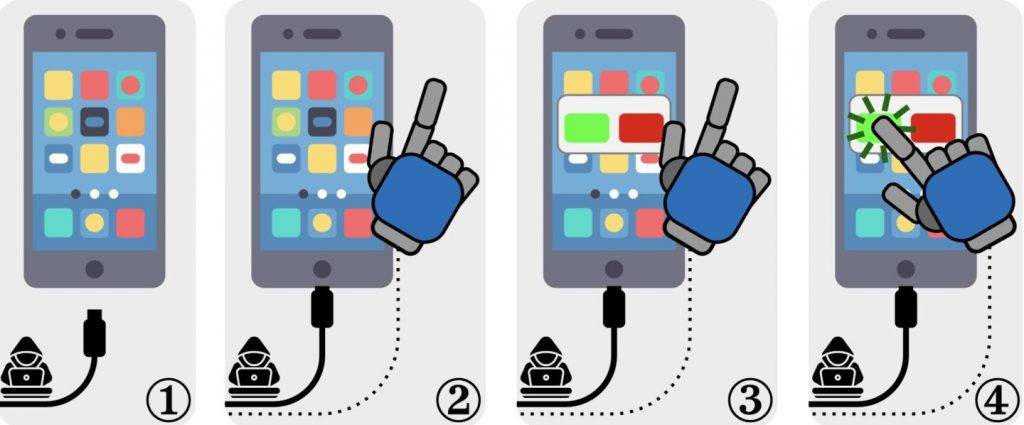

而 Choice Jacking 突破安全措施的方法非常「机智」:先把恶意主机伪装成「外设」,再让这个「外设」变成「主机」——具体是这么操作的:

- 当用户连接到伪装成充电器的恶意主机时,它首先会伪装成一个「USB 键盘」,向手机发送按键指令,比如打开蓝牙连接接着,这个「USB 键盘」会操控手机去配对一个「蓝牙键盘」——这个「蓝牙键盘」其实也是这个恶意主机伪装出来的接下来,这个恶意主机又伪装成「主机」,向手机发起数据请求,此时手机变成了「外设」,手机上就会出现授权数据访问的提示最后,通过「蓝牙键盘」点击手机上的「同意」按钮进行授权,这样一来恶意主机就连上了手机,并获得了整台手机的数据访问权限

这是手机 USB 连接机制的一个结构性缺陷,并非代码漏洞。正因如此,这种骗局极具普适性,不管是 iOS 还是 Android,都能成为这种攻击方式的目标。

包括苹果、Google、三星、小米在内的多个等品牌十多款手机,都能被 Choice Jacking 攻破,除了苹果设备需要 23 秒的时间,其他 Android 设备都在几秒不到的时间被攻破——有趣的是,部分手机并不支持完整的 PD 协议,反而起到了一定的防护作用,降低了被 Choice Jacking 技术黑入的风险。

将一根神秘的 USB 线连接到自己的手机,不少人都能看到背后的风险,但如果将它包装成免费提供的充电端口,包括我在内的不少人,或许都会在手机电量告急时,毫不犹豫使用。

并且不少普通用户,可能不会完全理解手机上忽然弹出的「USB 权限」弹窗背后的意义,以为同意的只是和充电线的连接,就这样主动地将防线关闭。

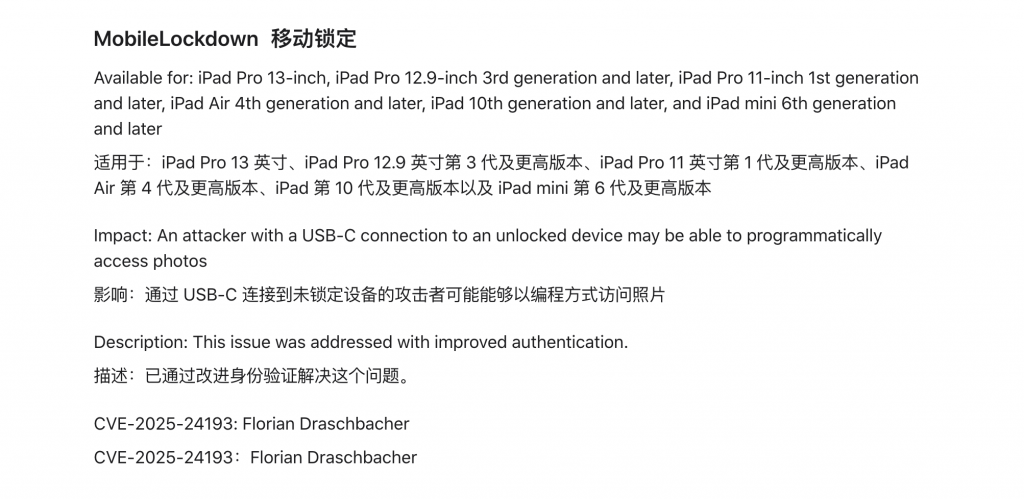

厂商方面其实已经作出了及时反应,去年 11 月份推送的 Android 15 更新和上个月更新的 iOS/iPadOS 18.4 版本都更新了相关的机制,经测试都能够发挥作用。

但由于 Android 生态系统的碎片化现状,不少老设备都未必能及时得到相关的更新,并且第三方的 Android UI,比如三星的 One UI 7,即使用上了 Android 15 也没有采用新的 USB 验证机制,依旧容易受到 Choice Jacking 的攻击。

漏洞的发现者 Florian Draschbacher 也表示称,即使一年前就警告了设备制造商,他们也承认了这个问题的存在,但对相关机制的完善和修复进度却出奇的慢,可能的原因在于,如果要进一步加强 USB 访问手机的安全性,就要添加大量的验证措施,对用户体验的影响不小,因此制造商犹豫不决。

更开放的 Android 生态,通过 USB 进行的攻击方式,危害可能会更大。因为 Android 设备如果打开了「USB 调试」模式,Choice Jacking 可以获得手机更深层的权限,执行一些恶意的底层文件。不过这个功能的入口较深,一般设备都是默认关闭。

▲ YouTube@Websplaining

对于 Choice Jacking 这种「旧瓶装新酒」的安全问题,大众的态度,却已经不像十年前刚用上智能手机一样「草木皆兵」了。

不少人甚至对其嗤之以鼻,觉得不过是「狼来了」的故事:Juice Jacking 和公共 Wi-Fi 的危险在当年也被大肆炒作,但实际上却并没有造成太多危害。

还有一种「投降主义」,明知山有虎,偏向虎山行,纵使知道公共充电桩可能有风险,还是觉得当下的手机没电的问题更要紧,更有甚者觉得,平时个人信息的泄露已经很多了,也不差这一次。

虽然作为一种很新的攻击方式,目前还没有 Choice Jacking 造成大量实际损失的报告,但不代表背后的风险和威胁不存在。

最保险的做法,就是在出游的时候,尽量使用自己的充电宝,或者大品牌的共享充电宝;就算有公共电源,也最好用自己的充电插头,不使用那些看着就很可疑的 USB 充电线。

除此之外,还有其他一些防止手机被 USB 控制的小技巧:

- 分别给手机和电子钱包设置不同的密码,能够有效挡住一些别有用心之人。至于淘宝、拼多多等网购平台,最好关闭「免密支付」,反正现在的面容或指纹验证方式都很方便。如果你是 iPhone 用户,强烈建议你更新到 iOS 18.4 版本,这个版本加强了用户对 USB 配件连接的验证机制,能有效防止一部分 Choice Jacking 的渗透。现在的智能手机基本上都需要经过验证才能使用 USB 进行数据传输,如果使用手机时提醒你进行验证,或者相关的验证窗口一闪而过,那或许就需要小心 USB 线的另一头,是不是在搞些什么小动作了。不少 Android 设备连接 USB 充电时,都会提示「USB 模式」,一般都可以设为「仅充电」,不要点选「传输文件」「传输照片」或「USB 调试模式」。

当然,我们也没有必要对此过度恐慌,平时保持手机系统的正常升级,避免使用可疑的 USB 线,不随便同意莫名的 USB 权限,就能很好规避这些安全陷阱。

最后,祝你五一快乐,给自己好好放个假吧!

#欢迎关注爱范儿官方微信公众号:爱范儿(微信号:ifanr),更多精彩内容第一时间为您奉上。