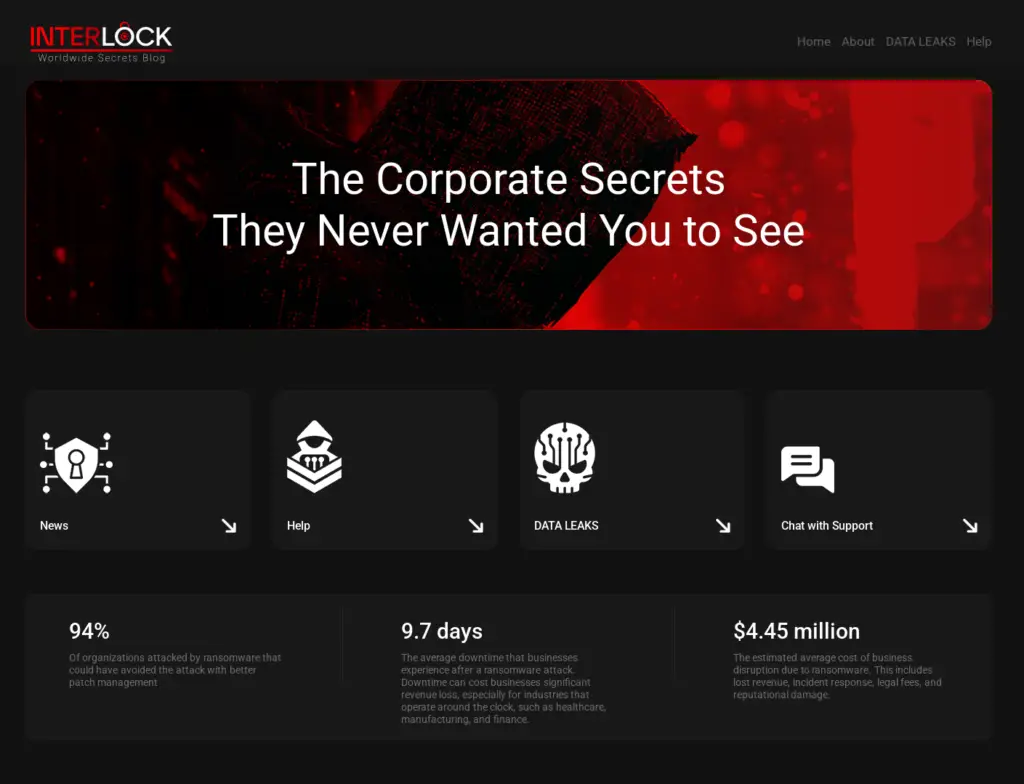

Sekoia 威胁检测与研究团队(TDR)的一份新报告详细阐述了 Interlock 勒索软件的入侵活动。Interlock 首次被发现于 2024 年 9 月,以实施 Big Game Hunting 和双重勒索活动而闻名。尽管它不被归类为勒索软件即服务(RaaS)组织,但 Interlock 运营着一个名为 Worldwide Secrets Blog 的数据泄露网站,以此向受害者施压。

Interlock 的操控者利用托管在被攻陷网站上的虚假浏览器或安全软件更新程序来获取目标系统的访问权限。这些所谓的安装程序实际上是 PyInstaller 可执行文件,会启动基于 PowerShell 的后门程序。

报告解释道:“这个 PowerShell 脚本在一个无限循环中运行,持续执行 HTTP 请求。它收集系统信息,并提供执行任意命令和实现持久化的功能。”

这个脚本的后续版本(现已更新到第 11 版)添加了基于注册表的持久化功能,并使用 Cloudflare 的 trycloudflare.com 进行动态隧道传输,改进了命令与控制(C2)逻辑。该脚本会窃取加密的系统信息,并通过与 C2 服务器之间的 XOR 加密数据下载有效载荷。

2025 年 1 月,Sekoia 记录到 Interlock 在试验 ClickFix 技术,这是一种社会工程学手段,通过伪造的验证码或浏览器警报提示用户执行恶意的 PowerShell 命令。这些虚假提示会敦促用户将命令粘贴到终端中以 “修复” 某个问题,而这往往会导致恶意软件在用户毫无察觉的情况下被安装。这种策略通过诱骗受害者手动执行恶意命令,绕过了自动化防御系统。

尽管自 2025 年 2 月以来,支持 ClickFix 的基础设施似乎处于休眠状态,但它的使用表明 Interlock 在传播机制方面正在积极创新。

Interlock 的攻击活动持续使用一些知名的凭据窃取恶意软件,比如 LummaStealer 和 BerserkStealer,这些恶意软件通常与键盘记录器捆绑在一起,并由定制的加壳程序进行保护。该组织还部署了一种专有的远程访问木马(RAT),被打包成动态链接库(DLL)文件,支持原始 TCP 通信和高级命令功能。

每个样本都包含来自诸如 BitLaunch 等虚拟专用服务器(VPS)提供商的硬编码 IP 地址,选择这些提供商通常是因为它们支持匿名加密货币支付。

Interlock 的操控者通常使用远程桌面协议(RDP)和窃取来的凭据在被攻陷的网络中进行横向移动。他们常常将目标锁定为域控制器,以获取广泛的控制权。该组织还使用诸如 PuTTY、AnyDesk,可能还有 LogMeIn 等工具来维持远程访问。在数据窃取方面,据观察,他们使用了 Azure 存储资源管理器和 AZCopy 工具。

Interlock 勒索软件存在 Windows 和 Linux 两个版本。Windows 版本会加密文件并留下勒索便条,这些便条的内容会随着时间的推移而变化。

Sekoia 总结道:“Interlock不断改进他们的工具和方法,这表明他们既希望保持其影响力,又避免引起大规模的关注。”