在 Meshtastic(一款开源的 LoRa 网状网络平台)中,已披露了一个严重的安全漏洞。Meshtastic 以在无需蜂窝网络或互联网连接的情况下实现长距离、低功耗通信而闻名。该漏洞被追踪为 CVE-2025-24797,其通用漏洞评分系统(CVSS)评分为 9.4,并且允许在运行 2.6.2 版本之前固件的易受攻击设备上进行未经身份验证的远程代码执行(RCE)。

Meshtastic 被用于在去中心化的网状网络上进行短信发送、全球定位系统(GPS)/ 位置共享以及遥测。它支持 ESP32、nRF52、RP2040 和 Linux 等平台,并且广泛应用于户外探险、紧急情况以及离网通信场景中。

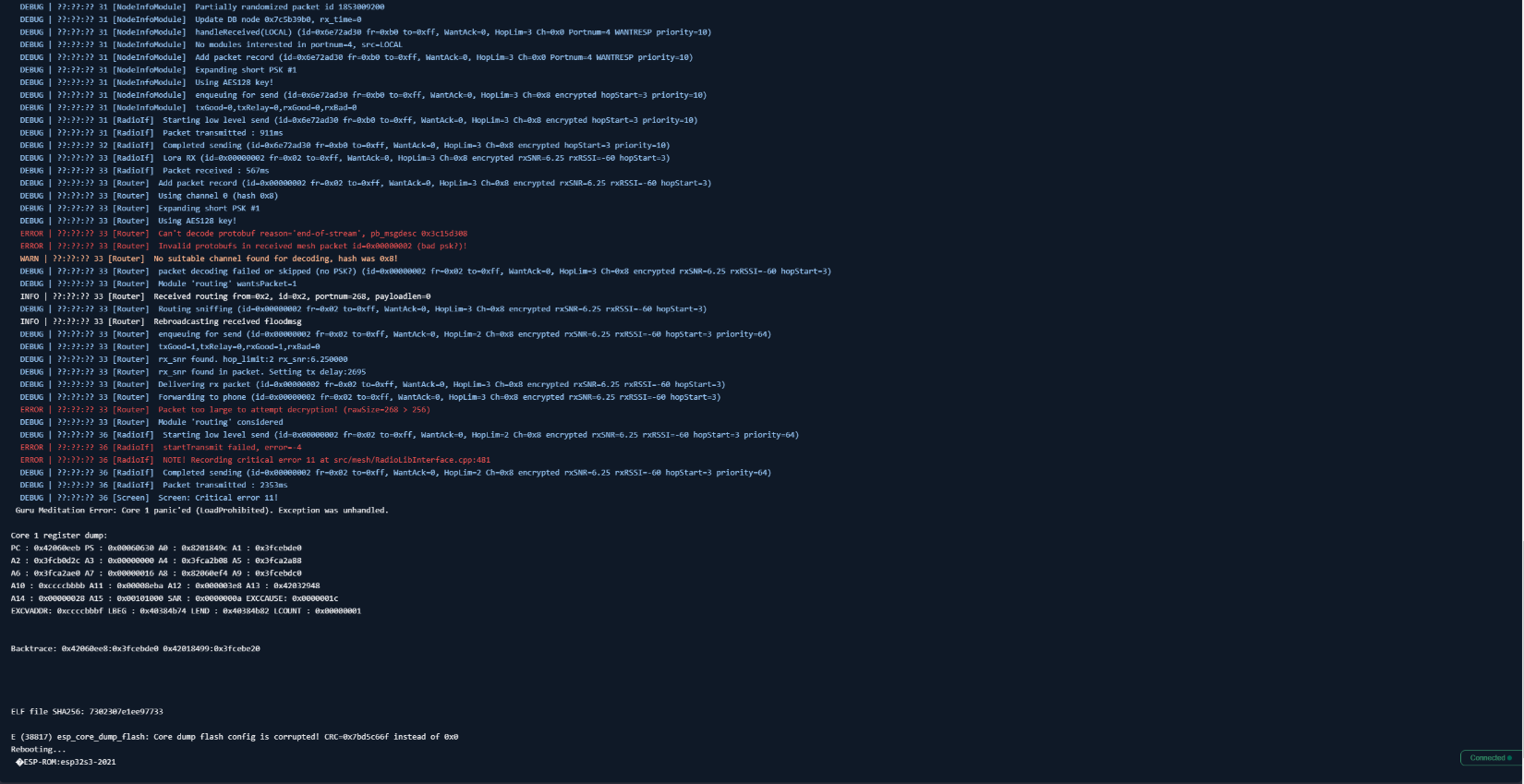

从本质上讲,该问题在于对包含无效协议缓冲区(Protocol Buffers,protobuf)数据的格式错误的网状网络数据包处理不当。该漏洞发生在解码过程中,系统在执行内存复制(memcpy)操作之前未能验证内存大小,从而导致缓冲区溢出情况的出现。

根据 Meshtastic 的官方安全公告,“在处理包含无效 protobuf 数据的网状网络数据包时出现的错误,可能会导致攻击者控制的缓冲区溢出,使攻击者能够劫持执行流程。”

只要易受攻击的设备在默认的网状网络信道上主动重新广播数据包(这是典型的 Meshtastic 部署中的默认行为),无需身份验证或用户交互,该漏洞就能够被利用。

攻击者精心构造一个恶意数据包,利用缓冲区溢出覆盖 RadioBuffer 结构体之外的内存,其中包括与线程管理相关的部分内存。

安全研究员Alain Siegrist是该漏洞的发现者,并对该问题进行了负责任的披露,他还发布了一个概念验证利用代码,展示了该漏洞的实际作用。

这位研究员写道:“在这些字段之后,紧接着是并发模块中NotifiedWorkerThread的虚表指针。通过覆盖这个指针,攻击者可以在该线程下次运行时任意重定向执行流程,从而有可能实现远程代码执行。”

公告指出,在缺乏地址空间布局随机化(ASLR)或内存执行保护的嵌入式系统上,开发一个可行的漏洞利用代码 “相当简单”,因为可以直接在数据包有效载荷中嵌入 shellcode(一段可执行代码)。

Meshtastic 的网状网络特性本身放大了这种风险。正如公告所指出的,“即便是在相隔多跳的节点上,这个漏洞也可能被滥用。因为数据包会被重新广播,攻击者可以嵌套多个阶段的格式错误的加密数据,其中初始阶段用有效值覆盖size字段。数据会在每一跳被解包,直到触发最终的覆盖操作。” 这种多跳利用的可能性显著扩大了攻击面。

该漏洞影响所有低于 2.6 版本的固件,并且已在 2.6.2 版本中得到修复。强烈建议所有用户立即进行升级,以防止潜在的安全问题。