在广受欢迎的深度学习框架之一 PyTorch 中,发现了一个严重的安全漏洞。安全研究员 Ji’an Zhou 在开发者用于安全加载模型的最值得信赖的函数之一中,发现了一个严重的远程命令执行(RCE)漏洞 —— 即便在配置了安全设置的情况下也存在该漏洞。

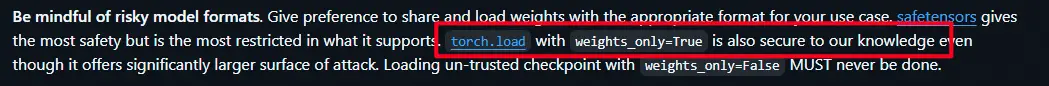

这个漏洞被追踪为 CVE-2025-32434,其 CVSS v4 评分为 9.3,这使其成为一个严重的安全问题。它影响版本小于等于 2.5.1 的 PyTorch,并且存在于 torch.load () 函数中 —— 特别是当使用参数 weights_only=True 调用该函数时。

对于那些不熟悉 PyTorch 的人来说,PyTorch 最初由 Meta AI 开发,现在归属于 Linux 基金会旗下,它是一个强大的工具,可用于从构建智能计算机视觉系统到理解自然语言细微差别等各种应用。它免费且开源的特性,再加上用户友好的 Python 接口,使其成为全球研究人员和开发者的首选。

Ji’an Zhou 指出:“因为大家都知道 weights_only=False 是不安全的,所以他们会使用 weights_only=True 来缓解安全问题。但现在,我已经证明,即使使用 weights_only=True,仍然可能实现远程命令执行。”

如果恶意行为者精心制作一个旨在利用这个漏洞的模型文件,他们就可以在目标机器上执行任意命令 —— 这可能会导致数据泄露、系统被攻破,甚至在云托管的人工智能环境中实现横向移动。

而且,由于许多开发者相信 weights_only=True 是一种安全保障,所以在原本已实施安全措施的环境中,这种漏洞利用也可能会得逞。

好消息是,PyTorch 团队已经迅速处理了这个严重问题。现在已经有了一个已修复漏洞的版本 2.6.0。因此,您必须立即采取的最重要步骤是将 PyTorch 安装更新到 2.6.0 版本或更高版本。

以下是通常更新 PyTorch 的方法:

使用 pip:

pip install torch torchvision torchaudio –upgrade

使用 conda:

conda update pytorch torchvision torchaudio -c pytorch