Check Point Research 已针对一个新披露的漏洞 ——CVE-2025-24054 的主动利用发出警告。该漏洞使攻击者能够通过精心构造的.library-ms 文件泄露 NTLMv2-SSP 哈希值。Microsoft 已于 2025 年 3 月 11 日修复了这一漏洞,它影响所有受支持的 Windows 版本,并且在披露后不到两周的时间里就已被用于攻击。

这一漏洞可通过欺骗手段实现 NTLM 哈希值的泄露,只需与恶意的.library-ms 文件进行交互就能触发。报告指出:“这一情况会促使 Windows 资源管理器向远程服务器发起 SMB 身份验证请求,结果是在无需用户任何交互的情况下泄露用户的 NTLM 哈希值。”

与传统的需要用户打开或执行文件的攻击方式不同,CVE-2025-24054 可以通过被动交互来利用,比如右键点击、拖放操作,或者仅仅是导航到包含恶意文件的文件夹。

尽管Microsoft及时发布了补丁,但攻击者的行动十分迅速。Check Point 证实:“威胁行为者在补丁发布仅八天后就开始主动利用 CVE-2025-24054。”

这场被称为NTLM Exploits Bomb的攻击活动,最早于 2025 年 3 月 20 日至 21 日左右被检测到,目标是波兰和罗马尼亚的政府及私营组织。受害者通过恶意垃圾邮件收到托管在 Dropbox 上的压缩文件。一旦解压,这些压缩文件就会向攻击者控制的分布在俄罗斯、保加利亚、荷兰、澳大利亚和土耳其的 SMB 服务器泄露 NTLM 哈希值。

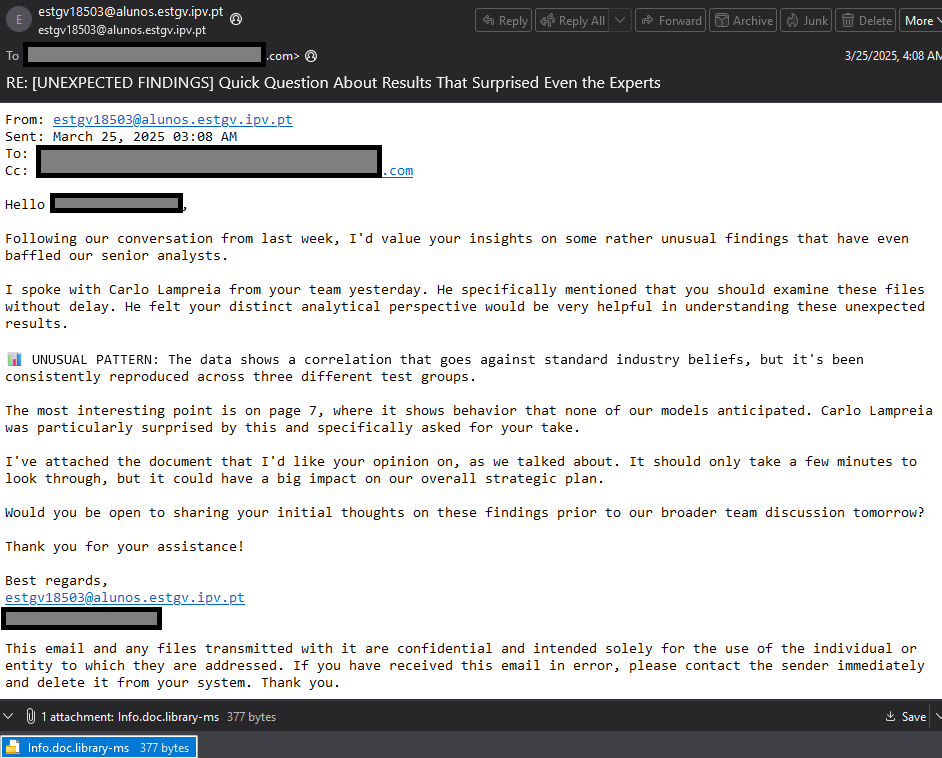

解压缩的漏洞利用文件 图片来源: Check Point

这些恶意的.zip 文件通常包含:

1.xd.library-ms—— 利用了 CVE-2025-24054 漏洞

2.xd.url—— 重复利用了 CVE-2024-43451 漏洞

3.xd.website 和 xd.lnk—— 也能够触发 SMB 身份验证请求

令人担忧的是,攻击者的手段已不局限于压缩文件中的攻击载荷。到 3 月 25 日,Check Point 发现了一场在 ZIP 压缩文件之外分发.library-ms 文件的攻击活动,这使得只需最少的交互(如在文件浏览器中悬停或单击)就能触发这些文件。

捕获到的哈希值被传输到诸如 159.196.128 [.] 120 和 194.127.179 [.] 157 这样的 IP 地址。前者此前与 APT28(Fancy Bear)有关,不过 Check Point 指出,在这种情况下对攻击者的归因尚未得到证实。

此外,发现一些与学术机构相关的电子邮件地址也参与了分发活动,这表明学生账户可能遭到了入侵或被滥用于全球范围的网络钓鱼活动。

NTLM 哈希值泄露漏洞,尤其是当通过近乎零交互的方法被利用时,对企业安全构成了严重威胁。这些哈希值可被用于:

1.离线暴力破解

2/在pass-the-hash 攻击中中继

3.用于权限提升和横向移动,尤其是当被盗取的凭据属于特权用户时

正如 Check Point 总结的那样:“该漏洞利用只需极少的用户交互就能触发,而且攻击者很容易获取 NTLM 哈希值,这使其成为一个重大威胁。”

企业应立即采取措施防范 CVE-2025-24054 及类似威胁:

1.应用最新的 Microsoft 补丁(2025 年 3 月 11 日发布)

2.阻止与不可信网络的出站 SMB 连接

3.启用 SMB 签名和 NTLM 中继保护

4.禁用对不可信文件类型的自动预览和导航