发布时间 : 2025-04-16 10:51:32

CloudSEK 揭露了一场复杂的恶意软件攻击活动,在该活动中,攻击者冒充他人,通过 PDFCandy.com 来分发名为 ArechClient2 的信息窃取软件。攻击者利用了 PDFCandy.com 这一在线文件转换工具的高人气。该工具的用户数量超过 250 万,其中仅印度用户就超过 50 万。

根据他们与 Hackread.com 分享的研究,攻击者正在分发 ArechClient2 恶意软件,以窃取诸如浏览器用户名和密码之类的私人信息。ArechClient2 是自 2019 年起就活跃的 SectopRAT 家族恶意软件,通过 Google Ads 上的欺骗性在线广告或虚假软件更新进行传播。

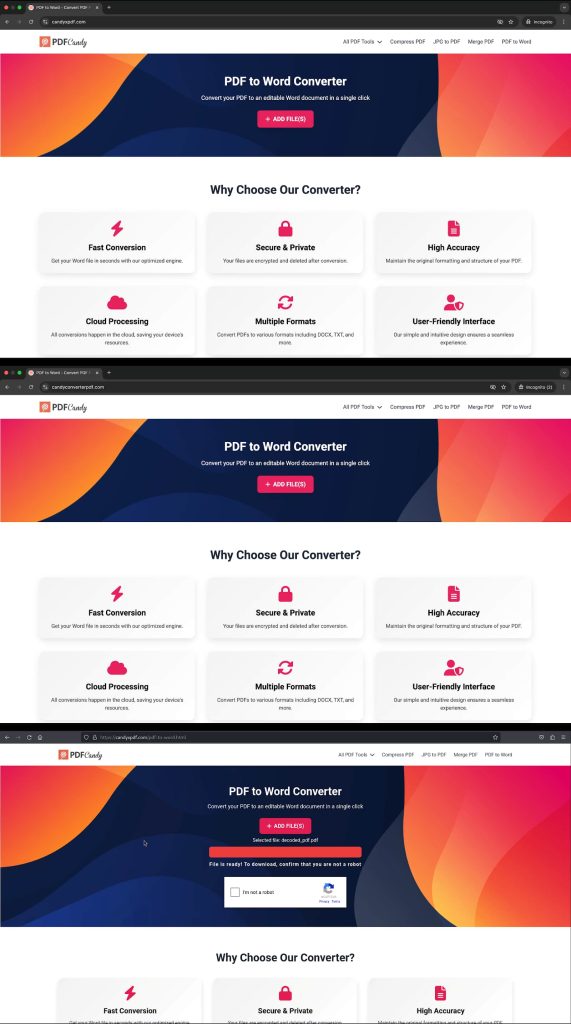

据报道,攻击者创建了一个虚假的 PDF 转 DOCX 转换器网站,该网站与合法的 pdfcandy.com 十分相似。他们费尽心思模仿了真实网站的外观和感觉。CloudSEK 的研究人员在博客文章中指出,例如,他们使用相似的网址来欺骗毫无防备的用户,并且 “精心复制了正版平台的用户界面,还注册了外观相似的域名来误导用户”。

一旦用户进入这些虚假网站中的一个,他们会立刻被要求上传一个 PDF 文件进行转换,这正是利用了许多互联网用户的常见需求。网站甚至还会显示一个虚假的加载动画,就好像真的在进行转换一样,这可能是为了建立用户的信任。

然后,出乎意料的是,网站会弹出一个验证码验证界面,就像合法网站为了安全所设置的那样。报告中写道,这标志着攻击的关键一步,即 “从社会工程学手段过渡到对系统的入侵”。这意味着这次攻击依赖于对用户与网站典型交互方式的操控。

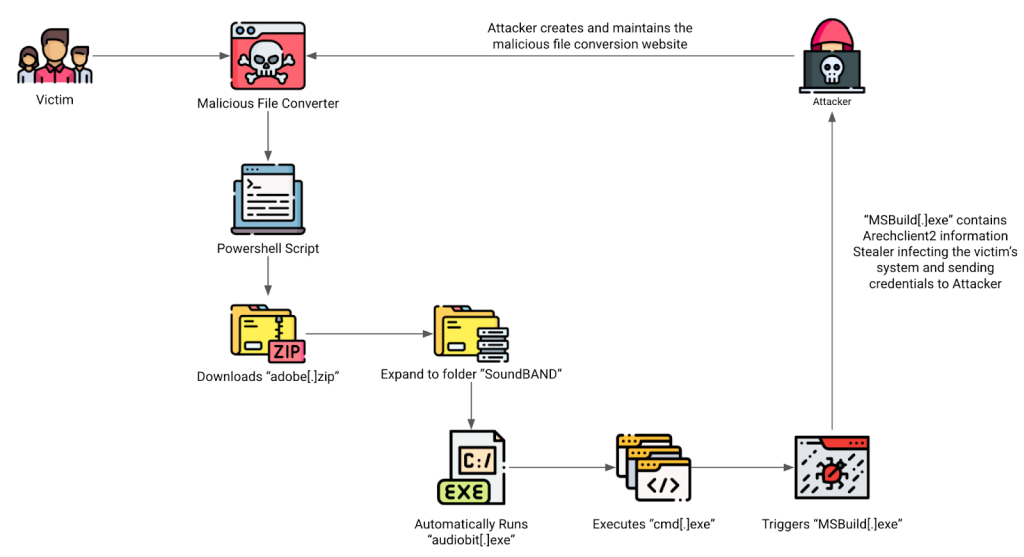

引入验证码有两个目的:一是让虚假网站看起来更真实,二是让用户不假思索地点击。接下来,网站会指示用户使用 Windows 内置工具 PowerShell 运行一条命令,从而导致系统被入侵。对该命令的分析显示,这是一系列的重定向操作,从一个看似无害的链接开始,最终指向一个名为 “adobe.zip” 的文件,该文件托管在 1728611543 这个地址上,并且已被多个安全服务机构标记为恶意文件。

该文件包含一个名为 “SoundBAND” 的文件夹,里面有一个危险的可执行文件 “audiobit.exe”。攻击者利用一个合法的 Windows 程序和一个 Windows 工具发起了一场多阶段攻击,从而启动了 ArechClient2 信息窃取恶意软件。

值得注意的是,美国联邦调查局(FBI)在 2025 年 3 月 17 日曾发出警告,称恶意在线文件转换器正被用于分发有害软件,所以这种威胁并非新出现的。

该机构解释道:“全球的网络犯罪分子正在利用各种类型的免费文档转换器或下载工具。这可能是一个声称可以将一种类型的文件转换为另一种类型文件的网站,比如将.doc 文件转换为.pdf 文件。它也可能声称可以合并文件,比如将多个.jpg 文件合并为一个.pdf 文件。可疑程序可能声称是一个 MP3 或 MP4 下载工具。”

为了防范此类威胁,在使用在线文件转换服务时应该保持谨慎,在上传文件之前核实网站的合法性,留意网址,并对意外出现的提示保持警惕。

商务合作,文章发布请联系 anquanke@360.cn

安全客

安全客