Kubernetes 的事件驱动工作流自动化框架 Argo Events 中发现了一个严重的安全漏洞。该漏洞编号为 CVE-2025-32445,在通用漏洞评分系统(CVSS)中获得了最高的 10 分。

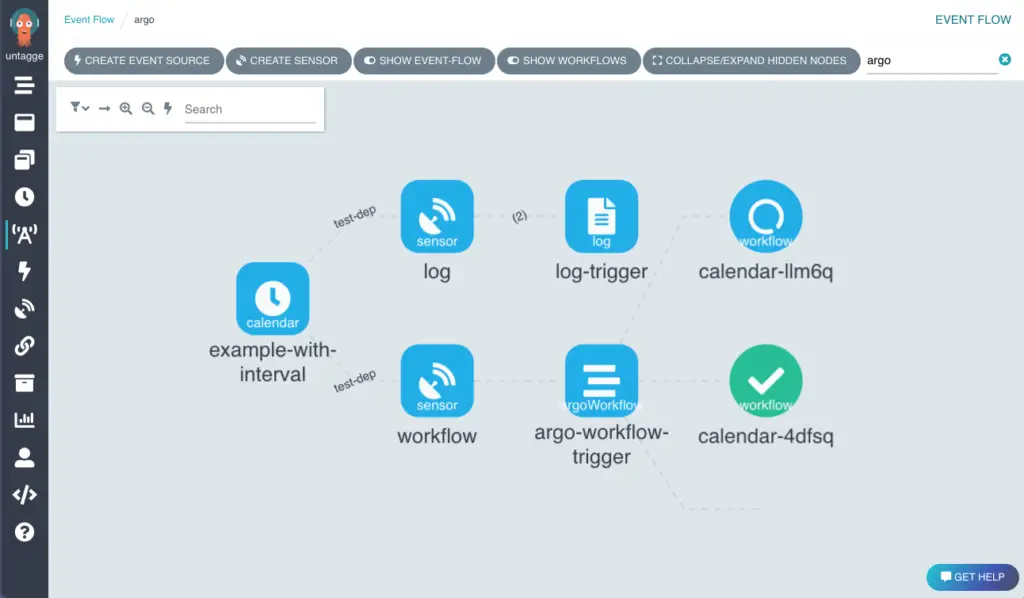

核心问题在于 Argo Events 处理 EventSource 和 Sensor 自定义资源(CR)的方式。安全公告警告称,“有权创建 / 修改 EventSource 和 Sensor 自定义资源的用户,即使没有直接的管理权限,也能够获得对主机系统和集群的特权访问”。

具体而言,EventSource 和 Sensor 自定义资源可以通过相关配置进行定制。这种定制允许用户指定各种容器属性,如命令、参数、安全上下文和卷挂载等。由于代码逻辑的原因,这些配置会应用到 EventSource 或 Sensor 的 Pod 规范(spec)中的模板(template)、容器(container)部分。

安全公告提供了一个 EventSource 配置示例,展示了如何利用这个漏洞。攻击者通过精心设计模板(template)部分的容器(container)配置,能够获得对集群主机的特权访问。示例中的配置包括设置 “privileged: true”、添加 “SYS_ADMIN” 能力以及挂载主机的根文件系统。

这个漏洞的后果非常严重,特别是在多租户的 Kubernetes 集群中。成功利用该漏洞可能导致以下情况发生:

1.租户隔离机制被破坏

2.非管理员用户获得对主机 / 集群的访问权限

3.访问其他租户的数据

4.绕过安全模型,包括基于角色的访问控制(RBAC)限制和 Pod 安全策略 / 标准

5.主机系统被攻破

Argo 团队已发布了一个补丁来修复这个漏洞。补丁版本为 v1.9.6,它限制了 “spec.template.container” 下允许使用的属性。强烈建议 Argo Events 的用户尽快升级到这个版本,以降低风险。