发布时间 : 2025-04-02 11:58:29

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

近日,微步发现并参与处置了多起大型央企、医疗机构等被黑产大规模拉群钓鱼、诈骗钱财的网络安全事件。经过关联分析和综合研判后,微步认为“银狐”最新变种正在集中引发大规模网络攻击,广泛影响中大型企业,累计受影响员工数千人以上,堪称2025开年以来最大规模的黑产攻击。

本次攻击发现和处置难度前所未有,原因如下:

- IM和企业IM成钓鱼攻击“集散地”,难以分辨。攻击者大量使用IM软件和企业IM(如微信、企业微信)拉群传播恶意文件和诈骗二维码,单位员工分辨较难,容易受骗,因此几乎每起攻击事件都会引发钱财损失;

- 钓鱼途径多样,诱饵紧贴时事、高度逼真。攻击者用以仿冒钓鱼的主题包括但不限于税务局稽查局、DeepSeek、谷歌在线翻译、公共电子邮件登录入口,甚至伪装为成人网站,详情见后文。

- 黑产攻击资源丰富,攻击规模大、时间持久。恶意域名更新频次极高,恶意样本变种快、分布广,影响企业数量极多,仅限制部分ip和域名黑名单不能完全防范。

- 极难清理,攻击反复。“银狐”最新变种在免杀对抗和驻留技术上有极大提升,导致部分单位的攻击事件反复出现。

微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、下一代威胁情报平台 NGTIP 、威胁情报云 API 、云沙箱 S、沙箱分析平台 OneSandbox、互联网安全接入服务 OneDNS 、威胁防御系统 OneSIG 、终端安全管理平台 OneSEC 等均已支持对此次攻击事件的检测与防护。

如要获取分析报告,请联系微步在线。

一、近期银狐攻击概览

| 攻击特点 | 攻击资源丰富,恶意样本变种快,C2更新频次高,影响广泛,免杀和驻留能力极强。 |

| 平台 | Windows |

| 传播方式 | 部署虚假软件下载页面,并提高钓鱼网站在搜索引擎排行诱导下载;以pdf,html文件伪装为税务局稽查局向辖区企业进行税务抽查,投递虚假公告,诱导受害者下载木马。 |

| 攻击地区 | 中国 |

| 攻击人群 | 企业普通员工、财税相关人员 |

| 攻击目的 | 远控、造成实际经济损失 |

二、钓鱼手法的超进化

黑产团伙在投递木马程序时,以财税相关主题诱饵文件和或部署各类软件仿冒站点为主,使大量企业受害。

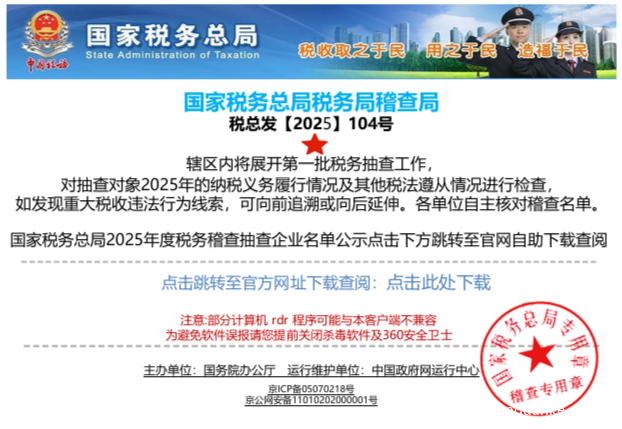

在财税相关主题诱饵上,近期主要以pdf,html文件为主,伪装为税务局稽查局向辖区企业进行税务抽查,投递虚假公告,诱导受害者访问木马下载地址,下载木马进行远控:

在部署各类软件仿冒站点时,攻击者进行模板化部署,钓鱼网站更新频繁多样,近期更以DeepSeek等热点AI工具为主题分发携带后门的木马程序,结合搜索引擎SEO技术,使钓鱼网站位列搜索引擎关键字结果前几名,受害者难以分辨。

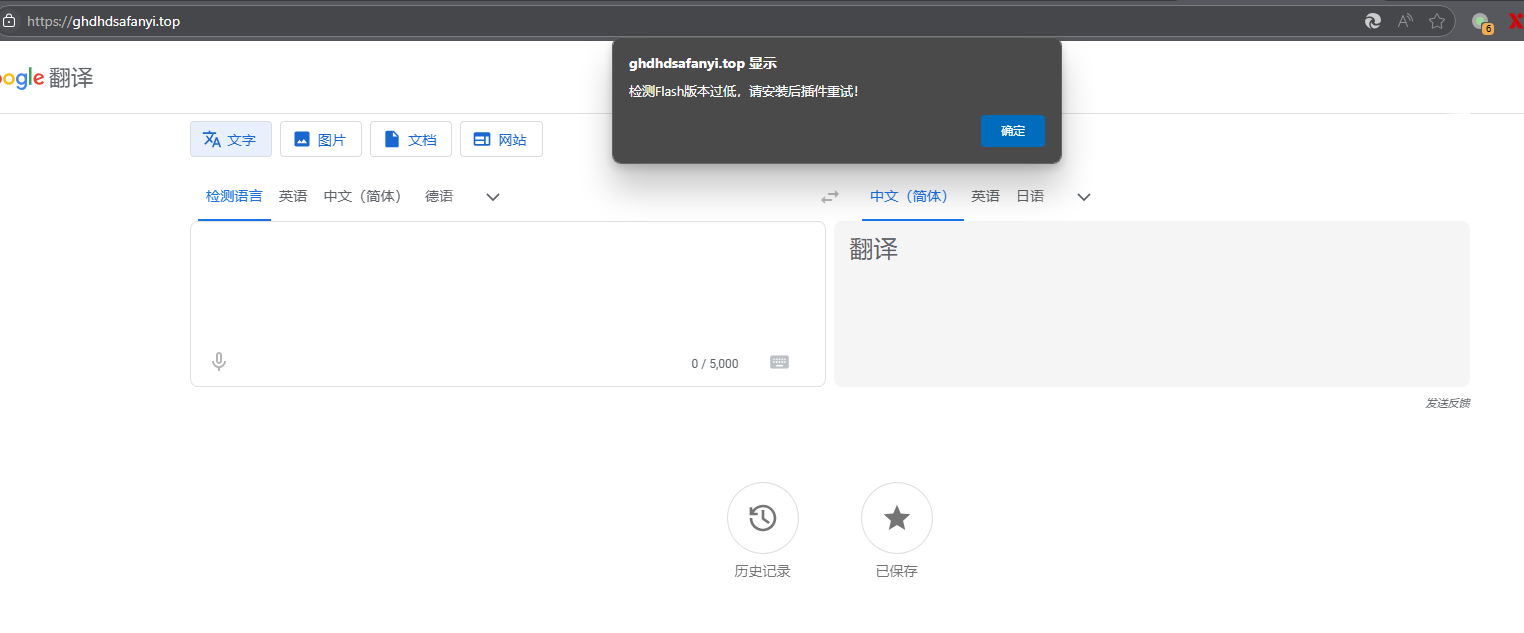

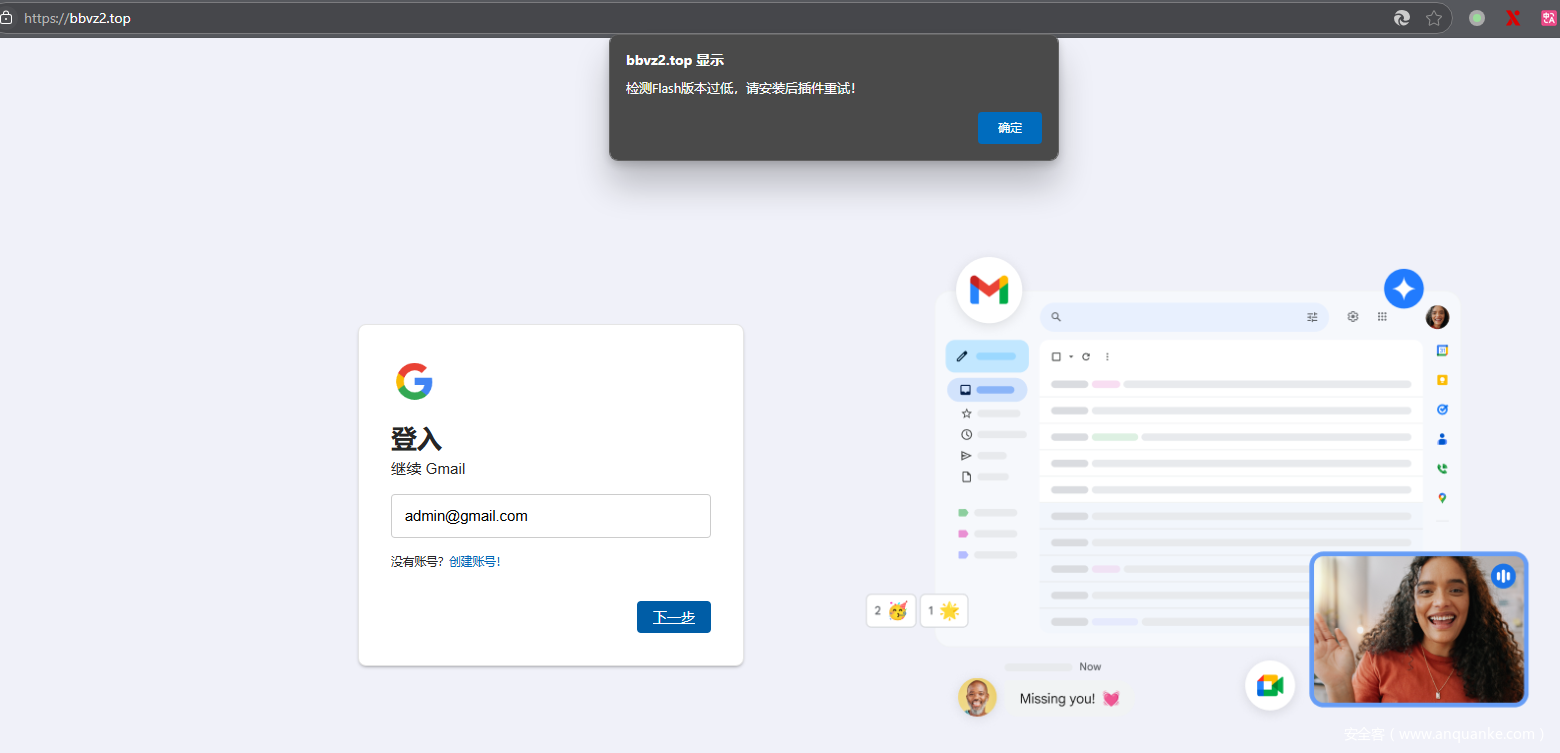

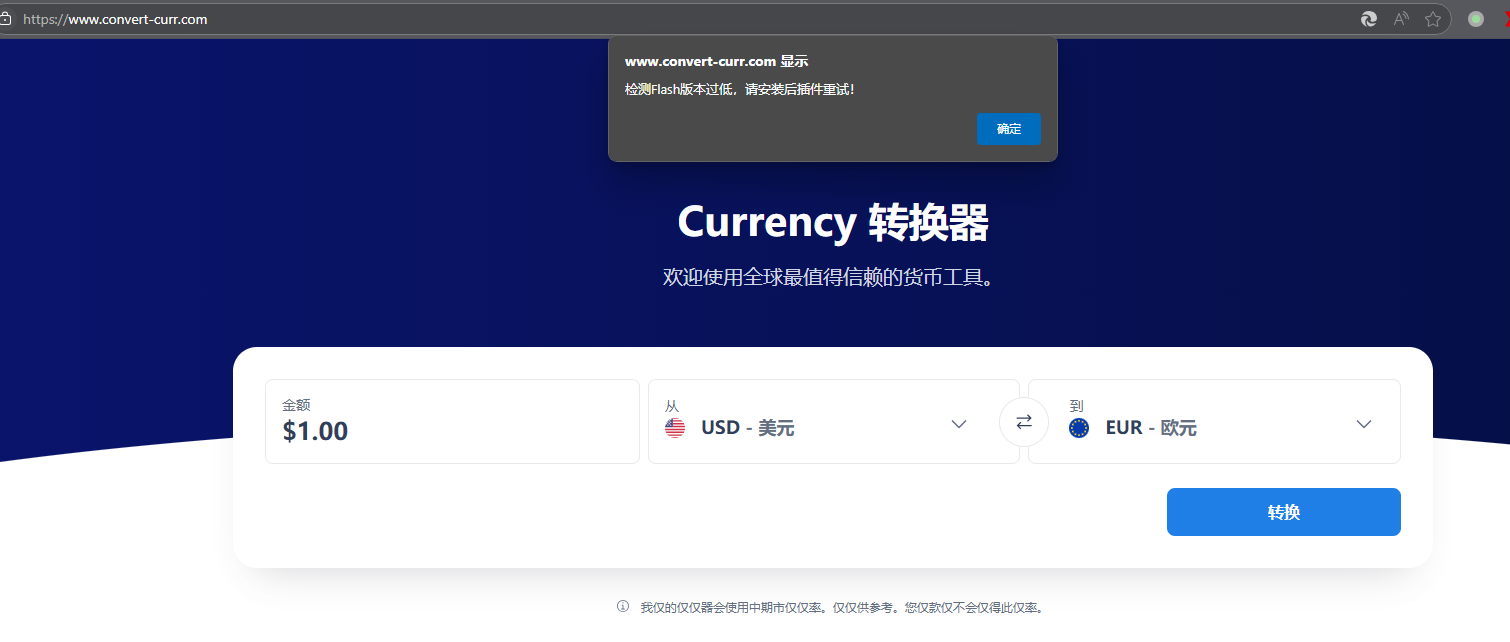

仅以“安装Flash插件钓鱼模板进行投毒”手法为例,3月份就新增的钓鱼站点多达69个:

| 类型 | 数量 | 图例 |

| Google翻译 | 55 |  |

| 电子邮箱 | 6 |  |

| 货币转换器计算器 | 实时汇率 | 7 |  |

| MissAV | 免費高清AV在線看 | 1 |  |

此外攻击者紧跟时事,发布了伪装成DeepSeek主题的钓鱼网站模板:

同时,企业受害员工电脑被控,通过微信、企业微信等IM拉群、群发链接或者有毒附件的攻击事件也大量发生:

部分受影响企业的失陷资产在暗网被售卖,导致反复出现安全事件:

三、免杀技术的超进化

1. 大量的白加黑应用

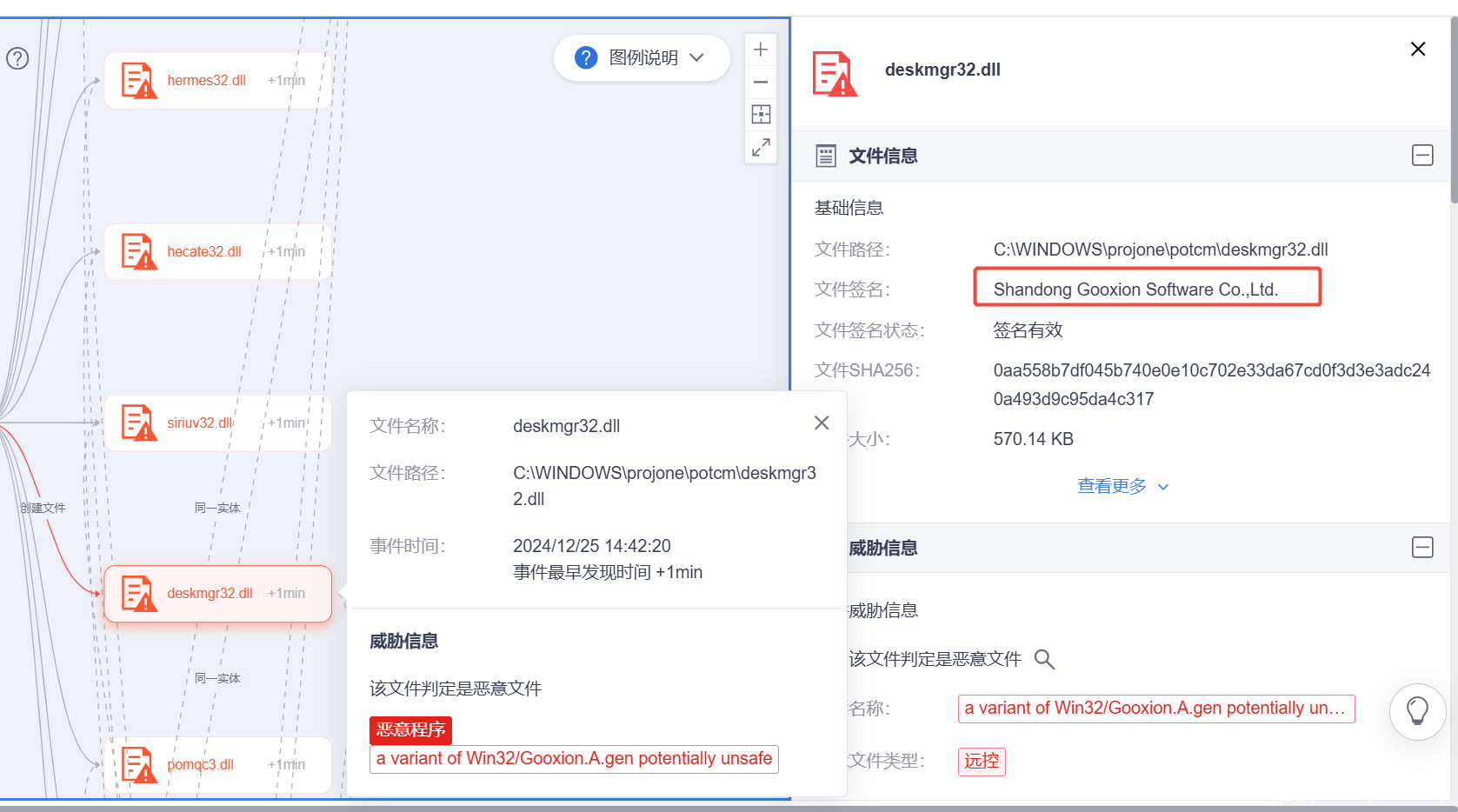

银狐采用白加黑手法加载同目录下的黑dll文件,通过黑dll拉起同目录下的子进程并进行解密,以隐藏银狐的上线模块。

2. 新型注入方法使用

详情见下图:

3. 使用多重注入形成断进程链的同时,构建注入的白链

详情见下图:

4. 使用rpc远程创建计划任务和服务进行持久化

手法见《银狐叒进化,溯源不了,清理不掉!》但更为完善。

5. 远控工具多样化

目前银狐木马采用了各类魔改的gh0st和多样化的商业远控,如IPGuard,固信等。

6. 自保和对抗能力增强

此次银狐会使用多个驱动保护自身不被结束,其关联的文件不被删除,其创建的持久化项不被清理,确保驻留。

四、应对措施

微步建议广大企业安全运营团队立刻采取措施:

- 积极应对活跃黑产,成立专项运营小组、制定计划;

- 应用有效的EDR技术,快速发现威胁并进行响应;

- 提高员工安全意识,警惕伪装成内部员工拉群的钓鱼攻击,扫描转账前一定要多方核实,提高特定部门尤其是财务的安全意识宣导。

附录-部分IOC

43.199.111.150:443

47.128.179.227:443

47.239.197.9:443

206.238.196.210:443

23.235.165.5:443

156.251.17.248:443

206.238.196.73:443

119.28.228.14:80

43.199.219.202:80

43.135.17.68:80

18.143.121.97:8080

119.28.228.14:80

43.199.120.146:80

43.199.120.146:8080

fafdafaf.shop

商务合作,文章发布请联系 anquanke@360.cn

微步在线

微步在线