零时科技 || Radiant Capital 攻击事件分析

背景介绍

2024 年 10 月 17 日,我们监控到 BNB Smart Chain 上的一起攻击事件,被攻击的项目为 RadiantCapital 。攻击交易为:

https://bscscan.com/tx/0xd97b93f633aee356d992b49193e60a571b8c466bf46aaf072368f975dc11841c

本次攻击共造成 50M USD 的损失。Radiant Capital 是一个跨链 DeFi 借贷协议,通过使用 LayerZero 作为跨链基础设施,来实现全链杠杆借贷和可组合性。

攻击及事件分析

攻击主要分为三步:

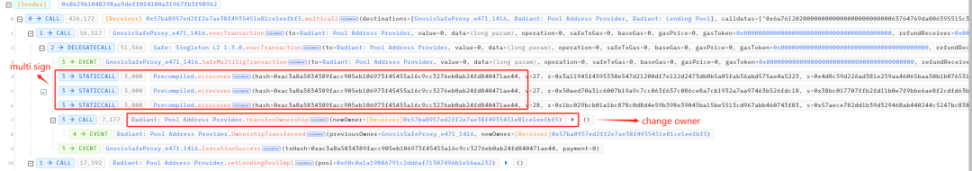

第一步:攻击项目方的核心人员,使得三位核心人员签名了恶意交易(项目的之前的 owner 使用了多重签名),更换了项目的 Owner 权限;

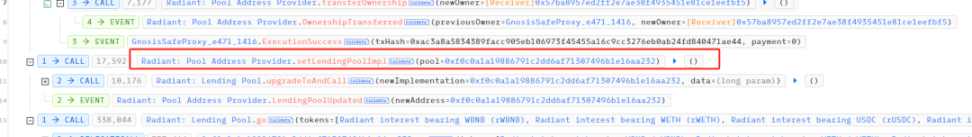

第二步:攻击者拥有了 Owner 权限后,将 Radiant 的借贷池的 implement 改为攻击者的攻击合约 ( 0xf0c0a1a19886791c2dd6af71307496b1e16aa232 )

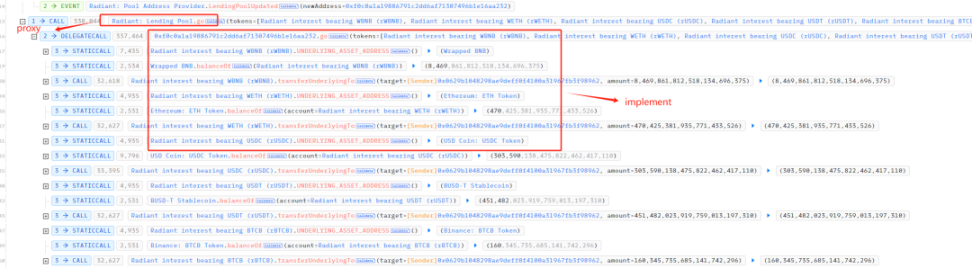

第三步:攻击者调用 Radiant 借贷池的 proxy 合约, proxy 合约调用攻击合约,攻击合约利用 transferUnderlyingTo 将借贷池中的资产转移到攻击地址中,完成攻击。

据了解,本次攻击的根本原因是三位核心开发者的硬件钱包被黑客攻击,硬件钱包的前端显示的正常合规的签名,实际上的操作是签名了是黑客自身构造的攻击交易。当三位核心开发者签名后,便完成了此次攻击。

总结

本次攻击时间的主要原因是 Radiant 的核心人员安全意识不足,导致攻击者构造虚假的前端骗取核心人员签名攻击交易。从而导致攻击者获取到 Radiant 借贷池的 owner 权限,将借贷池的所有资产转走。建议项目方针对项目核心人员进行网络安全意识培训,提升核心人员的安全意识。

若需了解更多产品信息或有相关业务需求,可扫码关注公众号或移步至官网:

微信号|noneage

官方网址|https://noneage.com/

推荐阅读

REVIEW

END

点击阅读全文 立刻直达官网

/www.noneage.com/

【免责声明】市场有风险,投资需谨慎。本文不构成投资建议,用户应考虑本文中的任何意见、观点或结论是否符合其特定状况。据此投资,责任自负。